SecUpdate: Apple, FBI a bota Johna McAfeeho - povíme vám, co mají společného!

Celý minulý týden se v médiích omílala kauza o žádosti FBI, která chce od společnosti Apple přístup k telefonu iPhone 5C využitému při teroristickém útoku v San Bernardinu v prosinci loňského roku.

Konkrétně je Apple žádán o to, aby připravil aktualizaci systému, která deaktivuje automatické vymazání dat, které se provádí poté, co je desetkrát chybně zadáno heslo k telefonu. Dále by aktualizace také měla překonat zpožďovací mechanizmus a tím umožnit FBI testovat vysoký počet hesel během krátkého času, tedy provést tzv. brute-force útok. Aby nedošlo k zneužití této aktualizace na dalších zařízeních, měla by obsahovat identifikátor zařízení, na které může být nainstalována.

Kdo všechno čeká na přístup do iPhonu?

Apple se však obává, že by i přes kontrolu identifikátoru mohlo dojít ke zneužití softwaru. Kladné vyřízení žádosti by také mohlo podnítit vznik dalších podobných žádostí a to i ze zemí s nedemokratickými režimy.

K situaci se vyjádřily také další technologické firmy. Apple podpořil Jack Dorsey, šéf společnosti Twitter, vyjádření sociální sítě Facebook bylo také na jeho straně a podporuje ho i šéf společnosti Google Sundar Pichai. Opačný názor a výzvu k bojkotu produktů firmy Apple pronesl Donald Trump.

Další vyjádření přišlo od tvůrce antivirového softwaru Johna McAfeeho, který FBI nabídl prolomení daného iPhonu během tří týdnů. Nabídku dokonce podmínil tak, že pokud se jeho týmu nepodaří do telefonu dostat do tří týdnů, sní svou vlastní botu. Nechme se tedy překvapit, zda si John McAfee obohatí svůj jídelníček.

Knihovna glibc obsahovala závažnou zranitelnost… po dobu 8 let!

V knihovně glibc, což je standardní knihovna jazyka C vyvíjená v rámci projektu GNU, našli výzkumníci závažnou zranitelnost umožňující vzdálené spuštění kódu. Už v červenci 2015 byla nahlášena chyba, přetečení zásobníku CVE-2015-7547, kterou nalezl Robert Holiday ze společnosti Ciena. Následně výzkumníci ze společnosti Red Hat začali zkoumat důsledky této chyby.

Mezitím, zcela bez vědomí o reportu R. Holidaye, narazili na chybu také výzkumníci ze společnosti Google a podařilo se jim dokonce vytvořit fungující exploit. Ten, podle informací na blogu, nebyl zveřejněn. Co Google ale zveřejnil je proof-of-concept a také pomohl při tvorbě opravy. Uživatelé si tak mohou ověřit, zda jsou zranitelní či zda jim pomohla aplikovaná oprava.

A v čem chyba vlastně spočívá? Zranitelnost může být zneužita při DNS dotazu z aplikace, která používá zranitelnou verzi knihovny glibc. K přetečení zásobníku dojde po použití funkce getaddrinfo() obdrží-li klient nesprávně formátovanou odpověď. To může útočník zařídit několika způsoby:

oběť v DNS dotazu uvede doménu, která je pod kontrolou útočníka

oběť odešle DNS dotaz na napadený DNS server

odpověď DNS serveru bude upravena během přenosu při man-in-the-middle útoku

Zjednodušeně řečeno, útočník může zneužít odpověď na DNS dotaz ke spuštění kódu na cílovém Linuxovém systému. Naštěstí není zneužití nijak jednoduché a útočník při něm musí překonat různé ochrany systému, jako například randomizované rozvržení adresního prostoru (ASLR). Zranitelnost se v knihovně nacházela od vydání verze 2.9 v roce 2008.

Locky – řádící ransomware, který šifruje i nenamapované síťové úložiště

V posledním týdnu se masivně rozšířil ransomware zvaný Locky. Jeho distribuce probíhá pomocí emailů s falešnou fakturou, které mají v příloze Wordovské dokumenty obsahující škodlivá makra.

Ukázka dokumentu obsahujícího škodlivá makra

Jakmile uživatel povolí spuštění maker, aby zobrazil obsah dokumentu, stáhne se Locky ze serveru, je spuštěn a okamžitě začne šifrovat data na disku.

Podle detailnějších informací na blogu BleepingComputer si Locky označí počítač oběti 16 místným hexadecimálním identifikátorem. Pro šifrování dat v počítači a na síťových discích využívá algoritmus AES a zaměřuje se pouze na soubory s vybranými příponami (těch je ale více než 100). Zároveň ale některé soubory přeskakuje. Konkrétně ty, které leží v adresářích jako tmp, ApplicationData, temp, Windows a dalších. Podobně jako DMA Locker se Locky podívá i do sdílených složek v síti a zašifruje vše zajímavé, co najde.

Na konec každého souboru si přidá identifikátor, další vlastní informace a po zašifrování soubor přejmenuje. Následně také smaže všechny zálohy vytvořené funkcí „Shadow Copy„ operačního systému Windows.

Instrukce k platbě výkupného

Na informovanost své oběti ale Locky dbá! Textový soubor s instrukcemi, jak zaplatit výkupné a získat zpět své soubory, najdou uživatelé v každém adresáři, ve kterém byly nějaké soubory zašifrovány. Dojde také ke změně pozadí na ploše na nový bmp obrázek, který obsahuje stejné instrukce a žádá od obětí 0,5 bitcoinu za dešifrování souborů.

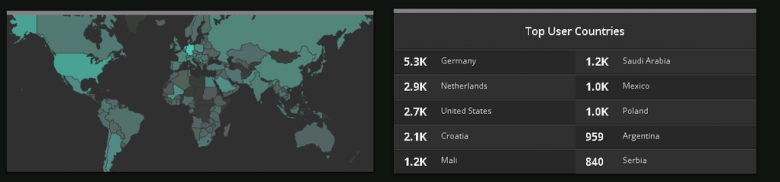

Statistiky od Kevina Beaumonta ukazují intenzitu šíření ransomwaru Locky během jedné hodiny

Ransomware PadCrypt nabízí svým obětem livechat s útočníky

Poněkud zvláštním jedincem ve světě ransomware je PadCrypt. Zkoumal ho během minulého týdne švýcarský výzkumník, který má na Twitteru účet abuse.ch a popsal jeho zvláštnosti. Mezi ně patří například to, že ve chvíli, kdy má PadCrypt přístup k C&C serveru, nabízí obětem možnost online komunikace s útočníkem. Něco jako zákaznická podpora, díky které se může zvýšit množství obětí, které zaplatí výkupné. Přeci jen ne každý dokáže sehnat Bitcoin a poslat ho na dodanou adresu peněženky.

Ukázka instrukcí k platbě a odinstalátoru PadCryptu

Další nestandardní záležitostí u PadCryptu je jeho odinstalátor. Ten se totiž na počítači objeví spolu se samotným programem pro šifrování souborů. Po jeho spuštění jsou odstraněny všechny informace o výkupném a soubory, které měli nějakou spojitost s PadCryptem. Zašifrované soubory ale bohužel zůstanou beze změny.

Útočníci obelhávají klienty České Spořitelny na Facebooku

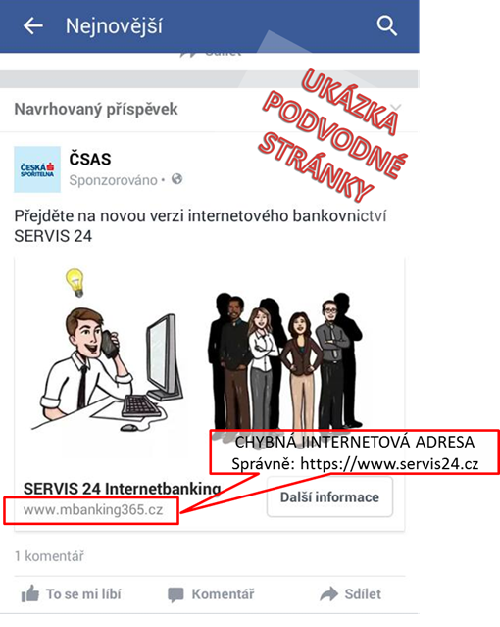

Phishing na našem českém rybníčku, který je cílený na zákazníky bank, nebude chybět ani dnes. Útočníci naštěstí používají stále stejné triky, takže pravidelný čtenář už jim nemůže naletět. Před 14 dny se šířily odkazy na „nové“ bankovnictví mBanky po Facebooku, před týdnem chodily emaily s žádostí o přihlášení do Servis 24 a nyní se objevila kombinace!

Ukázka podvodného příspěvku na sociální síti Facebook

Útočníci šíří na sociální síti Facebook informace o nové verzi Servis 24, která má být dostupná na adrese www.mbanking365.cz. Žádná nová verze ale není a proto pozor, kam se hlásíte! Podle adresy to vypadá, že se útočníci snaží využít nakoupené domény pro útoky na mBanku. Holt, šetřit se musí... :-)

Mazar Bot útočí na zařízení s Androidem a maže jejich obsah

Výzkumníci z Heimdal Security na blogu popisují aktivní činnost malwaru Mazar Bot. Ten byl donedávna viděn jen v nabídkách prodeje malwaru na ruském diskuzním fóru. Nyní už ale přímo ohrožuje telefony uživatelů s Androidem.

Dotaz zobrazený před instalací aplikace, ve které se skrývá Mazar Bot

Bot je uživatelům rozesílán pomocí SMS a MMS zpráv, ve kterých je odkaz na aplikaci. Jakmile ji uživatelé stáhnou a otevřou, zobrazí se dotaz z obrázku a po jeho potvrzení bot provede root telefonu a dá tak útočníkovi téměř neomezené možnosti v nakládání se zařízením.

Zajímavou podmínkou instalace je, že se bot nenainstaluje na zařízení, které používá ruský jazyk. Kromě rootnutí telefonu se také nainstaluje Polipo HTTP proxy server, který útočníkovi umožní provádět man-in-the-middle útoky.

Linuxová distribuce Mint může obsahovat zadní vrátka!

Sobota 20. 2. 2016 nebyla šťastným dnem ke změně systému na Linux Mint. Pokud jste si totiž v tuto dobu z originálních stránek této linuxové distribuce stahovaly ISO obraz disku verze 17.3 Cinnamon, velmi pravděpodobně v ní máte navíc zadní vrátka.

Linuxová distribuce Linux Mint

Podle vyjádření Clementa Lefebvrea, vedoucího projektu Linux Mint, zatím neznámí hackeři vytvořili upravený ISO soubor a poté hacknuli stránky projektu a upravili odkazy ke stažení tak, aby mířily na jejich škodlivý obraz disku. V případě, že máte nainstalovanou zasaženou verzi, je potřeba odpojit počítač od internetu, zálohovat soukromé soubory a přeinstalovat ho. Vhodným krokem také bude změna důležitých hesel jako je například heslo k emailové schránce.

Další zprávy ze světa IT bezpečnosti v bodech:

- VMware na druhý pokus záplatuje vCentre Server

- Chybná konfigurace MongoDB ohrozila portál Microsoftu pro uchazeče o práci

- Ukrást data z odpojeného počítače, který je ve vedlejší místnosti? Jde to! [PDF]

- I Google Docs má bezpečnostní díry

- Výzkumníci našli nový Linuxový trojan Fysbis

- Trojan OceanLotus pro Mac OS X umí obejít antivirus

- Instagram začal podporovat dvou-faktorovou autentizaci

- Hollywoodská nemocnice zaplatila výkupné 17 tisíc USD za dešifrování souborů [PDF]

- Nástroj Comodo Internet Security zpřístupňuje váš počítač útočníkům