CDR SecUpdate 31 - Síť Tor napadená novým útokem, šlo o nebezpečný výzkum?

Chyby v softwaru

Tor v problémech, ohrožuje jej Sybila

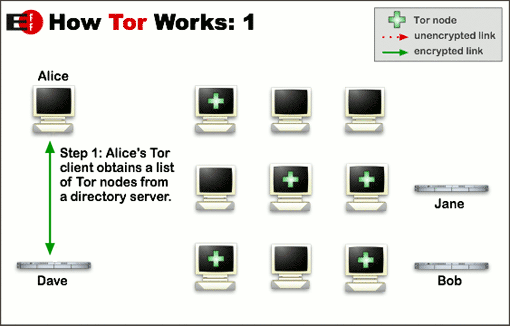

Letos v lednu se do nejznámější anonymizační sítě na světě najednou připojilo zhruba 115 nových rychlých systémů. Začaly fungovat jako non-exit relays (části sítě, které nekomunikují přímo s okolním internetem, ale posílají síťový provoz dalším nodům v Tor síti) a svým počtem tvořily zhruba 6,4 % Guard kapacity sítě (jako Guard se označuje přístupový node pro klienta v síti Tor). Díky fungování automatického rotačního algoritmu se však během pětiměsíčního období aktivity staly tyto nové systémy vstupním bodem “výrazné části uživatelů Tor”. Minulý týden komunita Tor oznámila, že tyto systémy dokázaly dohromady rozkrývat identity uživatelů sítě. A jejich potenciál mohl také klidně využít někdo další, což bychom se nejspíš nedozvěděli.

Jako Sybil attack se označuje připojení několika systémů do p2p sítě, které se chovají stejně jako ostatní, ale ve skrytu provádí nekalou činnost.

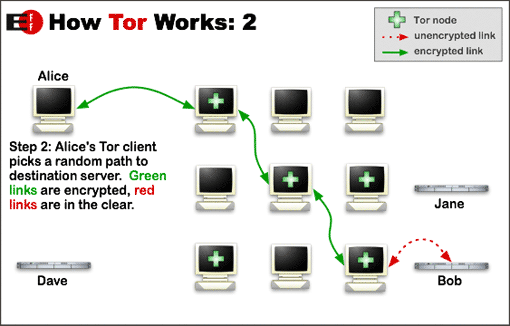

Během stále probíhajícího vyšetřování incidentu se zjistilo, že proběhl útok potvrzování síťového provozu (tzv. traffic confirmation attack). Obecně to znamená schopnost útočníka přibalit na vstupu do anonymizační sítě nějaká unikátní data, která na výstupu ze sítě opět identifikuje a tedy odhalí jak zdroj, tak cíl komunikace. Pro komunitu Tor není nijak neznámý, většinou však prý útočník cílil přímo na obsah přenášených dat, tzv. payload, který je při vstupu do sítě zašifrovaný a při výstupu rozšifrovaný. Útok přes payload má ale nevýhodu - nefunguje v opačném směru od exit-relay ke klientovi (k entry Guard nodu).

Tento konkrétní případ však necílil na obsah komunikace a vsadil raději na data v hlavičkách posílaných buněk (tzv. cell headers), konkrétně na příkaz relay-early. Ten byl do projektu Tor implementován cca před pěti lety, kdy reagovala komunita na problém s nekonečně dlouhým routováním cest v síti. Oprava omezila počet outbound (od klienta) relay-early příkazů, které může node obdržet, než spojení vypne, ale neomezila počet inbound (ke klientovi) těchto příkazů.

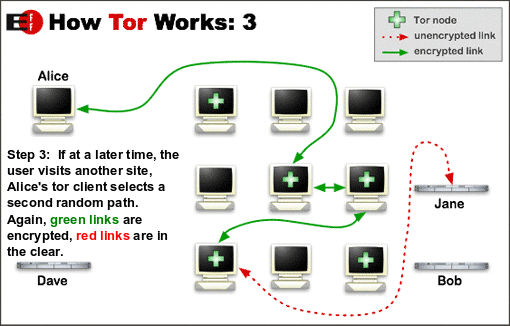

Je také docela důležité připomenout, že díky kvalitě poskytovaných služeb vůči síti Tor výše zmíněné útočné systémy obdržely mimo Guard také vlajku HSDir, tedy funkci tzv. Hidden Service Directory - systému, který schraňuje informace o skrytých službách a poskytuje je klientům v síti.

Ve finále, pokud Tor klient kontaktoval útočící systém v pozici Hidden Service Directory, aby publikoval nebo získal descriptor (info o skryté službě), systém poslal mimo jiné zpět jméno skryté služby ve formě sekvence "relay" a "relay-early” buněk. Ostatní útočící části řetězce si počkaly až je Tor pošle “na stráž” jako Guard entry node a ony uvidí reálnou identitu klienta. Pak již jen sbíraly inbound relay-early příkazy (které nikdo jiný než útočící HSDir neposílá) a přečetly jméno skryté služby. Voilá, klientský systém a cíl je přiřazen a soukromí narušeno.

Kdo zatím stojí?

Odpověď z Tor komunity zní: "Nevíme to určitě.” I když je funkcionalita útoku značně “NSA-friendly”, kupodivu to na kontroverzní americkou agenturu nevypadá. Alespoň ne přímo. Mnohem pravděpodobnější je souvislost s nepublikovaným výzkumem Alexandera Volynkina a Michaela McCorda z Carnegie Mellon University, jehož prezentace měla zaznít na letošní hackerské konferenci Black Hat USA teď začátkem srpna. Vedení univerzity ale znenadání týden před prezentací oznámilo, že pánové prezentovat nebudou, protože materiály nebyly schváleny ke zveřejnění.

Z údajné komunikace vedení Tor projektu s výzkumníky vyplývá, že se skutečně jedná o tentýž případ, napovídá i popis zrušené prezentace, která měla odhalit zranitelnost v síti Tor "na základě testování v reálu". Vedení Tor projektu není z takového testování nijak nadšené a označuje chování Volynkina a McCorda za nezodpovědné. Místo ohrožování soukromí reálných uživatelů si chování prý mohli vyzkoušet s nástroji jako je Shadow.

Když rozvineme kauzu do oblasti spekulací a přidáme spolupráci NSA a Carnegie Mellon, je možné, že americká bezpečnostní agentura mohla mít zájem na zrušení prezentace způsobu deanonymizace, který jim krásně fungoval od začátku roku.

Rusko nechce jen přihlížet a hodlá tučně zaplatit

Událost kolem chyby trochu zastínila dalšího hráče v prolamování sítě Tor, kterým je Rusko. Na webové stránce Ministerstva vnitra (MVD) umístila ruská vláda nabídku 4 000 000 rublů (cca 111 000 dolarů) za prolomení sítě Tor. Konkrétně vláda žádá účastníky, aby "studovali možnost získat informace o uživatelích nebo uživatelském vybavení v anonymizační síti Tor." Účastník soutěže musí být ruský občan nebo ruská firma k zaručení státní bezpečnosti a vstupní poplatek do soutěže je 195 000 rublů (cca 5 555 dolarů).

Tor je zkrátka předmětem zájmu mnoha skupin a doporučujeme v jeho neprůstřelnost stoprocentně nevěřit.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.