CDR SecUpdate za 28. týden – Dá se i vaše auto vzdáleně ovládnout? Na slovíčko s největší webovou hrozbou

Právě čtete 20. díl tradičních pondělních bezpečnostních novinek - CDR SecUpdate za týden 28. Mimo klasické porce nejzajímavějších bezpečnostních událostí za uplynulý týden vás čeká také pozvánka na následující sérii SPECIÁLů, které budou v duchu mobilní bezpečnosti, viz níže.

Kritickou zranitelnost (viz Chyby) ve starších verzích Javy využívá exploit, který se stal nedávno součástí Blackhole Exploit kitu (co to je vysvětluji níže ve Slovníku). Na konferenci SANSFIRE se mluvilo o bezpečnosti systémů v automobilech, čtěte Novinky.

U příležitosti uzavření druhé desítky týdeníků bych vám čtenářům rád poděkoval za stále se zvyšující čtenost a rostoucí přízeň k CDR SecUpdate, což mě naplňuje pocitem dobře vykonávané práce.

Chyby v softwaru

Java zranitelnost CVE-2012-1723

Týká se verzí: komponenta Java Runtime Environment (JRE) v Oracle Java SE 7 (update 4 a nižší), SE 6 (update 32 a nižší), SE 5 (update 35 a nižší) a 1.4.2_37

Exploit zneužívající tuto zranitelnost byl v poslední době integrován do tzv. Blackhole exploit kit (viz Slovník níže). Tato skutečnost činí tuto zranitelnost extrémně nebezpečnou a maximálně zvyšuje riziko "nakažení". Důrazně doporučujeme aktualizaci Javy ze stránek Oracle (např. zde).

Novinky

Pohled na nebezpečí hrozící našim vozidlům

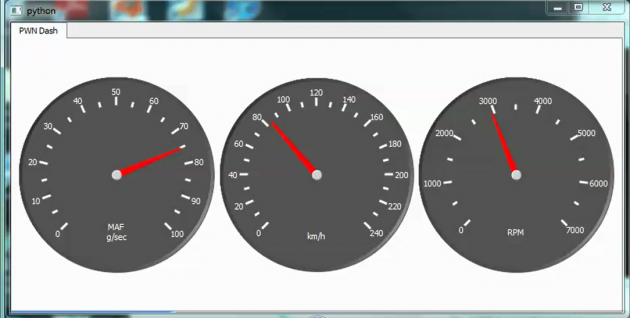

Na konferenci SANSFIRE proběhla prezentace s názvem "Dude, your car is pwnd!", která se týkala bezpečnosti systémů v automobilech. Přišlo se na to, že automobilové systémy a sítě typu OBD (On-board diagnostics) jsou velmi dobře dokumentované avšak zcela neadekvátně zabezpečené. Problém je také ve faktu, že systémy podléhají mezinárodním standardům, které je činí napříč spektrem automobilových značek téměř totožnými.

Například sensory monitorující tlak pneumatik jsou v americké legislativě sjednocené od roku 2005 a používají bezdrátový přenos informací do řídící jednotky auta. Naštěstí neoperují na standardní lince 802.11, ale na proprietárním protokolu - většinou na 315 MHz. Naneštěstí si můžete koupit za pár tisíc senzorovou čtečku. Taková čtečka se dá jednoduše upravit do podoby obecného OBD rozhraní, které umí bezdrátově číst i zapisovat do sítě OBD v autě.

Dalším problémem mohou být služby typu Bluetooth synchronizace telefonu. Autor prezentace suše konstatoval, že pokud si někdo myslí, že Bluetooth v autě lze použít pouze ke komunikaci telefonu nebo zabudovaných reproduktorů, je silně mimo mísu.

Budoucnost: Ovládne vláda naše brzdové pedály?

Výzkum v této oblasti pokračuje a můžeme se setkat s nápady typu peer-to-peer síťová spolupráce vozidel. To by se dalo využít k automatickému zamezování v kolizích aut včasným bržděním v určité blízkosti. Další nápad může být automatické doporučení na odbočení k pumpě, která je součástí sítě, či dokonce reklama na podniky přímo ve vozidle.

A opět – pokud si myslíte, že probíhá současně s výzkumem podobných funkcí i příslušné zabezpečování, jste na omylu.

Celou prezentaci můžete zhlédnout zde (PDF).

Google Chrome 20

20 bezpečnostních zranitelností opravuje nová verze oblíbeného webového prohlížeče - Google Chrome 20. Značný počet z nich jsou zranitelnosti typu use-after-free. Pokud si chcete přivydělat, můžete pro Google hledat v jejich prohlížeči zranitelnosti. Uživatel jménem miaubiz si přišel po vydání nové verze na $7000 za odhalené chyby.

Události

Úterý aktualizací Microsoftu (10. 7. 2012)

Podle očekávání uživatelé Windows obdrželi 3 kritické bulletiny. První z nich MS12-043 opravuje XML zranitelnost, kterou jsem zmiňoval před třemi týdny v díle pro týden 25. Nebyla totiž přítomna v minulém microsoftím Patch Tuesday a uživatelé museli řešit problém manuálně.

Druhý bulletin MS12-044 se týká Internet Explorer 9 a poslední kritický MS12-045 opravuje chyby v systémových komponentách Data Access.

Slovník

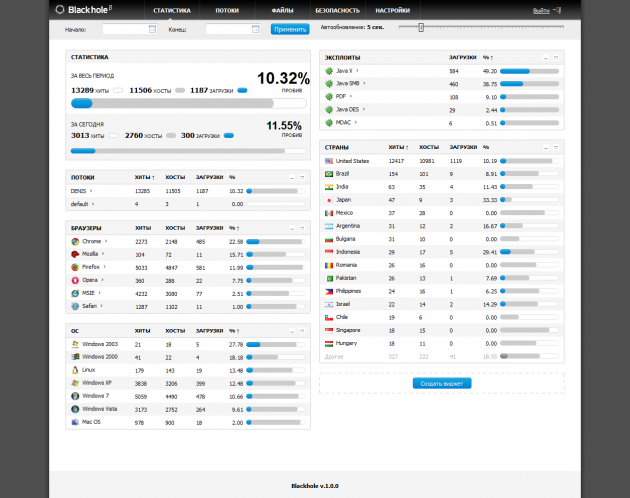

Blackhole exploit kit

Blackhole exploit kit je v současné době pravděpodobně největší webová hrozba na internetu. Podle studie Sophos, která vycházela z dat nasbíraných od října 2011 do března 2012, tvoří Blackhole 28 % všech webových hrozeb. Tento kit obsahuje webové rozhraní pro nastavení a ovládání a množství exploitů (kódů, které využívají zranitelnosti v různém softwaru). Slouží tak k zisku neoprávněné kontroly nad počítači obětí.

Kdokoliv si od vývojářů tohoto kitu může koupit licenci a Blackhole využívat. Pokud uživatel kit umístí na svůj webový server a nastaví vizuální stránku webového rozhraní kitu, může začít lákat potenciální oběti k návštěvě tohoto serveru. Pokud na takovou webovou stránku nebohý uživatel vstoupí, Blackhole oskenuje z webu dostupný software oběti (flash player, java, samotný internetový prohlížeč, pluginy mediálních přehrávačů jako WMP, VLC atd., atd.). Jakmile najde zranitelnou verzi softwaru, použije exploit k zisku často úplné vzdálené kontroly nad počítačem oběti.

Pokud se dočtete v CDR SecUpdate, že byl kód využívající popisovanou zranitelnost (exploit) integrován do Blackhole exploit kitu, znamená to, že množství jeho instancí čeká v koupených licencích Blackhole na své oběti po celém internetu. Berte to proto jako významné varování a jasný důvod k aktualizaci daného softwaru. Jedině s aktualizovaným softwarem nám od exploitů nehrozí nebezpečí.

CDR SecUpdate SPECIÁL – jak dostat citlivá data z chytrého telefonu za pár sekund?

Zloději stačí telefon v nepozorované chvilce ukrást, rychle zazálohovat a vrátit majiteli. K záloze nepotřebuje žádný speciální software, v případě iOS stačí oblíbené iTunes. Co všechno se v záloze nachází a jak z ní citlivá data dostat? Na to se podíváme ve speciálním díle CDR SecUpdate v následujících dnech. Pokud vás zajímá mobilní bezpečnost a vlastníte smartphone, určitě si tento díl nenechte ujít.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.