SecUpdate: UPnP otevírá útočníkům cestu k milionům routerů a štěňata hledají XSS

UPnP – písmena, označující sadu síťových protokolů, představují slova Universal Plug and Play. Kromě toho ale také skrývají nebezpečí pro vaši síť, pokud máte zapnutou podporu UPnP na vašem routeru.

Jak vyplývá z varování, které vydal CERT při Carnegie Mellon univerzitě, většina zařízení si generuje nedostatečně náhodné identifikátory, které jsou využívány při UPnP komunikaci. Útočník je tedy může odhadnout a pomocí UPnP protokolu na routeru otevřít porty či provádět jiné akce, které může jinak dělat jen správce routeru. Tím si otevře cestu do celé vaší domácí sítě.

Ukázka provedení Filet-O-Firewall útoku během několika málo vteřin

Využití této zranitelnosti v kombinaci s dalšími útoky umožňuje vytvořit škodlivou webovou stránku. Pokud ji oběť navštíví z prohlížeče Chrome nebo Firefox a má povolený javascript, okamžitě se odešlou UPnP požadavky na její router a otevřou se tak vrátka do sítě oběti. Celá tato kombinace útoků byla nazvána Filet-O-Firewall a má už i svou stránku, která mimo jiné obsahuje detaily útoku a seznam zranitelných routerů.

Vinu za toto nebezpečí lze do jisté míry svalovat na výrobce, kteří UPnP protokol používají. Ten totiž sám o sobě nepodporuje žádnou formu autentizace a předpokládá, že autentizační mechanizmy budou implementovány v samotném zařízení. V naprosté většině případů tomu tak ale není a zařízení jsou zranitelná. Chcete-li se bránit, doporučujeme alespoň do doby, než výrobci vydají opravy, na zařízení podporu UPnP vypnout.

SleepyPuppy - nástroj od Netflixu provádí důkladné hledání XSS

Doporučit vám, abyste k hledání XSS zranitelnosti použili nástroj „Ospalé štěňátko“, to nezní moc bezpečně. Pravdou ale je, že štěně čmuchá, zatímco vy můžete v klidu spát. Jeho hlavní výhodou je totiž schopnost odhalovat takzvané zpožděné XSS zranitelnosti v sekundárních aplikacích. Ty se mohou ukázat ve chvíli, kdy jedna webová aplikace zpracuje vstup od uživatele a uloží ho do databáze, ze které další webová aplikace stejná data načte a zobrazí.

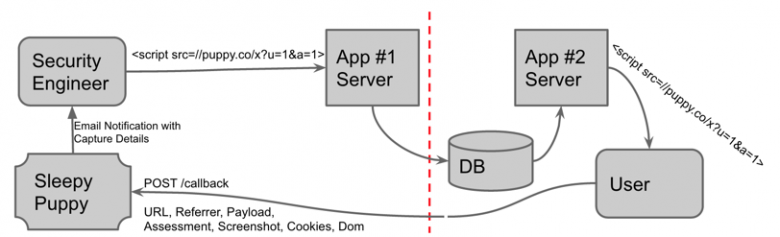

Princip funkce nástroje SleepyPuppy pro odhalení zpožděných XSS zranitelností

Při využití SleepyPuppy se do vstupních dat vloží skript, který při existující XSS odešle na server zprávu o zranitelnosti s mnoha detaily. Mezi nimi je URL adresa, referrer, screenshot, cookie, user-agent a objektový model dokumentu (DOM).

Ukázka záznamu o XSS zranitelnosti

Pokud chcete, můžete při nalezení chyby obdržet také email s těmito informacemi. K tomu může dojít klidně týdny nebo měsíce po zahájení testování. Pokud máte chuť si s tímhle štěňátkem pohrát, jeho zdrojové kódy jsou k dispozici na GitHubu.

CoreBot - nový malware zaměřený zejména na krádeže přihlašovacích údajů

Modulární architektura není záležitostí jen velkých aplikací. Jak uvádí report od expertů z IBM Security X-Force, nový malware CoreBot ji také úspěšně využívá. Díky tomu do něj mohou být jednoduše přidávány nové mechanizmy pro krádeže dat a ovládání napadených počítačů.

Malware CoreBot nejprve využije k instalaci dropper, který spustí proces svchost, aby zapsal soubory mallwaru na disk a poté je spustí. Následně si CoreBot vygeneruje unikátní ID, které uloží do registru pro zajištění spuštění po startu systému. Je tedy možné najít například tento záznam: HKCU\Software\Microsoft\Windows\CurrentVersion\Run\f9111abc-8f81-200b-8b4a-bd8fd4a43b8h

Následně se CoreBot připojí k C&C serveru, odkud stahuje své pluginy a dostává příkazy. Adresa C&C serveru se liší podle lokality napadeného stroje. Aktuálně CoreBot odesílá komunikaci na dvě domény (vincenzo-sorelli[.]com a arijoputane[.]com), které jsou obě registrované na stejného vlastníka s ruskou adresou.

Odtud stahuje zatím nejvyužívanější plugin pojmenovaný Stealer. Ten slouží pro krádeže uložených hesel ze všech aktuálně populárních internetových prohlížečů. Dále také hledá data z velkého počtu FTP a e-mailových klientů, webmailů, peněženek na kryptoměny, soukromé certifikáty a osobní data z různých desktopových aplikací.

Antivirové řešení zatím nerozpoznávají tento malware přímo jako CoreBot, ale detekovat ho dokáží. Nejčastěji jsou jeho nálezy označovány jmény jako Dynamer!ac nebo Eldorado.

KeyRaider vykrádá z jailbreaknutých iPhonů certifikáty, klíče a loginy

Majitelé Apple zařízení se systémem iOS, kteří se rozhodli provést jailbreak, mohou být napadeni novou rodinou malwaru KeyRaider. Ten je součástí některých nástrojů pro provedení jaibreaku. Nalezen byl například na jednom z největších čínských portálů pro fanoušky Applu Weiphone, konkrétně v repozitáři Cydia. A bohužel je úspěšný, již kompromitoval více než 225 000 účtů Apple.

KeyRider se zaměřuje na krádeže Apple účtů, diky nimž mohou útočníci následně stahovat placené aplikace. Podle blogu společnosti Palo Alto Networks ale malware také shromažďuje certifikáty a privátní klíče z napadených zařízení. V některých případech také malware telefon zamkl a po majiteli bylo vyžadováno výkupné.

Zpráva vyzývající ke kontaktování útočníků za účelem odemknutí telefonu

Analytikům, kteří malware KeyRider zkoumají, se podařilo dostat na C&C server a získat přístup k databázi, kde bylo 225 941 kradených loginů. Mezi e-mailovými adresami uživatelských účtů byly i adresy s cz doménou.

Kybernetickým kriminálníkem jednoduše, díky službě ORX Locker

Možností, jak si nelegálně přivydělat na internetu, je určitě spousty. Většinou tyto možnosti ale nebudou pro každého, na rozdíl od nové služby ORX Locker, díky které by si dokázala přivydělat i vaše babička.

Jedná se o další službu nabízející ransomware-as-a-service. O pravděpodobně první službě tohoto druhu, pojmenované Tox, jsme psali v červnu. Oproti Toxu nabízí ORX Locker sofistikované metody skrývání se před detekcí antivirovými programy a využívá komplexní infrastrukturu pro svou komunikaci, zahrnující servery univerzit a přenosy přes TOR.

Ukázka platformy pro tvorbu ransomwaru

K vytvoření ransomwaru se stačí na stránce zaregistrovat, není potřeba žádný e-mail či osobní údaje. Dokonce je možné si přivydělat i lákáním dalších zákazníků a pomocí referral programu obdržet 3 % z každé platby, kterou získají.

Pro stažení exe souboru s virem je potřeba zadat unikátní ID a výši výkupného. Následně kliknete na Build EXE a už můžete rozesílat program svým obětem. Ty budou mít po zašifrování dat 96 hodin na zaplacení.

Návod k platbě, který oběť najde v html souboru na své ploše

Uživatel může na stránkách služby přehledně sledovat, kolik počítačů se mu podařilo infikovat, kdy a kolik souborů bylo zašifrováno a jaký zisk mu jednotlivé oběti přinesly. Tyto prostředky pak může ze služby ORX Locker vybrat přesunem do zadané bitcoinové peněženky. Podobně, tedy co se týká omezení se pouze na Bitcoiny, je tomu i u plateb výkupného.

Další zprávy ze světa IT bezpečnosti v bodech:

- Varování před routery Belkin

- Bojíte se sledování u Windows 10? Je potřeba si dávat pozor i u Windows 7 a 8!

- Google, Mozilla i Microsoft oznámili ukončení podpory RC4

- Applock na Androidu vás neochrání tak, jak očekáváte

- Google v Chrome 45 opravil 29 kritických zranitelností

- 26 modelů telefonů s Androidem obsahovalo předinstalovaný spyware a pocházelo z Číny

- Nový ransomware zaměřený na telefony s Androidem využívá ke komunikaci XMPP protokol

- Z bug systému Mozilly útočník odcizil informace o chybách, aktualizace už ale všechny opravila

- KeyChain na OS X je ohrožován novým druhem adwaru

- Hacknout dětskou chůvičku by zvládlo i dítě