SecUpdate: K restartu iPhonu stačí jedna zpráva, snadný je i nákup viru online

Jak Tox funguje? K výrobě vašeho vlastního viru stačí tři jednoduché kroky. Nejprve si zvolíte výši výkupného, které vaše budoucí oběť bude muset zaplatit. Pak vymyslíte svému viru jméno a popisek. Na závěr stačí opsat captchu a je to: přibližně 2 MB velký soubor s příponou *.scr je připraven ke stažení a vy ho můžete šířit.

Služba Tox monitoruje infikované oběti a také se stará o přijímání výkupného. Za to si účtuje poplatek ve výši 20 % z nastavené výše výkupného. Přehled o nakažených počítačích a přijatých platbách zákazníci vidí na svém profilu.

Přehledné a jednoduché statistiky vašich virů včetně výdělku

Pro přístup k službě je nutné využít TOR, který používá i samotná služba. Na infikované počítače stahuje TOR klienta, přes kterého následně komunikuje. Výkupné je možné zaplatit pouze v Bitcoinech a stejně tak zákazníci si mohou své výdělky vybrat pouze formou převodu do své Bitcoinové peněženky.

Napadené routery tvoří botnet

Na blogu CZ.NIC je pěkný popis toho, co vše lze zjistit z hesel, které používali útočníci k proniknutí do honeypotu. Statistiky zaznamenaných hesel ukázaly, že došlo ke zkoušení shodných hesel z cca 200 různých IP adres. Zdrojem hesel typu „J8UbVc5430″ byly na internetu zveřejněné seznamy z úspěšných útoků. Po dalším pátrání nalezli pracovníci CZ.NIC mezi inkriminovanými IP adresami spojitost: téměř na všech útočících adresách byly typové řady domácích routerů ASUS, u kterých byly v minulosti nalezeny bezpečnostní díry. I přesto, že zpracovaný vzorek dat byl malý, je velmi pravděpodobné, že se jedná o botnet složený z napadených routerů.

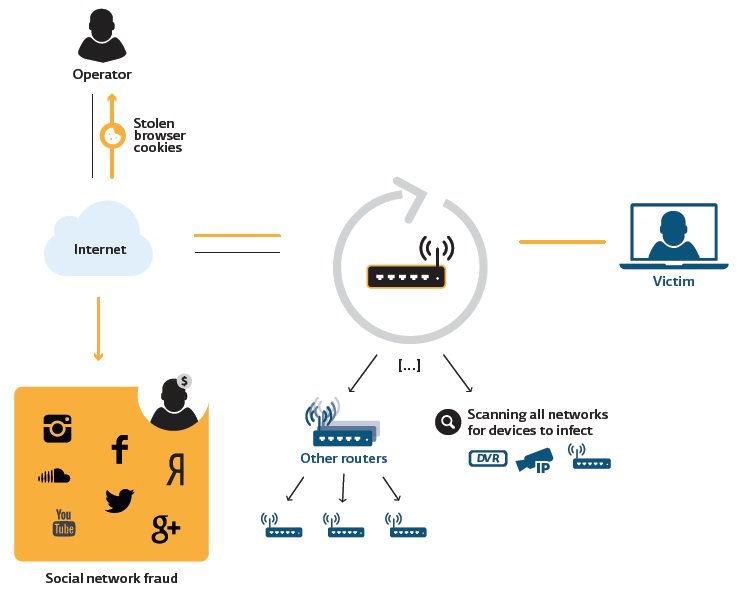

Červ Moose napadne router a poté je velmi aktivní na sociálních sítích

Výzkumníci z ESETu vydali detailní analýzu [PDF] nového červa, který napadá SOHO routery založené na Linuxu a následně vytváří falešnou aktivitu na sociálních sítích. Pomocí „lajkování“ příspěvků a stránek, sledování a sdílení videí a sledováním jiných účtů jim uměle zvyšuje popularitu.

Grafické znázornění chování červa Moose

K napadení routeru využívá stejné možnosti jako malware MrBlack, popisovaný v jednom z předchozích dílů SecUpdate. Tedy výchozí přihlašovací údaje na routeru (např. admin/admin) a běžné porty, které jsou na routeru ponechány otevřené do internetu. Proto opět doporučujeme kontrolu otevřených portů například nástrojem Port Forwarding Tester.

Zajímavé je samotné chování červa. Podle reportu totiž krade cookies uživatelských účtů ze sociálních sítích, které zachytí v komunikaci, procházející přes infikovaný router. Pod těmito účty je následně aktivní na sociálních sítích jako jsou Instagram, Twitter či Facebook. Sleduje obsah od vybraných uživatelů, stává se fanouškem různých stránek a podobně. Chová se však rozumně. Kupříkladu počet uživatelů, které odcizený účet sleduje na Twitteru, roste průběžně během několika dní. Je tomu tak proto, aby na sebe neupozornil kontrolní mechanizmy sociálních sítí, sledující podezřelé chování.

Je ale také možné, že v budoucnu bude červ využit i jinak. Jeho vlastníci mohou napadené routery využít pro DDoS útoky, krást citlivá data uživatelů a podobně.

Nový bug na iPhonu se projeví po obdržení jednoduché zprávy

Aplikace pro příjem a odesílání zpráv na telefonech iPhone havaruje díky chybě v systému iOS. Ta zapříčiní pád ihned po obdržení zprávy se specifickým textem. Chyba vede až k okamžitému restartu telefonu. Jak je vidět na videu, problémová zpráva obsahuje kombinaci znaků arabské i latinské abecedy a dalších Unicode znaků, se kterou si iPhone nedokáže poradit. Problém byl otestován na systému iOS 8.3, ale může se vyskytovat i v jiných verzích systému. Článek na theguardian uvádí, že chyba postihuje i zařízení Apple Watch, iPad a Mac.

Podívejte se, jak iPhone reaguje na zákeřnou zprávu.

Jak se proti tomu bránit? Pokud vám neustále padá aplikace se zprávami, pomůže vám odeslání zprávy z jiné aplikace. Například je možné odeslat zprávu pomocí Siri nebo z galerie fotek. Zprávu odešlete kontaktu, který vám škodlivý text poslal. Další možností je požádat Siri aby označila nepřečtené zprávy jako přečtené. Díky těmto krokům bude možné otevřít a smazat konverzaci, ve které je škodlivá zpráva obsažena.

Apple blokuje neaktuální verze Flash playeru v prohlížeči Safari

Apple ve svém prohlášení uvádí, že uživatelům, majícím neaktuální verzi Adobe Flash Player pluginu v prohlížeči Safari, se při snaze o načtení flashového obsahu zobrazí jedna z hlášek “Blocked plug-in”, “Flash Security Alert” nebo “Flash out-of-date”. Kliknutím na upozornění se zobrazí detailnější zpráva s možností stáhnout aktuální verzi.

Pokud nutně potřebujete starší verzi využít, je to možné díky správě internetových pluginů pro Safari. V té je možné povolit pro stránky, kterým důvěřujete, spuštění pluginu v tak zvaném nebezpečném režimu.

Google mění systém oprávnění. Nastane aplikační bezpráví?

Studujete pečlivě každé oprávnění, na které se vás ptá aplikace před instalací na OS Android? Nebo jí v rychlosti vše schválíte, protože chcete aby fungovala se vším všudy, tedy někdy i s odesíláním draze placených sms zpráv nebo sdílením vašich citlivých dat s kdo ví kým? Nově se budou aplikace instalovat bez oprávnění a žádat o ně budou až ve chvíli, kdy je budou opravdu potřebovat.

Na vývojářské konferenci Google I/O byla oznámena nová verze systému Android (Android M), která se v některých ohledech přiblíží zvyklostem u Applu. Systému bude uživateli umožňovat stáhnout a nainstalovat aplikaci, aniž by jí udělil nějaká oprávnění. Následně během běžného používání aplikace budou uživatelé dotazováni, zda chtějí rozšířit její privilegia s tím, že odmítnutí omezí vlastnosti a funkcionalitu aplikace. Od této změny si Google slibuje vyšší pozornost uživatelů při rozhodování o oprávnění a porozumění vlivu udělení oprávnění jednotlivým aplikacím.

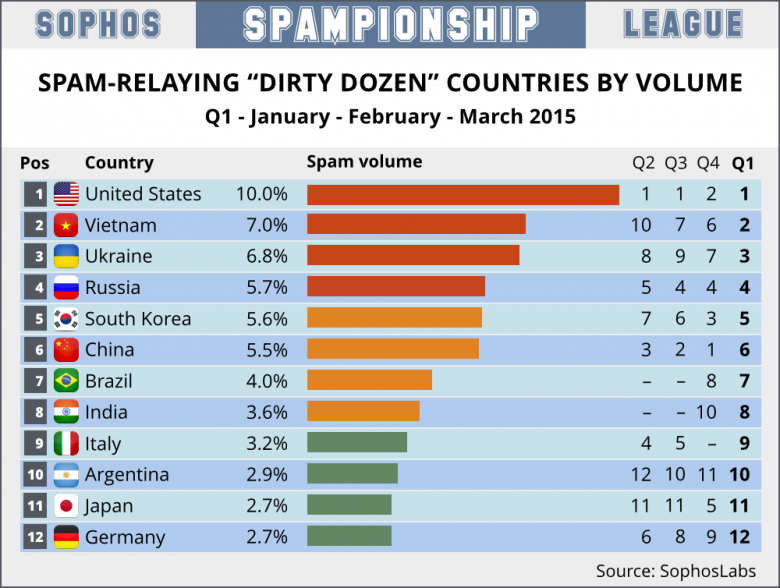

Spamovací šampionát

Nakonec tu máme trochu statistik. Společnost SophosLabs je díky rozsáhlé síti spamových pastí schopná určit, odkud je spam odesílaný, a tedy i pravidelně vyhlašovat prvních 10 zemí v množství odeslaného spamu. Na následujícím obrázku je vidět žebříček zemí z prvního čtvrtletí 2015 včetně jejich historického umístění. Jak je vidět z historie, na první pozici se pravidelně drží USA.

Výsledky spamovacího šampionátu

Další zprávy ze světa IT bezpečnosti v bodech:

- NitlovePOS - nový malware šířený skrze spam

- Škodlivé Androidí aplikace se vydávají za cheaty a doplňky pro MineCraft

- Rozšíření pro Chrome vám umožní sledovat polohu vašich Facebookových přátel

- Android aplikace postavené na frameworku Apache Cordova trpí zranitelností

- Stegosploit skrývá spustitelný JavaScript v obrázku

- SEARCH-LAB nalezla přes 50 bezpečnostních chyb v síťových discích a síťových videorekordérech od D-Linku

Diskuse ke článku SecUpdate: K restartu iPhonu stačí jedna zpráva, snadný je i nákup viru online