SecUpdate: Hackeři zneužili fórum Microsoftu. Přes Technet ovládali svůj malware

Bezpečnostní experti z FireEye a Microsoftu objevili novou taktiku skrývání adres C&C serverů. V reportu popisují novinku používanou Čínskou skupinou APT17 v jejich backdooru BLACKCOFFEE. Tento malware, který využívají již od roku 2013, nyní dokáže získat adresu C&C serveru, se kterým bude komunikovat, z textového řetězce vloženého v běžném příspěvku na webovém portálu Microsoft Technet.

BLACKCOFFEE obsahuje odkazy na vlákna na portále Technet nebo na konkrétní profily uživatelů. Na těch hledá řetězec se zakódovanou IP adresou ve tvaru:

@MICROSOFT<8 znaků - 2 znaky na oktet>CORPORATION

Ukázka řetězce v textu vlákna na TechNetu

Jakmile malware IP adresu dekóduje, začne s C&C serverem komunikovat - přijímá příkazy a odesílá nasbíraná data. Pokud dojde k odhalení serveru nebo je vypnut, může útočník aktualizovat řetězec s adresou a udrží tak kontrolu nad napadenými počítači. Experti z FireEye v reportu dokonce uvádějí příklad, kde je řetězec s adresou součástí příspěvku, který obsahuje i přínosnou informaci pro uživatele fóra.

Po objevení této techniky bezpečnostní experti upravili IP adresy na vlastní servery a následně zablokovali dané uživatelské účty. Díky tomu se jim podařilo odhalit jeho oběti a blíže analyzovat malware, který se snažil s jejich servery komunikovat.

VENOM vystavuje útoku milióny virtuálních strojů

Zranitelnost VENOM (Virtualized Environment Neglected Operations Manipulation) ve velkém počtu virtualizačních platforem umožňuje útočníkovi uniknout z virtuálního stroje a spouštět kód na hostujícím systému. Útočník se tak může dostat ke všem ostatním virtuálním strojům, které u daného hostitele běží. Proto je VENOM velmi nebezpečný pro velké poskytovatele.

Bug je součástí kontroléru disketové mechaniky (FDC - Floppy Disk Controller) od QEMU. Tento kód je součástí virtualizační platformy Xen, KVM a nativního klienta QEMU. Zasaženy naopak nejsou platformy VMware, Microsoft Hyper-V a Bochs.

Na jednotlivé virtualizační platformy již ve většině případů byly vydány záplaty, případně je možné zranitelný kontrolér zakázat.

Není rovnítko jako rovnítko!

V posledním týdnu se opět oživilo starší téma porovnání hashů hesel v PHP. Problém je u hash řetězců začínajících znaky 0e, následovaných libovolnými čísly. Takový hash je v podmínce při použití operátoru == nebo != interpretován jako 0. Hodnoty všech takových hashů tedy budou považovány za shodné. Níže je ukázka kódu s chybným porovnáním.

<?php

if (hash('md5','240610708',false) == '0') {

print "Matched.\n";

}

if ('0e462097431906509019562988736854' == '0') {

print "Matched.\n";

}

?>

Problém je známý již dlouho, ale nyní Robert Hansen na blogu zveřejnil seznam známých "magic" numbers, jejichž hash provedený vybraným algoritmem začíná na 0e. Zneužití této chyby je tedy opět o něco přístupnější. Nicméně pravděpodobnost, že hash hesla uživatele bude začínat na 0e je stále 1:200 milionům.

Obrana je naštěstí jednoduchá, stačí používat operátory === a !==, což zabrání PHP v hádání typu porovnávaných hodnot.

Routerem ve výchozím nastavení si říkáte o problémy!

Small Office / Home Office (SOHO) routery jsou napadány malwarem MrBlack (známým také jako Trojan.Linux.Spike), který je zapojuje do velkého DDoS botnetu. Tento botnet byl velmi aktivní během dubna, čímž na sebe přitáhl pozornost výzkumníků. Ti zjistili, že hlavní příčinou napadení routerů jsou otevřené defaultní porty pro HTTP nebo SSH. Překonat ochranu webového rozhraní routerů, kterou velmi často tvoří výchozí přihlašovací údaje (admin/admin), pak již není problém. Škodlivý kód, injektovaný do zařízení, následně hledá další routery, které by stejným způsobem infikoval.

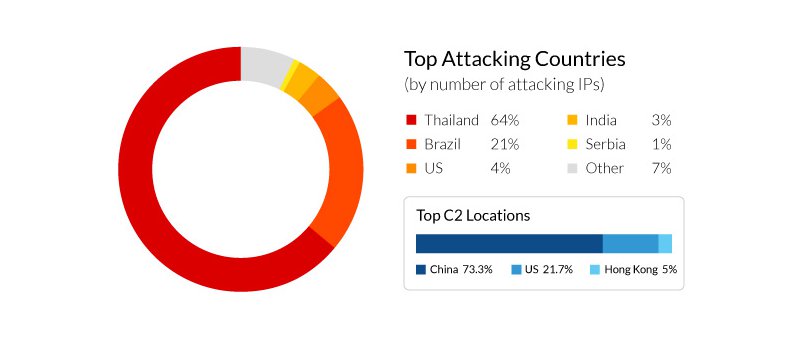

Dle dat, nashromážděných za 111 dní, je nejvíce napadených routerů z Thajska a Brazílie. C&C servery pak nejčastěji leží v Číně (73,3 %).

Zeměpisné statistiky obětí a C&C serverů malwaru MrBlack

Jednoduchá obrana spočívá ve změně výchozích přihlašovacích údajů a v blokaci všech portů, přes které je možný vzdálený přístup k routeru. Otevřené porty je možné ověřit nástrojem Port Forwarding Tester. Pokud máte podezření, že je váš router již napaden, doporučujeme aktualizovat jeho firmware na poslední verzi vydanou výrobcem.

Instalace doplňků pro Chrome je možná pouze z Chrome Web Store

Google změnil podmínky pro instalaci doplňků do prohlížeče Google Chrome. Google Chrome je dostupný ve třech variantách - stable, beta a developer. Omezení na instalaci doplňků pouze z Chrome Web Store se týká jen varianty stable (od května 2014), která je mezi běžnými uživateli nejstahovanější.

Začal se ale objevovat škodlivý software, který nutil uživatele Chromu instalovat developer variantu za účelem možné instalace doplňků z jiných zdrojů. Proto se v Googlu rozhodli podmínky zpřísnit a od poloviny května je k Chromu na OS Windows možné instalovat doplňky pouze z oficiálního obchodu. Omezení na MacOS bude následovat od července 2015.

SAP používal zranitelné kompresní algoritmy

Několik produktů společnosti SAP využívá proprietární implementaci kompresních algoritmů Lempel-Ziv-Thomas (LZC) a Lempel-Ziv-Huffman (LZH). Experti z Core Security našli chyby v dekompresních rutinách. Ty spočívaly v přetečení zásobníku a čtení mimo vyhrazenou paměť. Jejich úspěšné zneužití může vést ke spuštění libovolného kódu nebo DoS útoku. Ke zveřejnění chyb spolu s PoC kódem došlo 12.5., kdy také oznámil chyby a jejich opravy samotný SAP.

Další zprávy ze světa IT bezpečnosti v bodech:

- Apple Watch hacknuty – PoC video

- Podle průzkumů 44 % společností v UK a US stále využívá Windows XP nebo Server 2003

- Firefox 38 opravuje 13 zranitelností, z toho 5 kritických!

- Microsoft přidává nové šifrovací sady do OS Windows 7 a vyšších

- Stále aktuální zranitelnosti v Google App Engine byly zveřejněny včetně PoC kódu