SecUpdate: WordPress plave v moři chyb a na souši se šíří paranoidní malware

V několika posledních týdnech zažívají správci webů postavených na CMS WordPress horké chvilky díky neustále přicházejícím novým zranitelnostem. V minulém týdnu společnost Sucuri na blogu upozornila na XSS zranitelnost v balíčku genericons, díky kterému byly zatím za zranitelné označeny plugin JetPack a téma TwentyFifteen. Potenciálně zranitelný je každý plugin nebo téma, který tento balíček používá, pokud byl jeho součástí soubor example.html. Jednoduchou obranou je tento html soubor odstranit.

Další zranitelnost ve WordPressu zveřejnili výzkumníci společnosti High-Tech Bridge Security. Jde o možnost přepsání hodnoty libovolné proměnné v pluginu eShop. Úspěšné využití této chyby může vést až ke spuštění libovolného kódu útočníka. Zranitelnost byla zveřejněna poté, co autoři pluginu nereagovali na tři upozornění o její existenci. I přesto, že má plugin aktuálně přes 10 000 aktivních instalací, jeho poslední verze byla vydána před 20 měsíci a na rychlé vydání opravy to moc nevypadá.

Neméně podstatný problém byl nalezen na 18 stránkách postavených na WordPressu. Ty obsahují backdoor, který odesílá přihlašovací údaje uživatelů pomocí skriptu z domény conyouse.com.

Malware Rombertik se schovávat umí, ale se šifrováním své komunikace se neobtěžuje

Výzkumníci ze společnosti Cisco na svém blogu popisují malware Rombertik, který se začal objevovat začátkem tohoto roku a nyní je opět rozšířen. Rombertik se snaží bojovat proti své detekci a rozpozná, že je nalezen a analyzován. Aby se ubránil odhalení, je vněm přibaleno velké množství zbytečného kódu (přes 1,2 MB zahrnujících 75 obrázků a 8000 funkcí, které nejsou nikdy volány). Samotný Rombertik má necelých 30 kB.

Před svou instalací malware provede kontrolu, zda není spouštěn v sandboxu, skládající se ze čtyř mechanismů:

- 960 milionů krát zapíše náhodná data do paměti (pokud nástroj pro analýzu loguje zápisy, potrvá téměř půl hodiny, než zapíše tento více než 100GB velký log)

- ověří blokaci specifických error zpráv z volání Windows API

- 335 000 krát zavolá funkci OutputDebugString jako obranu proti debugování

- ověří aktuální jméno uživatele a spouštěcího procesu na přítomnost řetězce “malwar”, “sampl”, “viru” a “sandb”

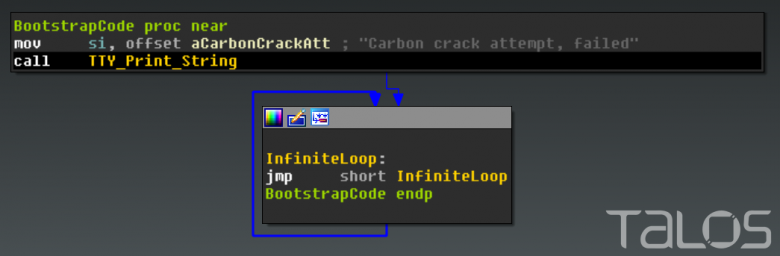

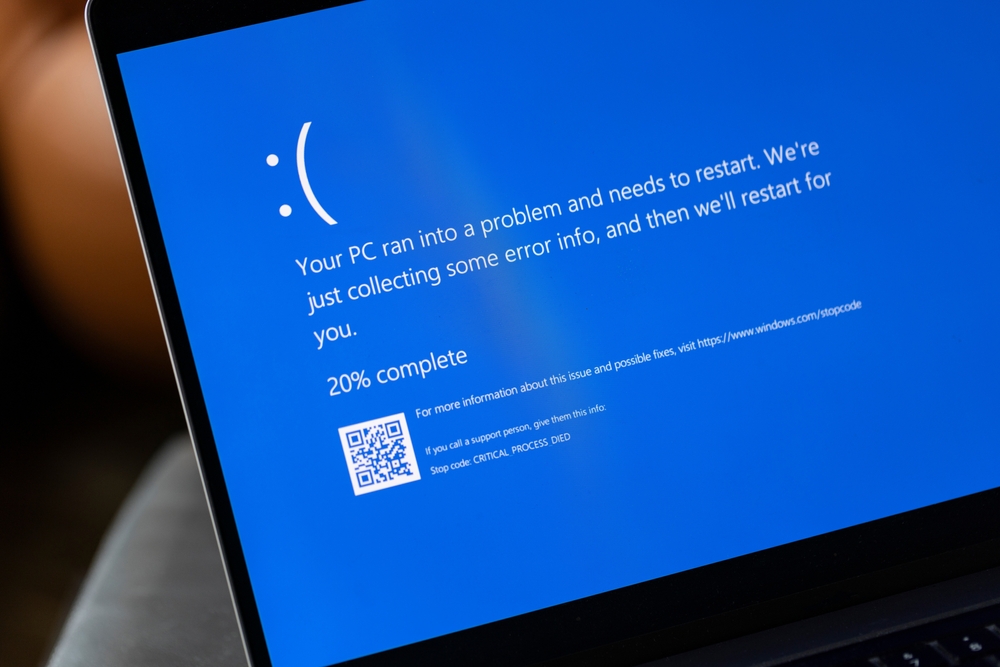

Po těchto kontrolách se malware buď nainstaluje do složky „Po spuštění“ a „AppData“, nebo začne s destrukcí - pokusí se přepsat MBR (master boot record) tabulku na fyzickém disku. Pokud se to nepovede, zašifruje veškeré soubory v domovské složce uživatele, každý náhodným RC4 klíčem. Po přepsání MBR tabulky nebo zašifrování dat je počítač restartován. Přepsáním MBR tabulky dojde při startu počítače k zobrazení zprávy “Carbon crack attempt, failed” a následně k zacyklení.

Ukázka kódu z přepsané MBR

Pokud malware projde přes všechny kontroly a je spuštěn, hledá v procesech webové prohlížeče (Chrome, FF a IE) a injektuje se do jejich procesů. Následně kontroluje API funkce pracující s plaintextovými daty a čte vše, co bylo zadáno do prohlížeče předtím, než dojde k zašifrování a odeslání přes HTTPS. Necílí na konkrétní data, sbírá co může, a vše odesílá na C&C server, nešifrovaně po HTTP.

Služba System Update od Lenova ohrožovala své uživatele

Tři kritické zranitelnosti, které se objevily ve službě System Update od Lenova, byly opraveny během dubna a nyní detailněji popsány výzkumníky z IOActive [PDF]. Zneužití první z nich umožňovalo běžnému uživateli spouštět příkazy jako systémový uživatel. Druhá chyba spočívala v možnosti provést man-in-the-middle útok a zaměňovat soubory z aktualizací společnosti Lenovo za škodlivé programy. Třetí zranitelnost umožňovala neoprávněnému uživateli spouštět příkazy jako administrátor. System Update totiž ukládal stažené aktualizační soubory do adresáře, do něhož může zapisovat jakýkoli uživatel. Útočníkovi tedy stačilo, aby počkal na úspěšné ověření pravosti souborů a poté je přepsal škodlivým programem. Ten byl pak aktualizační službou spuštěn s právy administrátora.

Falešné reklamy v Googlu: nahradí ty původní, aniž by o tom inzerent věděl

Google zveřejnil report z výzkumu injektování reklam na webové stránky. Výzkum trval několik měsíců v roce 2014 a odhalil desítky milionů injektovaných reklam.

Jak k vložení podvodné reklamy dochází? Jako první se přičiní software, který infikuje prohlížeč uživatele. Při výzkumu bylo odhaleno přes 50 000 pluginů do prohlížečů a 34 000 aplikací, které skrze prohlížeč injektují reklamy. Přes 30 % těchto aplikací zároveň shromažďuje přihlašovací údaje, upravuje výsledky vyhledávání a odesílá informace o uživateli třetím stranám.

Jakmile je prohlížeč “nakažen” takovým pluginem, dojde při načítání stránky k nahrazení originálních reklam za reklamy ze zdrojů pluginu, často v mnohem větším počtu, než na stránce původně byl. Mezi injektovanými reklamami se běžně objevují společnosti Walmart či Ebay, které pravděpodobně vůbec netuší, že platí za návštěvnost získanou z neoprávněných reklam.

Ukázka stránky s injektovanou reklamou

Google na blogu uvádí, že v rámci obrany odstranil 192 klamných doplňků z Chrome Web Store. Tyto doplňky ovlivňovaly reklamy 14 milionů uživatelů. V Chromu bylo vylepšeno označování nechtěných programů a varování, která na ně upozorňují uživatele. V neposlední řadě došlo k informování inzerentů a reklamních sítí, kterých se injektované reklamy týkaly.

Používáte unicode knihovnu ICU4C? Aktualizujte!

V rámci projektu ICU (International Components for Unicode) byla vydána nová verze knihovny ICU4C, která je součástí mnoha programů. Používá ji například prohlížeč Chrome, operační systém Android nebo kancelářský balík LibreOffice. ICU4C verze 52 až 54 obsahují několik zranitelností, spočívajících v přetečení zásobníku. To může vést k DoS útoku nebo spuštění kódu útočníka. Ve zkratce - přiřazování int32 hodnoty do proměnné typu int16 nepatří mezi dobré mravy. Řešením je update na verzi 55.1.

Microsoft nabízí novou pomůcku doménovým administrátorům

Microsoft uvolnil nástroj, který má vyřešit problém s lokálními administrátorskými účty na počítačích v rámci domény. U těch totiž velmi často správci domény nastavují shodné heslo, nebo si hesla zaznamenávají v nějakém *.xls dokumentu a podobně. MS nabízí řešení v podobě LAPS (Local Administrator Password Solution), který pro lokální administrátorský účet na každém počítači v doméně generuje unikátní, náhodné heslo. Tato hesla jsou v rámci domény centrálně uložena v Active Directory a doménoví administrátoři je mohou příslušným uživatelům nebo skupinám zpřístupnit pro čtení.

Další zprávy ze světa IT bezpečnosti v bodech:

- Možnost obejít příkaz sudo pomocí změny času v OS Ubuntu

- USBkill – python skript jako jednoduchá ochrana při odcizení zapnutého počítače

- NETFLIX uvolnil nástroj FIDO pro automatizaci reakcí na incidenty v síti

- Apple ve středu vydal záplaty na 5 zranitelností v prohlížeči Safari

- Od úterý můžete stahovat bezpečností záplaty pro Adobe Reader a Adobe Acrobat

- Vyzkoušejte Facebook Friend Mapper, dokud funguje!