CDR SecUpdate za 1. týden - Hoax s Evou Dvořákovou skóruje, Opencard ne

Vítejte u prvního dílu CDR Security Update v roce 2013. Na úvod se podíváme na novou zranitelnost nultého dne v Internet Exploreru, čtěte Chyby v softwaru níže v článku. Hlavním tématem dílu je úspěšný hoax z konce 2012 "Eva Dvořáková". Opencard se neubránil dalším problémům - tentokrát jde o bezpečnost vašich údajů, více se dozvíte v Událostech.

Chyby v softwaru

Internet Explorer - zranitelnost nultého dne

Týká se verzí: Internet Explorer 6, IE 7, IE 8

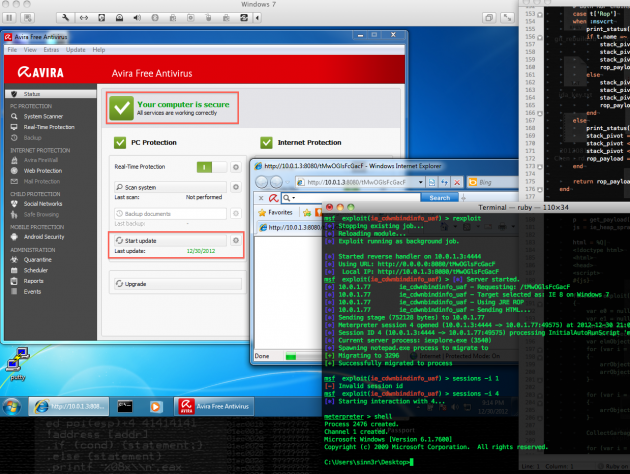

Závěr roku 2012 nepřinesl přímo konec světa, ale bez problémů se nakonec přece jen neobešel. Nebezpečný kód se poprvé objevil na kompromitovaném webu Council on foreign relations (CFR), kde začal napadat návštěvníky s prohlížeči IE 6 - 8. Výzkumníkům z Rapid7 se podařilo rychle najít jádro problému a vytvořit plně funkční exploit pro jejich Metasploit Framework.

Téměř kdokoliv si tak může během pár kliků vytvořit nebezpečný web, na kterém dojde k okamžité kompromitaci systému návštěvníka s Internet Explorerem 6 - 8. Můžeme si tak být jisti, že se na internetu tato chyba (CVE-2012-4792) hojně zneužívá. Nejnovější verze 10 pro Win 8 a 7 se problém naštěstí netýká.

Microsoft o chybě ví (ještě aby ne) a vydal ve svém vyjádření prozatimní opatření pro snížení rizika (tzv. Workaround). Oficiálního patche jsme se zatím nedočkali, což není úplně dobrá zpráva vzhledem k cca 33% podílu IE 6, 7 a 8 na trhu. Nespoléhejte také na antivirový software, často si vůbec útoku nevšimne! (viz screen)

Doporučená bezpečnostní opatření:

- Aktualizovat IE na verzi 9 (resp. 10)

- Používat jiný prohlížeč internetu

- Oprava přes Microsoft Fix It - MSHTML Shim Workaround (automaticky zde)

-

Ochrana IE přes Enhanced Mitigation Experience Toolkit (tzv. EMET, stažení zde)

- Configure Apps - Add a přidat iexplore.exe

Události

Eva Dvořáková - úspěšný hoax pod lupou

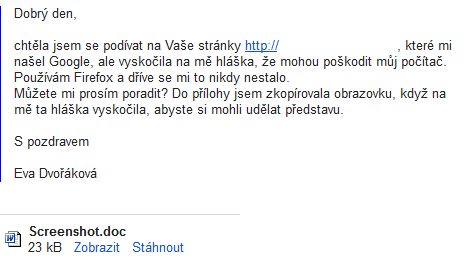

Koncem roku nebyla chyba v Internet Exploreru jedinou vzpruhou z pohody vánočních svátků. Na českém internetu se objevil mail informující majitele webových stránek o jejich nefunkčnosti v prohlížeči Mozilla Firefox. Přiložen byl dokument údajně demonstrující chybu, kterou stránka autorovi zprávy prezentuje.

Na první pohled nic neobvyklého, jako majitelé webových stránek dostáváme maily podobného ražení relativně často. Pročítám tedy tělo mailu a okamžitě kontroluji dostupnost svých webovek na Firefoxu. Díky oboru své práce jsem v těchto případech dost paranoidní a napadají mě proto divoké scénáře kompromitace webu pro hosting malwaru a další katastrofy. Vše funguje, kámen ze srdce mi do jisté míry padá, ale přece jen jsem věnoval pozornost přiloženému dokumentu.

Se slovy "Co jí to ***** může psát?" jsem stáhl dokument a otestoval jej antivirem. Nulová detekce mi dodala odvahy k otevření dokumentu. Firewall v tu chvíli zařval ochozí připojení a mě začala být celá věc podezřelá. Googlím Evu Dvořákovou a dostávám desítky výsledků na českém webu.

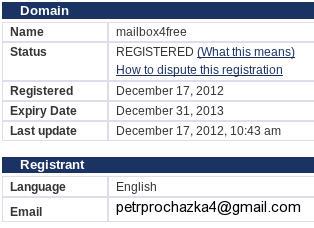

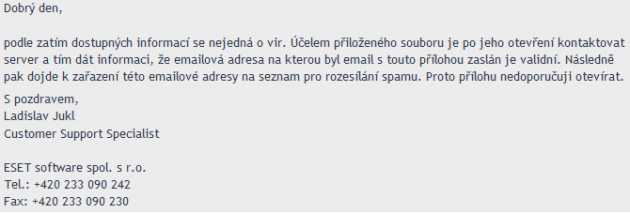

Druhá vlna napětí mě opouští při pročítání a vláken a raději otevírám REMnux a dívám se na dokument trochu detailněji. Analýza nepřinesla téměř nic (naštěstí) - dokument vytvořen ve Wordu 2007 uživatelem vbox (že by virtuál?) dne 17. 12. ve 12:26. Obsahuje text a odkaz na obrázek (mailbox4free.eu/blabla/Screenshot.png), který se po otevření dokumentu stáhne a zobrazí. Doména je registrována na e-mail petrprochazka4@gmail.com.

Co kdyby?

Dohromady nic nového pod sluncem, autor si pravděpodobně zaznamenává informace o návštěvnících, které pak páruje k e-mailům a k jednotlivým osobám. Např. si může vytvořit pro každý web/e-mail unikátní url, kterou bude monitorovat a ukládat informace do databáze. Když někdo přistoupí jako první na unikátní URL cokoliv.eu/urcenoProJardu/Screenshot.png, autor ví, že je to pravděpodobně majitel stránky jardanahrad.cz, v případě prohlížeče používá Mozillu na Windows 7, jeho IP je 123.456 a jeho e-mailová adresa je "živá" (např. pro zasílání spamu).

Na fórech se dozvídám, že mnoho lidí na e-mail ochotně odpovědělo a pravděpodobně také otevřelo přiložený dokument. Zpráva je napsaná tzv. nevinnou češtinou podporující důvěru v uvedené informace. Co kdyby však dokument obsahoval exploit? Věřili bychom správně antivirům při skenování? Co kdyby mail obsahoval odkaz na nebezpečný web?

"Lesson Learned" - co z toho vyplývá?

- I v česku existuje riziko napadení, musíme se s ním srovnat

- Český útočník nepoužije jednoduše odhalitelnou zprávu typu "Stáhněte si programi na spálit CD v čeština!"

- Při inspekci e-mailu nevynechávejme adresu, ze které mail přišel

- Veškerý interaktivní obsah lze skenovat i online (včetně URL) např. na VirusTotal.com

OpenCard hack - OpenCard = FAIL

Během minulého týdne se objevily informace, že "populární" karta OpenCard, kterou používá mnoho pražanů, má další v sérii problémů. Karty mají totiž tentýž hlavní (master) klíč pro ochranu komunikace. Navíc je možné během několika hodin tento klíč zjistit. Představuje to tedy poměrně vysoké bezpečnostní riziko. Další informace se dozvíte na videu z přednášky Tima Kaspera [EN].

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.