CDR SecUpdate SPECIÁL: Laboratoř hackera – vaše lokální wifi síť nemusí být bezpečná

Dnes budeme pokračovat na prázdninové vlně SPECIÁLů o mobilní bezpečnosti a zamíříme do lokální sítě, do které jsou často zařízení připojována. Ne nadarmo jsme varováni při připojování na nezašifrované wifi sítě o nebezpečí krádeže dat. V první teoretické části popíši hackerský útok typu ARP spoofing a ve druhé části přidám pár příkladů a demonstrační video.

ARP spoofing aneb zloduch je ten uprostřed

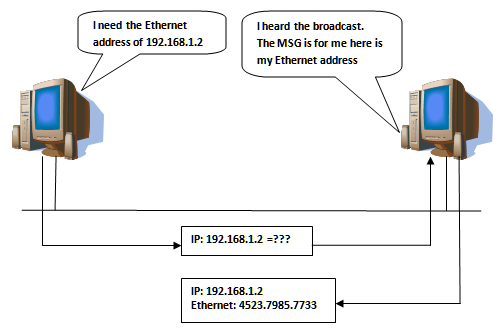

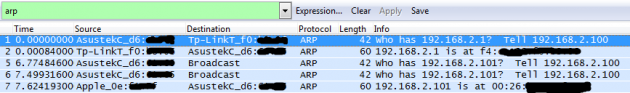

ARP (Address resolution protocol) je síťový protokol, který slouží k "překladu" adres síťové vrstvy (IP adresy) na adresy spojové vrstvy (MAC adresy). V praxi tento protokol slouží k informování směrovače o přiřazených IP adresách k jednotlivým zařízením v síti.

Záznamy v ARP tabulkách vašeho wifi routeru tedy mohou kupříkladu říkat, že Jirkův iPad (IP – 192.168.1.12) má MAC adresu (A). Když bude chtít nově připojený Tomáš například sledovat na svém notebooku sdílené video od Jirky, vyžádá si od routeru (IP 192.168.1.1) nejprve svou IP adresu – router přidělí Tomášovi třeba IP 192.168.1.13 a zaznamená tento údaj s MAC adresou (B) do svých ARP tabulek. Tomáš se nyní může připojit k Jirkovi, tedy zadá jeho IP adresu – jeho notebook vyšle všesměrový broadcast požadavek na MAC adresu (C) Jirkova iPadu (ARP request) a Jirka odpoví svou MAC adresou (ARP reply). Nyní lze zahájit přenos dalších dat.

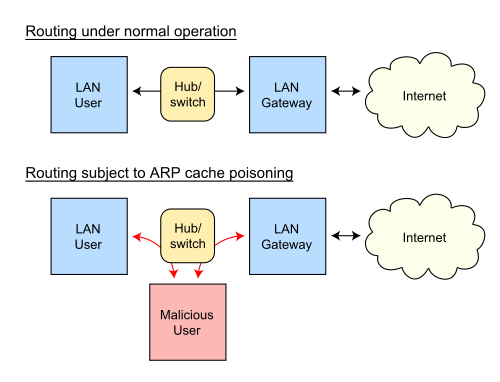

ARP spoofing (také trávení ARP cache) je počítačový útok, který většinou předchází útokům typu Man-in-The-Middle (MiTM). Tyto útoky zahrnují scénář, kdy v komunikaci mezi dvěma zařízeními (obvykle server a klient) se ocitne uprostřed třetí hráč. Takový člověk uprostřed (Man-in-The-Middle) pak může komunikaci pozorovat, ukládat a dokonce i měnit.

Podstatou ARP spoofingu je přesvědčení routeru, že daná IP adresa odpovídá jiné fyzické adrese MAC. Na stejné síti jako Jirka tak může Tomáš poslat routeru a všem dalším zařízením v síti podvrženou odpověď (ARP reply), která říká, že Jirkova fyzická MAC adresa (C) již není (C), ale (B) – tedy MAC adresa Tomášova notebooku. Router a další zařízení aktualizují ARP tabulky na novou podvrženou hodnotu a nyní veškerá komunikace určená Jirkovi půjde k Tomášovi. Tomášův notebook data zaznamená a přepošle dál. Veškerá Jirkova komunikace nyní proudí přes Tomášův notebook.

Zneužití – velký bratr tě vidí

Pokud je útočník úspěšný a podaří se mu ARP spoofing, má nyní kontrolu nad veškerou komunikací, která směřuje k oběti. Pokud není zašifrovaná, útočník si v ní může číst jako v knize. Všechna legrace přestává při změnách posílaných dat. Hacker může přizpůsobovat odkazy na stahované soubory, měnit vzhled a funkci vyžádané webové stránky a další nebezpečné věci.

Jak takový útok funguje v praxi, se vám pokusím přiblížit v demonstračním videu níže.

Situace na smartphonech

Chytré telefony již dnes suplují funkce notebooků či desktopů. Umožňují prohlížení webových stránek ve vysokém rozlišení, stahování souborů či prohlížení videí a dalšího mediálního obsahu. Protože ale často nemají náležitá bezpečnostní opatření, jsou smartphony zranitelné a operace s důležitými informacemi mohou být nebezpečné.

Google Play nedávno oznámil, že šifruje své aplikace, to je rozhodně krok k integritě dat. Bohužel komunikace s AppStore na iOS je nešifrovaná, Apple nejspíš spoléhá na velmi tvrdé podmínky pro publikování aplikací v oficiálním online obchodě Apple.

Obrana proti ARP spoofingu

Jednou z možností obrany proti změnám přidělených IP/MAC adres jsou statické výpůjčky od DHCP serveru vašeho routeru. To znamená, že připojované zařízení má v tabulkách rezervovanou IP adresu. Často to lze jednoduše nastavit v administraci vašeho (wifi)routeru. To samotné nestačí, je nutné nastavit na všech počítačích současně odmítání ARP odpovědí (ARP reply), viz také Network security hacks.

Je také možné použít aplikaci pro detekci ARP spoofingu, jako je ArpON či Arpwatch.

To je pro dnešek vše, zůstaňte s námi a v pondělí u pravidelného CDR SecUpdate nashledanou.

UPDATE 19. 8. 2012 v 14:25:

- V druhém odstavci části ARP spoofing aneb zloděj je ten uprostřed opraven princip ARP request-reply. V reálu funguje dotaz na nově připojené zařízení do sítě takto:

- Poopravena Obrana proti ARP spoofingu - (kurzíva).

Minulé díly CDR Security Update

Díly CDR Security Update SPECIÁL

SANS Webcasts, Slashgear, Wiki #1 #2