CDR SecUpdate za 50. týden - Síť napadených počítačů Skynet se ukrývá v cibuli

Přeji pěkné pondělní dopoledne u dalšího ze série týdeníků o počítačové bezpečnosti CDR Security Update. Poslední předvánoční díl začneme vyhlášením soutěže o ESET Smart Security 6. Podíváme se také na opětovné použití chyby v Microsoft Office, čtěte Chyby v softwaru. Hlavním tématem tohoto dílu je anonymizační síť Tor, která dokáže pomoci hackerům k vytvoření sítě napadených počítačů, čtěte Události.

Vyhlášení soutěže o ESET Smart Security 6

Minulý týden jste soutěžili o šestou verzi ESET Smart Security. Tématem byly fotografie s motivem Počítačová bezpečnost a na řadu tak přišla kreativita a připravený fotoaparát. Děkujeme všem zúčastněným za úlovky!

Porota nakonec zvolila za vítěznou fotografii od Jana S., který vyhrává hlavní cenu ESET Smart Security 6, blahopřejeme!

Vítězná fotografie aneb Bezpečnost v nákupním centru :)

Chyby v softwaru

Díra v Microsoft Office produktech typu RTF znovu cirkuluje

Týká se verzí: MS Office (2003, 2007, 2010), MS SQL Server (2005, 2008) a další

Zranitelnost, o které jsme informovali v dubnu tohoto roku, se v posledních dnech znovu objevila jako prostředek cílených útoků. Může za to pravděpodobně vysoká dostupnost kódů zneužívajících tyto díru. To vše navzdory opravě, kterou Microsoft vydal již během dubnového úterý aktualizací. Zřejmě někteří IT administrátoři neaktualizují dostatečně často.

Systém může být napaden speciálně upraveným dokumentem Word nebo tabulkou Excel. Soubor obsahuje zranitelný OLE objekt, který dokáže spustit přibaleného trojského koně uloženého v %userProfile%\Local Settings\Temp\(filename).exe. Celá procedura zahrnuje také spuštění dalšího dokumentu, který je již čistý a má od celé akce odvést pozornost.

Pokud se po spuštění wordovského dokumentu (typicky přílohy mailu) na okamžik otevře jeho okno, zavře se a ihned otevře znovu, kontaktujte IT administrátora s podezřením na počítačový útok. Jestli není váš systém aktualizován, okamžitě aktualizujte přes Windows Update.

Události

Nový starý botnet Skynet se skrývá v síti Tor, jak funguje?

Počítačoví hackeři si často vytvářejí celou síť napadených počítačů, která mezi sebou komunikuje a lze ji využít k další nekalé činnosti. Taková síť botů, označována jako botnet, je obvykle ovládána serverem pro příkazy a kontrolu (Command and Control - C&C). Na tento server se jednotlivé systémy připojují obvykle přes klientský software a často o tom uživatelé nemají ani tušení. Stačí spustit nevinně vypadající soubor nebo navštívit nebezpečný web s neaktualizovaným systémem a stanete se součástí sítě. I přes velmi pokročilé metody skrývání identity se však obvykle po nějaké době podaří strážcům zákona botnet zastavit (viz např. Flashback).

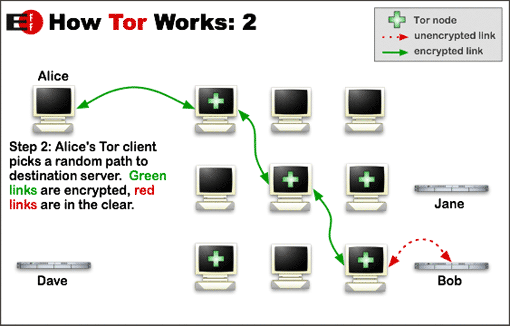

V poslední době se přišlo na novou techniku propojování napadených počítačů kyberkriminálníky. V tomto případě je kladen velký důraz na anonymitu a boj proti odhalení. Na řadu tak přišel anonymizační systém Tor, který skrývá identitu zdroje přes několik vrstev dalších systémů do protředí často označovaného jako cibule.

O projektu botnetu, který operuje přes Tor se mluvilo již zhruba v dubnu 2012 na populárním boardu Reddit. Uživatel throwaway236236 zde nadhodil tento princip veřejnosti a proto se dá předpokládat, že nedávno objevený botnet může mít podobné kořeny. Bezpečnostní profesionálové z firmy Rapid7 (Metasploit) celou věc zanalyzovali.

Jednotlivé spustitelné soubory jsou údajně distribuovány převážně přes filesharingové služby. Jde o rychlou a jednoduchou zálěžitost - stačí například přibalit vir k populárnímu softwaru a začít s distribucí. Uživatelé se většinou o zbytek postarají sami. Pokud to zkombinujete s úpravou kódu pro minimální nebo žádnou detekci antivirem, dostanete se při chytré distribuci k 500-1000 uživatelům denně, což je poměrně zajímavé číslo.

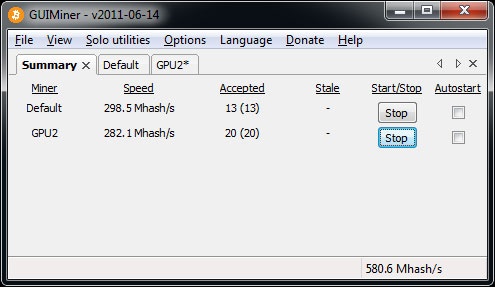

Tento typ malwaru obsahuje mimo trojského koně ZeuS i Tor klienta pro připojení k anonymizační síti a také program GCMiner, který s přibalenou knihovnou OpenCL.dll dokáže "těžit" internetovou měnu Bitcoin i za použití výpočetního výkonu GPU (nejen CPU; viz no-x na diitu). Skript provede několik injekcí do různých procesů a nakonec obsadí procesy svchost.exe a iexplore.exe. Současně s tím vytvoří tzv hook (kód, který sleduje určitou činnost systému) pro klávesnici a myš. Ve chvíli, kdy jste jako uživatel systému 120 sekund neaktivní, spustí malware GCMiner a začne svému strůjci vydělávat Bitcoiny na úkor vašeho výpočetního výkonu.

Bohužel se nezastaví pouze u "neškodného" parazitování na vašem hardwaru. Nebyl by ZeuS DieM aby nenakradl sem tam trochu přihlašovacích údajů a citlivých dat :). Informace o kreditních kartách pak tzv bot master, tedy šéf všech botů, prodává na černém trhu a přispívá si tak do pokladničky k penězům vydělaným z bitcoin miningu.

Klíčem jsou skryté služby

Většina botnetů používá pro své C&C servery hacknuté systémy nebo standardní koupené/pronajaté servery v kombinaci s pronajatým doménovým jménem pro snazší dostupnost. Takový postup má však několik nevýhod. Servery jsou jednoduše dostupné z internetu, strážci zákona proto mají volné pole působnosti pro útoky za účelem zastavení činnosti serveru. Jako zástupci veřejné moci mají také mnohem větší šanci přesvědčit doménového registrátora, aby ukazoval dns záznamem na jiný a neškodný systém - tzv. sinkholing.

Tor network obsahuje od roku 2004 fičurku jménem hidden services (skryté služby), která umí vytvořit kompletně anonymní ekosystém přístupný pouze ze sítě Tor (nebo přes utility jako Tor2Web). Existence těchto skrytých služeb je zaznamenávána pouze do indexovacích serverů Toru a to pomocí veřejného klíče. Z tohoto klíče je pak automaticky vygenerována *.onion doména (opět připomínám - dostupná pouze ze sítě Tor). V žádné části procesu není zveřejněna identita inicializátora skryté služby ani identita za .onion pseudodoménou.

Skynet botnet používá skrytých služeb sítě Tor pro své C&C servery a současně připojuje do stejné sítě i jednotlivé napadené počítače. Ukazuje se, že Tor je pro botnety jako dělaný, protože dokáže šifrovat komunikaci, zamezit odhalení serverů pro administraci a přitom krásně funguje i pro typicky domácí počítače za NAT. Současně .onion doménu nemůžete jen tak přesměrovat na jiný systém.

Typy pro bezpečné zacházení s elektronickými dárky pod stromečkem

Vánoce jsou takřka za dveřmi a s nimi se blíží do domácností vlna nové elektroniky, která čeká pod zeleným stromem. V příštím díle CDR Security Update, který shodou okolností vychází přesně na Štědrý den, se dočtete chytré tipy pro bezpečnou práci s novým telefonem, notebookem či tabletem.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.