CDR SecUpdate za 9. týden - Java má další chyby, Mandiant pomůže ekonomice

Vítejte u dalšího dílu CDR Security Update. Proti všem očekáváním se objevily další 3 nové díry nultého dne v Javě, čtěte Chyby v softwaru. Další domněnky o Mandiantu a možné motivaci ke zveřejnění dokumentu o čínské špionáži na vás čekají v Událostech. Na konci článku uvádíme pozvánku na netradiční bezpečnostní konferenci serveru SOOM, kde jsme mediálním partnerem.

Chyby v softwaru

Chyby nultého dne v Javě

Týká se verzí: Java 7 Update 15, Java 6 Update 41

Doufejme, že budeme mít teď na chvíli od problémů s Javou pokoj, [...]

- Jiří Moos, 25. 2. 2013 (CDR Security Update)

Přesně 25. 2. odeslala firma Security Explorations, která je nám již známá svým výzkumem v oblasti bezpečnosti Javy, proof-of-concept kódy Oraclu, které demonstrují zneužití dalších dvou zranitelností nultého dne. Tentokrát se jedná o díry v nejnovější verzi Javy 7 Update 15. Společnost Oracle potvrdila ve stejný den doručení kódů a začala celou věc vyšetřovat.

O dva dny později po urgování ze strany Security Explorations firma Oracle potvrdila chybu označenou Issue 55 avšak druhou zranitelnost Issue 54 komentovala slovy: "Nejedná o zranitelnost nýbrž o povolené chování." Adam Gowdiak (CEO Sec. Expl.) se svým týmem ukazují, že toto "povolené chování" vede k odepření přístupu a k bezpečnostní výjimce v systému Javy.

Druhý den posílá Security Explorations další příklad zneužití chyby a klade Oraclu otázku, zda Oracle stále považuje Issue 54 za "povolené chování". Oracle informuje, že celý problém vyšetřuje a opět se ozve až bude vyšetřování ukončeno. Ještě mohli dodat, že si máme dát zatím kafe a držet jim palce...

Počítačovým kriminálníkům se však nechtělo čekat na zveřejnění chyby, kterou si Security Explorations a Oracle tradičně střeží (SE kvůli zákazníkům, Oracle kvůli nebohému světu Javy bez potřebné záplaty), tak se rozhodli použít jinou a zaútočit na bláhové nešťastníky používající nejnovější Update 15. Ano, čtete správně, jedná se o další chybu nultého dne v Javě, tentokrát již zneužívanou hackery na internetu.

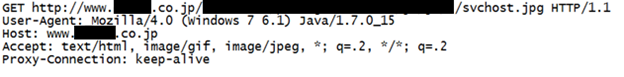

Jako první o ní informovala bezpečnostní firma FireEye 28. 2. ve svém příspěvku na blogu. Uvádí, že ji odhalila cloudová služba Malware protection cloud (MPC) u několika zákazníků. Měla být zaměřena na Javu 6 Update 41 a Javu 7 Update 15. Díky díře může útočník libovolně číst v paměti a zapisovat do procesu Java virtual machine (JVM), čímž se prý liší od klasických chyb. Po úspěšném zneužití kód stáhne nástroj pro vzdálenou správu McRAT ze stejného serveru, kde je umístěný nebezpečný JAR soubor, a spustí jej.

HTTP-GET McRAT trojana po úspěšném exploitu

Exploit údajně není nijak zvlášť spolehlivý, protože se snaží přepsat velký objem dat. Většinou prý dokáže kód shodit JVM, ale nepovede se mu stáhnout nebezpečného trojského koně.

FireEye informovala Oracle o chybě a doporučuje uživatelům zakázat Javu v prohlížeči nebo nastavit bezpečnost Javy na "high", aby nedocházelo k spouštění neznámých Java appletů.

Důrazně doporučujeme ve spolupráci s analytiky předních antivirových firem zakázat zásuvný modul Javy bez ohledu na verzi a povolovat jej pouze v případě nutnosti s dodatečným potvrzením spuštění appletu!

Události

Mandiant otevřel v USA finanční kohoutky do IT bezpečnosti

Minulý týden jsme informovali o výjimečném dokumentu, který zveřejnila americká firma Mandiant, týkajícího se čínské špionáže. Můj a váš velký zájem o tento díl a téma mě vedl k dalším detailům ohledně celé kauzy. Podařilo se mi spojit se s dobře informovaným zdrojem (který si nepřál být jmenován) a utřídit si fakta.

Rozhodně není celá kauza černobílá (jak jste správně zmiňovali v komentářích) a Čína není "ten špatný". Na jaře 2012 se potvrdila dlouholetá domněnka, že za sofistikovaným malwarem Stuxnet/Duqu/Flame(mini) stály Spojené státy a Izrael. Můžeme polemizovat zda je horší čínská průmyslová špionáž či ovládnutí turbín jaderné elektrárny, oboje mi přijde dost hrozné.

Čínská angažovanost v kyber-konfliktech je po světě již delší dobu známá a to nejen v otázkách špionáže, ale také v podpoře různých radikálních hnutí.

[...] Co bylo neuvěřitelné, že výjimečné detaily - přezdívky hackerů, citový vztah jednoho k Harry Potterovi a jak kradli obchodní tajemství a hesla - přišly ze soukromé bezpečnostní firmy bez oficiální podpory americké armády nebo zpravodajských složek zodpovědných za ochranu Ameriky před kyber-útoky. [...]

- The Guardian, 21. 2. 2013

Soukromá bezpečnostní firma má mnoho výhod - výsledky jejího výzkumu mají paradoxně velkou váhu, protože nejsou prvoplánově zpolitizované. Americká vláda se může k výsledkům chovat "Jéje, copak to tu najednou máme?", přitom taková kauza může přinést bezpečnostnímu průmyslu klidně i několik miliard dolarů ročně, protože "jsou přece potřeba na ochranu národa před zlovolnou Čínou, která si bezostyšně páchá na naší půdě bezpráví." Podle Guardianu připluje do IT bezpečnosti v USA dokonce až 30 miliard dolarů ročně.

Kevin Mandia - CEO Mandiantu

Šéf Mandiantu Kevin Mandia je vysloužilý armádní vyšetřovatel počítačových zločinů, spojení s armádou tedy má. V současné době je mu 42 let, vyšetřování čínských útoků započal před sedmi lety - bylo mu 35.

Možná si říkáte, proč by nepřišla s podobně velkým odhalením nějaká velká antivirová firma? Informace z analýz totiž často putují k lokálním vyšetřovatelům a neobezřetně napsaný kód může leccos o autorovi prozradit. Je to údajně právě "politizovatelnost" nadnárodních antivirových firem, která je drží od podobných dokumentů zpět. Prostě si to nemohou vzhledem k počtu svých zákazníků po světě dovolit.

Kalendář akcí

Bezpečnostní konference SOOM

Server SOOM.cz si Vás ve spolupráci s CDR Security Update dovoluje pozvat na druhý ročník odborné konference věnované hackingu a informační bezpečnosti, která se uskuteční 15. března 2013 v Praze. Návštěvníky čeká den plný zajímavých přednášek v příjemném prostředí konferenčního centra Green Point.

Se svým příspěvkem vystoupí známá kontroverzní umělecká skupina Ztohoven nebo Asociace českých lockpickerů, která šokujícím způsobem předvede návštěvníkům různé způsoby otevírání mnoha typů zámků. Dokonce i těch, jejichž majitelé věří, že dokonale ochrání jejich majetek. Igor Hák, provozovatel webového portálu viry.cz věnuje svou prezentaci doplněnou mnoha praktickými ukázkami novým trendům v oblasti malware a virovým hrozbám. Jan Šeda se zaměří na fenomén dnešní doby, kterým není nic menšího než cloud. Jeho poznatky z praxe upozorní zájemce o tuto technologii na některá rizika a úskalí, která jsou s ní spojena. Roman Kümmel nastíní možnosti klamání uživatelů, kteří dnes již jen stěží dokáží odhalit rozdíl mezi instalovaným softwarem, součástmi operačního systému nebo webovou aplikací, která je pod kontrolou útočníka. Martin Dráb poodhalí tajemství rootkitů, které získávají kontrolu nad napadeným počítačem ještě dříve, než je zaveden samotný operační systém. Martin Klubal předvede vytvoření botnetu z volně dostupných zdrojů, kterými se mohou stát například free hostingové servery. Petr Subber P. upozorní na slabé zabezpečení plzeňského systému a informačních kiosků plzeňské karty. Mjr. Mgr. Václav Písecký následně v rámci možností zodpoví dotazy návštěvníků konference ze své pozice zástupce oddělení informační kriminality MVČR.

Vstupné je 1 200,- na osobu. Podrobnější informace o jednotlivých prezentacích a registrační formulář jsou dostupné na webové stránce www.soom.cz/konference

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.