CDR SecUpdate za 25. týden – CAPTCHA – jak se spamuje na diskuzních fórech? Flame a Stuxnet jsou z USA a Izraele

Další CDR SecUpdate je zde, nese označení Týden 25, pojďme se podívat na nejdůležitější události minulého týdne. Doporučujeme aktualizaci Microsoft XML Core Services, zranitelnost je zneužívána útočníky. Čtěte Chyby v softwaru níže.

V Událostech níže rekapituluji informace o Flame a Stuxnet, oba pramení ze spolupráce USA a Izraele. Podíváme se také pod kůži "ověřování lidskosti" na webech typu CAPTCHA.

Chyby v softwaru

Microsoft XML Core services zranitelnost

Týká se verzí: MS XML Core Services 3.0, 4.0, 6.0 na Windows XP, Win Vista a Win 7

Existuje exploit, který je součástí aktivních útoků využívajících zranitelnost v XML Core Services od firmy Microsoft. Zranitelnost umožňuje vzdálené spuštění kódu. Microsoft však aktualizaci nevydal jako součást minulého Úterý aktualizací, ani nepublikoval další samostatnou aktualizaci pro Windows update, a proto jsou uživatelé nuceni k manuálnímu řešení, které je popsáno na webu Microsoft Technet. Doporučujeme aktualizaci.

Události

Červ Flame sbíral data pro Stuxnet

Podle Washington Post byl Flame produktem spolupráce Spojených států amerických a Izraele proti Íránskému nukleárnímu programu. Červ měl zjišťovat informace o kybernetických cílech a připravovat tak půdu pro další fázi útoku. Tou byl další červ Stuxnet, který napadl téměř 1000 nukleárních centrifug v Natanz a nekontrolovaně je roztočil.

Kolaborace USA a Izraele měla zpomalit Íránský nukleární program a tím rozšířit časový úsek pro diplomatické diskuze a sankce. Firma Kaspersky tvrdí, že Flame a Stuxnet jednoznačně napsala tatáž skupina vývojářů. Můžeme mluvit o účasti americké National Security Agency (NSA) a CIA na celé operaci, protože jsou tyto agentury známé svými bezpečnostními experty. Potvrdil to ve svém článku také Washington Post.

Navzdory velké mediální pozornosti jsme na začátku června konstatovali, že nebezpečí by uživatelům hrozit nemělo. Potvrzuje se, že Flame skutečně sloužil jako sběratel informací o konkrétních cílech útoku, na širokou veřejnost se nezaměřoval. Do této skládačky mi neseděl fakt, že analýzu provedla maďarská laboratoř CrySyS (která pojmenovala malware sKyWIper), ale evidentně ji o analýzu požádal přímo Írán, stejně jako firmu Kaspersky (ta už psala o červu jako o Flame).

Zdá se, že state-sponsored útoky budou častější a vlády využijí sofistikovaný malware jako nástroj politické moci. Jaký je váš názor na války v kyberprostoru? Představují větší nebezpečí, než boje v reálném světě?

CAPTCHA – jak se spamuje v diskuzních fórech

Kvůli útočnosti automatických počítačových botů musí webové stránky rozlišit interakci s člověkem a s automatickým nástrojem. Tyto nástroje dokáží automaticky spamovat webová fóra a blogy reklamou, stahovat e-mailové adresy z tisíců stránek najednou (Web scraping) a také odepírat webovým aplikacím služby (DoS).

Proto byla vynalezena CAPTCHA (Completely Automated Public Turing test to tell Computers and Humans Apart). Zabraňuje automatickým nástrojům v útocích a rozlišuje člověka a počítačového robota. Ideální CAPTCHA vyzve lidského uživatele k jednoduchému testu (opsat text z obrázku), který je pro automatický nástroj neřešitelný. Pro počítač je těžké získat deformovaný text z obrázku, který má ještě barevné pozadí s šumem, lidské oko rozpozná text často na první pohled.

Existují však metody, jak CAPTCHA obejít. Imperva je ve svém reportu dělí do dvou skupin.

Počítačové nástroje pro rozpoznávání

Nástroje pro optické rozpoznávání (OCR) simulují funkci lidského zraku a odhadují daný text. Captcha Sniper dokáže za $97 číst CAPTCHA a spolupracovat s nástroji, jako je Submitter, které rozposílají komentáře na zadané webové adresy.

Využití člověka pro rozpoznávání

Není lepšího nástroje, než člověka. Vždyť právě pro něj jsou CAPTCHA navrhovány. Na internetu si lze pronajmout celou skupinu pracovníků (většinou z Indie), kteří dostávají $1-$3 za 1000 CAPTCHA a jsou ochotní pracovat pro kohokoliv. Třeba poskytovatel "Deatch by CAPTCHA" chce za 1000 CAPTCHA pouze $1,39. Pracovníci dostanou obrázky CAPTCHA v automatizovaném systému a řešení odesílají spammerům.

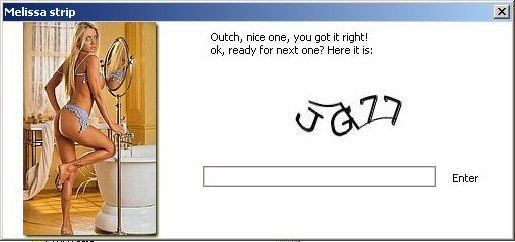

Pokud spammer přesvědčí uživatele k práci zadarmo, tím lépe pro něj. Může využít poptávky po pornografii a ukazovat lechtivé obrázky za řešené CAPTCHA.

Proti nástrojům na rozpoznávání textu se lze bránit způsoby, jako je tento:

CAPTCHA je prostě a jednoduše neustálý boj vývojářů s útočníky. Problémy nejsou ojedinělé, kupříkladu web Data.gov.uk čelil nedávno útoku spammerů.

Řešení

Jednou z možností je vytvořit si vlastní unikátní CAPTCHA, které nebude pro útočníky ve spojení s obsahem webu dost zajímavé pro to, aby se jej snažili prolomit. Je tu ale nebezpečí, že do CAPTCHA investujete peníze a výsledek bude nedostačující.

Nebo můžete využít internetových služeb, které CAPTCHA generují, aktualizují a distribuují mezi zákazníky. Tady je zas nebezpečí, že útočníci prolomí aktuální verzi CAPTCHA a do vydání nové verze budou všechny weby zranitelné.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.