CDR SecUpdate za 11. týden - Skrz kiosky Plzeňských dopravních podniků lze potenciálně získat data uživatelů

Hlavním tématem dnešního dílu jsou plzeňské informační kiosky, na které se podíval detailně přednášející na páteční SOOM konferenci. Budeme pokračovat realitou/fikcí na internetu a nakonec zhodnotíme DDoS útoky.

Chyby v softwaru

Plzeňské kiosky lze zneužít - uživatelská data potenciálně v ohrožení

Týká se verzí: Aktuální síť plzeňských informačních kiosků dopravního podniku

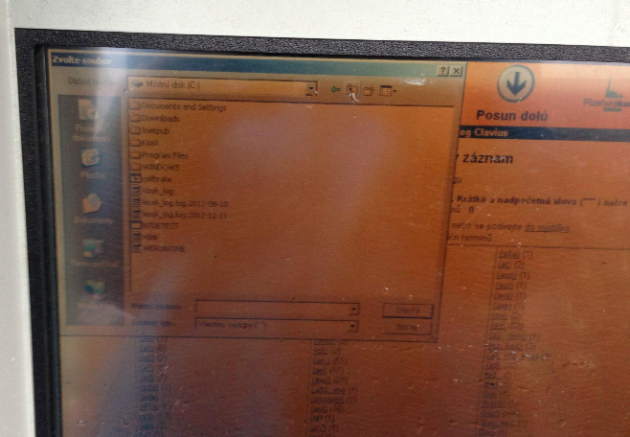

Petr aka Subber v pátek na konferenci SOOM.cz zveřejnil detaily svého výzkumu ohledně bezpečnosti plzeňských informačních kiosků. Tuto "samoobslužnou zónu" mohou lidé využívat k dobíjení kreditu plzeňské městské karty, prodlužování časového jízdného, k rezervaci vstupenek do městských služeb a také k přístupu na povolené webové stránky.

Jeden z povolených webů je web plzeňské knihovny, který obsahuje XSS zranitelnost (do detailu popsaný princip XSS najdete v knize Romana Kümmela Cross-site scripting v praxi) zneužitelnou k zisku přístupu k souborům na disku informačního kiosku. Údajné SQL injection díry by mohly dokonce zpřístupnit databázi webu.

Instalovaný Windows Embedded v kombinaci s FriendlyWay Secure browserem sice podle Petra implementuje základní bezpečnostní prvky jako zákaz instalace ActiveX a spuštění Java appletů, ale externě zpracovávaný JavaScript je možné provést (lze zjistit IP kiosku a jádro prohlížeče – IE 6). Další překážkou pro útočníka je samotný princip ovládání kiosku dotykem, který znemožňuje "pravé tlačítko myši".

Trocha kreativity však odhalila docela podstatnou chybu v ověřování "povolených webů". Prohlížeč vás pustí na jakoukoliv stránku začínající http://*.plzen-city.cz, tedy například url http://is.plzen-city.cz.evilhacker.cz vyhodnotí systém jako nezávadnou a vesele ji zobrazí. Tam už může čekat uploader, přes který stáhnete libovolný obsah disku.

Konfigurační soubory obsahují přístupové údaje k aktualizačnímu FTP serveru a prozrazují další oblasti intranetu. Petr uvedl ve své prezentaci případné další možnosti zneužití, mezi které patří stažení údajů o všech uživatelích Plzeňské městské karty. Přiznává, že by to nebylo úplně jednoduché, ale je to reálná hrozba.

Videozáznam celé prezentace je dostupný na Youtube:

Prezentaci navštívil i zástupce Plzeňských dopravních podniků a nyní pravděpodobně spolupracuje s Petrem na opravě a zabezpečení těchto samoobslužných zón v Plzni.

Novinky a Události

Realita nebo fikce na internetu? Po prezentaci Romana Kümmela těžko říct.

Zkuste si ve Windows otevřít Romanovu pohádku O Červené Karkulce [PDF]. Nebo si zahrát (ideálně ve firefoxu v rozlišení 1280x800) hru Snake.

Dáme vám do večera několik hodin na rozmyšlenou, zkuste nám do diskuze popsat své dojmy z obou odkazů, večer zveřejníme detaily obou projektů ;-) Díky za feedback!

[Slíbená aktualizace ve 20:45]

Stránka s pohádkou O Červené Karkulce sází na zabudovaný Adobe Reader (zde konkrétně pro Firefox), který otevírá PDF dokumenty. Design stránky proto imituje rozhraní otevřeného PDF a zobrazí po krátké chvíli grafický prvek velmi věrně připomínající aktualizační okno Adobe. Po kliknutí na "STÁHNOUT" prvek přejde do opět věrné imitace procesu stahování a zobrazí další okno s kolonkou pro zadání hesla administrátora. Po zadání libovolného hesla se "aktualizace" dokončí.

Online hra Snake zase implementuje tzv. prohlížeč v prohlížeči. Ideálně v rozlišení 1280x800 vyzve hrychtivého hráče ke startu a ke vstupu do módu fullscreen klávesou F11. Tím uživatel opravdu spustí hru a současně aktivuje další prvky. Pokud s hadem nabouráte, objeví se informace o konci hry a současně se zobrazí "adresový řádek" a další ovládací prvky. To však není opět nic jiného než nastražená grafika, kterou útočník může využít k dalším neplechám (viz video).

Více o jednotlivých projektech se dozvíte ve článku Fake Applications in Browser (Roman Kümmel).

DDoS útoky na české weby

Český CSIRT vydal informace ohledně DDoS útoků z předminulého týdne. Dokument obsahuje popis událostí, charakteristiky útoků společně s průběhem řešení situace.

Martin Klubal aka Emkei se v pátek této tématice věnoval ve své prezentaci. Demonstroval jak jednoduché a levné je dnes provést DDoS a zmínil také oblíbené nástroje útočníků.

K problematice DDoS a celkově k situaci ze začátku března se vyjádřil také Štefan Šafář, bezpečnostní administrátor Seznam.cz, jeho prezentaci obsahující zajímavé grafy vytížení naleznete zde.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.