CDR SecUpdate za 4. týden - Ruka spravedlnosti dopadla na hackery bankovních systémů v kauze Gozi

Vítejte u dalšího dílu bezpečnostního týdeníku CDR. V úvodu se krátce vrátíme k chybě v Javě, které jsme si užili v posledních dnech až dost, pokračujte v Chybách v softwaru. Hlavním tématem dnešního dílu je obvinění tří osob v kauze trojského koně Gozi, který dokázal velmi sofistikovaným způsobem krást finance z bankovních účtů, více se dozvíte v Událostech níže v článku.

Chyby v softwaru

Java - zranitelnosti nultého dne

Týká se verzí: Java 7 Update 11

Poslední dva díly jsme se neodtrhli od softwarové díry v platformě Java, která postihuje i nejnovější Update 11. K vývoji situace se sluší podotknout, že několik nezávislých bezpečnostních komunit potvrdilo existenci chyby a proto je na místě zákaz zásuvných modulů v prohlížečích, jak jsem popisoval v předchozích dílech nebo přímo podle návodu Oracle.

Důvěra v Javu je již silně podkopaná, stejně je to cítit i z vašich komentářů pod minulými dvěma díly secupdate. Firefox například Javu k systému po vydání aktualizace delší dobu nepustil, ani vývojáři jí nevěří a raději chrání uživatele svých produktů i lehce násilnou cestou.

Při instalaci nové verze Javy doporučuji starou odinstalovat včetně všech komponent. Jen tak se nadobro zbavíte všech chyb, které starší verze skrývají, a že jich v posledních šesti měsících bylo požehnaně.

Události

Tři kriminálníci za hrozbou Gozi obviněni

V uplynulém týdnu byli obviněni údajní autoři trojského koně Gozi, speciálního malwaru určeného pro vysoce cílené počítačové útoky za účelem krádeží financí z bankovních účtů po celém světě. Tento kus nebezpečného softwaru se ale stal slavným hlavně svým obchodním modelem "software jako služba".

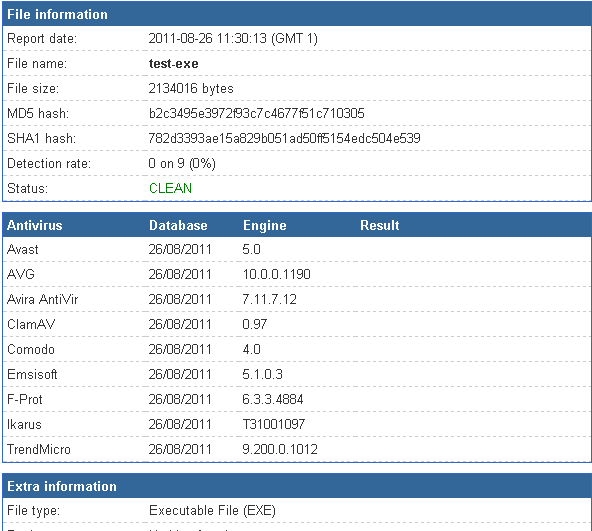

Vývojáři a obchodníci v pozadí Gozi vytvořili unikátní možnost zisku financí pro své zákazníky. Měli možnost vytipovat si své cíle v určitých bankách, zprostředkovatel oslovil pár elitních kodérů a zákazník ve finále dostal malware na míru svým plánům přímo určený k útoku na účty daných bank. Součástí balíčku byl i software pro zamezení detekce antivirem (níže obrázek pro ilustraci nedetekovatelné binárky, potenciálního viru).

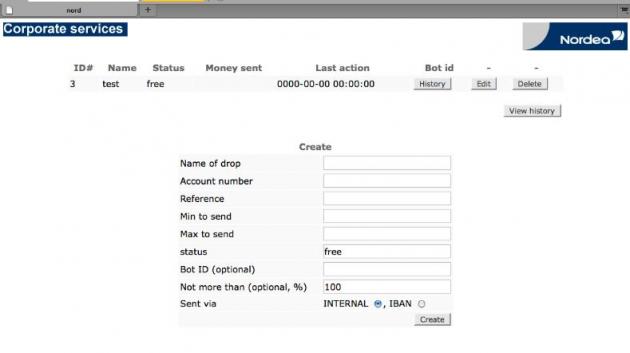

Pro zákazníky bylo taky připravené přívětivé rozhraní pro administraci jednotlivých nakažených počítačů samozřejmě včetně "neprůstřelného" hostingu serveru command and control (C&C).

Není bankovnictví jako bankovnictví

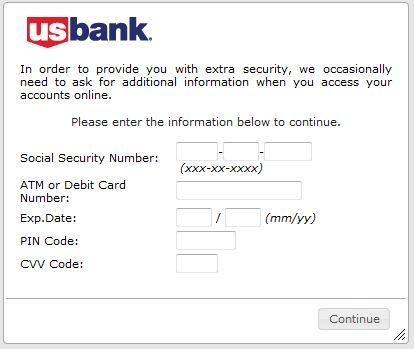

Typický scénář útoku mohl začít stažením a otevřením nebezpečného PDF dokumentu, který obsahoval oběti na míru připravenou variantu trojana. Po kontaktu se serverem útočníka začal svou práci. Při přístupu na web internetového bankovnictví se malware aktivoval a provedl injekci kódu přímo do webové stránky prezentované koncovému uživateli (tedy oběti). Mohlo se jednat o jednoduché vyskakovací okno ve stylu banky, které žádá uživatele o bezpečnostní prověření.

Takové informace mohl útočník využít k okamžitému převodu financí. Jelikož byl v tu chvíli pod kontrolou celý vzhled webu internetového bankovnictví, útočník měl možnost také upravit pole stavu financí na účtu a oběť se tak o krádeži dozvěděla s velkým zpožděním.

U některých verzí malwaru zašli kriminálníci ještě dál a vytvořili pro určité banky automatické nástroje pro převody financí. Pracovaly pravděpodobně na podobném principu jako ATS (automated transfer systems), které zmiňuji ve svém článku Svět na prahu nové éry válčení - kybernetické útoky, zajímavě jsou popsány v reportu firmy Trend Micro zde [PDF]. Dokáží převést určitý obnos peněz automaticky na zvolené účty.

Obviněným v této kauze je 25letý rus Nikita Kuzmin, který je údajně zodpovědný za vytvoření trojana Gozi. Injekce kódu má na svědomí jeho parťák 27letý lotyšský občan Deniss "Miami" Calovskis. Posledním obviněným článkem byl prý rumunský rezident Mihai Ionut Paunescu, který provozoval neprůstřelný hosting serverů.

Pokud bude odsouzen, hrozí Kuzminovi až 95 let vězení, Calovskis by si odseděl maximálně 67 let a Paunescu až 60 let. (Kliknutím na odpovídající jméno zobrazíte PDF obvinění - dočtete se tam zajímavé detaily o jednotlivých osobách i celé kauze.)

V závěru bych rád zmínil podobnost s kauzou Eurograbber, která využívala mimo jiné malwaru na míru mobilním telefonům.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.

Minulé díly CDR Security Update

Díly CDR Security Update SPECIÁL

Diskuse ke článku CDR SecUpdate za 4. týden - Ruka spravedlnosti dopadla na hackery bankovních systémů v kauze Gozi