CDR SecUpdate 38 - hack otisků prstů na novém iPhone | novinky v kauze NSA

Chyby v softwaru

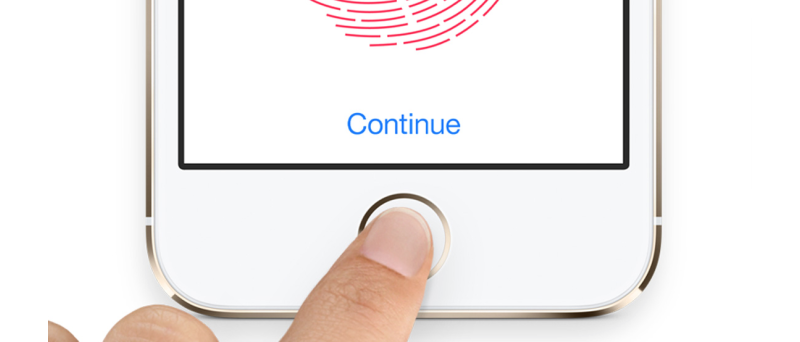

Senzor otisků prstů na iPhone 5S prolomen

Týká se: iPhone 5S s iOS 7

První kusy nového iPhonu kolují po světě již od minulého pátku, kdy vypuklo globální šílenství z nového jablečného přírůstku do rodiny. Jeden kus sehnal i známý německý klub hackerů Chaos Computer Club, a přestože byl víkend, členové nezaháleli a podívali se na technologickou novinku iPhone 5S - biometrický senzor otisků prstů TouchID sloužící mimo jiné k přihlašování do systému a potvrzování platebních transakcí.

Členové CCC dlouhodobě zabezpečování systémů kritizují, protože otisk prstu je neměnná a relativně lehce napodobitelná informace. Již od roku 2004 mají na webu návod, jak takovou napodobeninu vyrobit a podle všeho takový postup použili i u nového iPhonu. Podle videa níže zafungoval a skoro každý si tak může proceduru vyzkoušet s minimálními náklady.

"I opilec hackne váš iPhone." - keano455 (Youtube)

Smutné. Tytam jsou pozitivní dojmy, které mohl u některých vzbudit dojemný klip Applu o geniálním zabezpečení vašeho telefonu. Otisky prstů jsou prostě z hlediska zabezpečení pasé, jen jsou příjemné, dobře to vypadá a hodí se to marketingu Applu. Otisky zanecháváme všude, není nijak složité je získat, postačí jejich fotografie ve vysokém rozlišení. U výslechu na Policii vám bude podobné zabezpečení také k ničemu - rozhodně pro ně bude jednodušší přitisknout palec na domovské tlačítku, než z vás páčit PIN kód nebo řetězec - heslo.

Doporučujeme tedy raději otisky pro přihlášení nepoužívat a zvolit si bezpečné přihlašovací heslo. Jeho crack bude NSA trvat trochu déle ;)

Novinky a Události

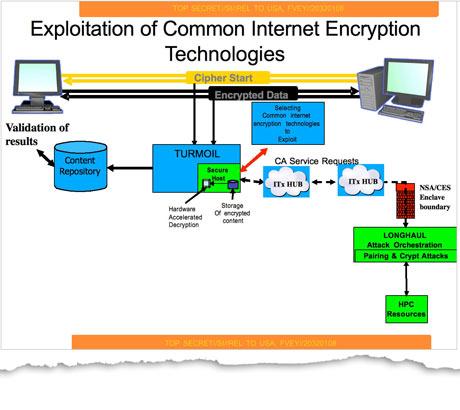

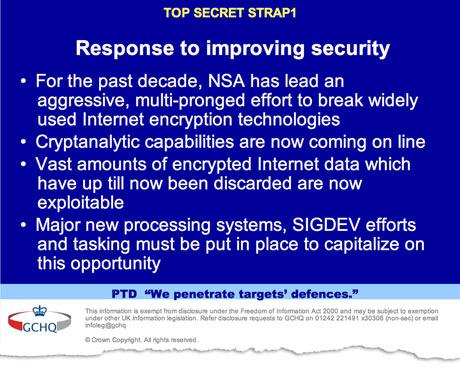

NSA ovlivňuje kryptografické standardy a tím podstatu svobody internetu

Již začátkem září trojice světových médií Guardian NY Times a ProPublica informovala o kolaboraci americké NSA a britské GCHQ na projektech ovlivňujících kryptografické standardy a bezpečnost v softwarových produktech obecně. Projekt zahrnoval mimo jiné Microsoft, Google, Facebook a Yahoo, se kterými agenti spolupracovali na obcházení bezpečnostních mechanismů. Hovoří se dokonce o vědomě umístěných zadních vrátkách v softwaru třetích stran, což NSA a GCHQ umožňovalo dešifrování zašifrované komunikace.

Oracle asi s NSA spolupracuje na denní bázi, protože ta děravá Java, to není samo sebou...

Během minulého týdne proletěly médii informace o dopise britských kryptografických expertů do NSA/GCHQ, který volá po zveřejnění schválně oslabených protokolů, kvůli tomu, že se NSA/GCHQ "chovali a chovají proti zájmům veřejnosti, které mají sloužit." Není zatím známé, kterých protokolů se vědomé oslabování týká, ale podezřelý je zejména generátor náhodných čísel Dual_EC_DRBG, který je považován za hrozbu v posledních dnech i firmami, jako je RSA. Americký národní institut pro standardy NIST doporučuje tuto technologii nepoužívat, protože si nejspíš není jistý dostatečnou "náhodností" procedury.

Můžeme někomu věřit?

Podobné úniky již podkopávají samotnou podstatu anonymity na internetu. Neustále přibývající odhalení rozhodně nenasvědčují tomu, že následující várka bude poslední. Delší dobu experti spoléhali na kvalitní šifrování, ale i tato "poslední naděje" v posledních dnech bere za své. Paranoidní člověk je nyní realista, blázen je ten, kdo věří bezpečnosti stávajících služeb.

Mimo to přináší tato nedůvěra i ztráty bezpečnostním firmám, které mají na důvěře zákazníků postavený svůj byznys.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.

Minulé díly CDR Security Update

-

Vědci: Uhodneme 50 % gest do Windows 8, nejsou dostatečně složitá

-

Washington Post zveřejnil tajné detaily rozpočtu USA pro špionážní agentury