CDR SecUpdate 35 - Washington Post zveřejnil tajné detaily rozpočtu USA pro špionážní agentury

Chyby v softwaru

Chyba v sudo na OS X je nyní v Metasploit frameworku

Týká se: OS X 10.7. 10.8.4 a možné nižší verze

Chyba publikovaná již v březnu tohoto roku a týkající se OS X od Applu se nachází v binárce sudo. Od minulého týdne je kód, který ji dokáže zneužít přítomen v oblíbeném Metasploit frameworku, což může způsobit rozšíření nebezpečí zneužití hackery. Zajímavá je jednak kvůli samotné binárce sudo a také kvůli zveřejnění detailů v březnu tohoto roku. Applu se tedy od jara ještě nepodařilo chybu vyřešit, což je smutné.

Zranitelnost umožní zisk vyšších práv (privilege escalation) z aktuální relace (session). Uživatel v relaci musí být mezi sudoers, musí patřit do skupiny administrátorů a také musel alespoň jednou v minulosti spustit příkaz sudo. Superuživatelem se pak podle PacketStorm stane hacker spuštěním příkazu sudo -k a resetování času na 1. 1. 1970 (začátek unixového času :) ). Samozřejmá je pak nutnost fyzického nebo vzdáleného přístupu k systému.

Metasploit framework kumuluje exploity a umožňuje s nimi efektivně a rychle pracovat. V současné době pracuje na jeho vývoji Rapid7 v čele s HD Moore. Moore vytvářel bezpečnostní utility pro americké Ministerstvo obrany a také je autorem populárního Měsíce chyb (Month of bugs), které zahrnuje zveřejňování chyb v určité oblasti softwaru každý den po dobu jednoho měsíce.

Novinky a Události

Hack New York Times, letos znovu

V druhé polovině srpna postihl web New York Times útok, který vyústil na přesměrování celé domény na web hackerské skupiny Syrian Electronic Army. Nejprve to vypadalo, že se útočilo jen na web Timesů, ale ukázalo se, že se útok týkal i dalších domén, které patřily australskému registrátoru Melbourne IT. Jejich technici a ti z Times měli problém s opravou DNS dat a tak požádali o pomoc bezpečnostní experty z CloudFlare.

Vsuvka: Není vůbec marné si jako firma domluvit spolupráci s externím bezpečnostním týmem právě kvůli takovým případům. IT oddělení zvládne většinu těch "menších" bezpečnostních problémů vyřešit a někdy není nutné platit specializovaný bezpečnostní tým přímo "inhouse". Outsourcing vám v tomto případě při dobrém výběru přinese specialisty, kteří řeší problémy na denní bázi (to by nemusel být případ u vás) a mají tak větší přehled z různých zdrojů. Koneckonců vás to většinou vyjde i levněji. Kdo ví, jak by dopadly letošní DDoS útoky ze začátku roku, kdyby měly všechny firmy sjednané týmy profesionálních a připravených externistů. A český CSIRT to sám prostě podle mě kapacitně nemůže zvládnout.

CloudFlare údajně přepojil techniky na kontakty ve VeriSign, OpenDNS a Google a následovala jejich společná videokonference ještě s GoDaddy a dalšími. Začali hned s flushováním nakešovaných DNS dat po internetu, což není podle ředitele CloudFlare Prince žádná sranda. "Existují různé překrývající se cache, které dělají problém ještě složitějším," říká Prince. "Zavolali jsme si, aby se nám podařilo cache vyčitit. Google a OpenDNS reagovali extrémně rychle. Problém u těchto DNS hacků je v tom, že i když se vám podaří nastolit správné záznamy u autoritativních registrátorů, ty špatné záznamy skončí v keších na hranicích sítě. Proto většina světa nemusí mít možnost na web Timesů přistoupit."

Během dne se podařilo alespoň pro některé návštěvníky web zpřístupnit, což byla známka expirování keší po síti a propagování legitimních dat. Nebezpečí však stále ještě hrozilo, technici si nemohli být jistí, jestli hackeři neodposlouchávají e-mailovou komunikaci. Rána ze strany Číňanů z ledna tohoto roku se stále nezahojila, tenkrát umístili hackeři na web malware a dostali se i do e-malové komunikace reportérů.

Problém se nakonec podařilo vyřešit, ale mohlo prý být mnohem hůře. "Špatná věc by byla, kdyby kompromitovali DNS a hned nastavili TTL [time-to-live] na 72 hodin, nebo kolik je nejvyšší hodnota," řekl Prince. "I Google by měl pak problémy s čištěním. [...] Tohle je opravdu nepříjemný hack, nenapadá mě hack, který by mě děsil víc než tohle."

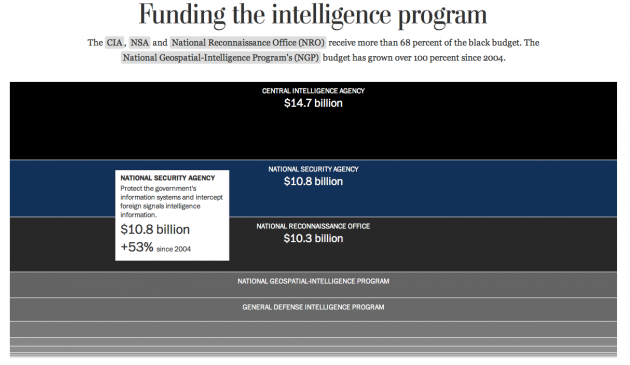

Rozpočet amerických výzvědných složek - 52,6 miliardy dolarů

Washington Post přináší další odhalení z dílny Edwarda Snowdena. Tentokrát se můžeme podívat na finance, kterými disponují špionážní složky Spojených států a že je opravdu na co se dívat.

Originální článek v angličtině zde.

Od 11. září 2001 si Státy vybudovaly obří zpravodajský kolos, ale podle zpráv stále prezidentovi nejsou služby schopny zprostředkovat kritické informace. Podle všeho provádí CIA a NSA agresivní výpady do zahraničních sítí za účelem krádeže citlivých informací nebo k sabotáži počítačových systémů. V rozpočtu tyto aktivity nesou název "Ofenzivní operace". Protišpionážní operace jsou prováděny proti Číně, Rusku, Íránu, Kubě a Israeli. Israel je americký spojenec, ale prý má historii ofenzivních pokusů proti USA. Pákistán nazývají v materiálech jako "nepoddajný cíl".

Íránské, ruské a čínské sítě jsou prý těžké na průnik. Sítě Severní koreje jsou prý ale nejtěžší. O jaderném programu Kim Jong Una neví analytici téměř nic. Velké peníze v zpravodajských službách ospravedlňují Státy obranou proti teroristickým útokům, do které investovaly od roku 2001 přes 500 miliard dolarů. Špionážní agentury prý ale celkem dostávají 10 krát méně financí než Ministerstvo obrany.

Washington Post připravil ohledně rozpočtu přehledný interaktivní graf, který můžete zhlédnout na jejich webu.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.

Minulé díly CDR Security Update

-

Kauza Snowden: Vzduchem létají harddisky, na Heathrow se zase nelétá

-

Aktuální bezpečnostní trendy v kostce: Češi jsou na tom podle očekávání dobře

-

Slogan "do naší služby nevidí USA" jako nový marketingový trhák