CDR SecUpdate za 17. týden – Oracle, nový Firefox, Samsung TV bug a Flashback novinky

Týden 17 je úspěšně za námi, pojďme si zrekapitulovat zajímavé události. Vypadá to, že přístup Oracle k neaktualizovaným chybám je více než prapodivný, čtěte Chyby a Události níže v článku. Mozilla vydala Firefox 12, který aktualizuje 7 kritických zranitelností.

Myslíte si, že je vaše Samsung televize v bezpečí? Nehrozí vám zrovna krádež, ale může se stát nepoužitelnou – čtěte Chyby. A v Událostech se dozvíte další podrobnosti o nových aktivitách trojského koně Flashback.

Chyby v softwaru

Oracle – zranitelnost služeb TNS Listener

Týká se verzí: Oracle Database, nejspíš nižší, než 11g, viz níže

Zranitelnost se týká databázové komponenty TNS Listener, která směruje připojení klienta k databázovému serveru podle názvu databázové instance, ke které se chce klient připojit. Tyto instance jsou registrovány v TNS Listeneru užitím různých metod. Pro další informace čtěte sekci Události níže v článku.

Mozilla Firefox – četné zranitelnosti

Týká se verzi: Firefox nižší, než 12.0

Mozilla vydala dvanáctou verzi prohlížeče Firefox. Aktualizace opravuje 7 kritických zranitelností včetně bezpečnostních problémů ve FreeType. Doporučujeme všem uživatelům Firefoxu patch na nejnovější verzi ze stránek výrobce. Současně vychází i dvanáctá verze Thunderbirdu.

Samsung – zranitelnost zařízení se vzdálenou kontrolou

Týká se verzí: aktuální k 19. 4. 2012

Jakmile je systémem televize přijat požadavek vzdálené kontroly, zobrazí se na obrazovce zpráva sdělující, že se vzdáleně připojuje nové zařízení. Uživatel má možnost "Povolit" nebo "Zakázat" připojení. Tato zpráva současně obsahuje jméno a MAC adresu specifikovanou v přijatém paketu jako standardní řetězec (obsahuje dokonce z neznámých důvodů i IP).

Pokud však přijatý paket neobsahuje validní jméno (ve jméně je třeba tzv. line feed, neboli "posun o řádek"), dojde k nekonečnému cyklu, během kterého zařízení nereaguje na vstup z ovladače a současně se neustále restartuje. Televizi tak nelze používat, nepomůže ani reset a je nutná intervence technické podpory, která resetuje zařízení přes mód oprav.

Objevitel zranitelnosti Luigi Auriemma upozorňuje, že existuje možnost donutit zařízení k pádu pomocí dlouhého řetězce v poli MAC adresy, což může být způsobeno přetečením bufferu.

Události

Oracle za 4 roky neaktualizoval kritickou bezpečnostní díru

V roce 2008 objevil bezpečnostní expert Joxean Koret zranitelnost v databázích Oracle. Informoval o tom příslušné orgány a dále problém neřešil. V dubnovém Oracle CPU (o kterém jsme informovali minulý týden) měla být podle Oracle chyba opravena. Její objevitel proto 18. 4. 2012 zveřejnil detaily zranitelnosti na svém webu a doporučil uživatelům bezodkladnou aktualizaci. Od té doby se ale začaly dít věci.

Komunikaci zástupců Oracle s J. Koretem si můžete přečíst v originále. Je v ní naznačeno, že dubnový Oracle CPU aktualizaci této zranitelnosti neobsahuje, a dokonce že zástupci Oracle ani nespecifikovali datum plánované opravy. Takže nejspíš všechny databáze Oracle obsahují zranitelnost nultého dne, sám její objevitel poskytl svetu proof-of-concept exploit a Oracle neplánuje vydat patch. I takové věci se dějí.

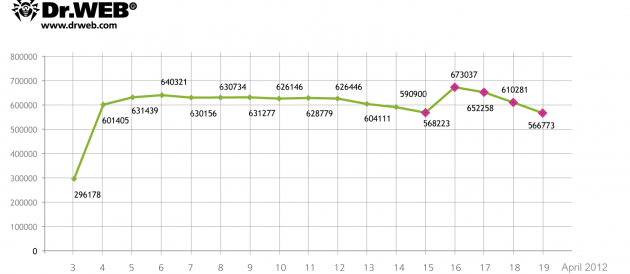

OPRAVA – botnet trojských koní Flashback není tak malý, jak jsme si mysleli

V minulém díle CDR SecUpdate jsme vás informovali o snížení počtu infikovaných počítačů trojanem Flashback. Společnosti jako Kaspersky a Symantec totiž zveřejnily informace, že napadených počítačů ubývá, Kaspersky se dokonce dostal až na hranici kolem 30 000 systémů. Tyto informace v pátek 20. 4. vyvrátila firma Dr.Web, která trojana první identifikovala a dlouhodobě sleduje jeho činnost.

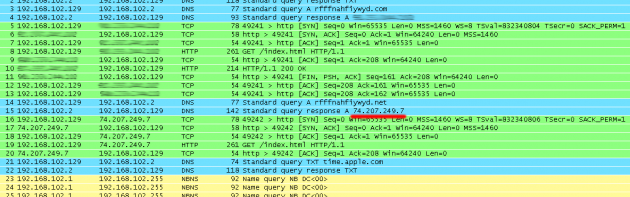

Nepřesnosti nejspíš způsobila změna chování botů – backdoor Flashback se z napadených systémů připojuje na hlavní command & control server a následně na další servery, které jsou antivirové společnosti schopny monitorovat. Nyní však trojan změnil taktiku a po připojení na hlavní server kontaktuje neznámý server třetí strany s IP 74.207.249.7, který neukončí spojení a donutí tak klienta hibernovat – již se na další servery nepřipojuje.

Z obrázku je patrné, že po navázání spojení s IP 74.207.249.7 (tcp three way handshake SYN; SYN, ACK; ACK) již nenásleduje paket s příznakem FIN, který by indikoval ukončování připojení.

Pokud by graf počtu infikovaných počítačů sledoval podobný trend, mohla by se dnes hodnota pohybovat kolem 350 000. Přesná čísla nám jsou však zatím neznámá.

Bezpečnostní odborníci se domnívají, že vysoký počet napadených systémů OS X je způsoben mimo jiné také přístupem jejich uživatelů. Zatímco uživatelé Windows jsou "vycvičení" Microsoftem aktualizovat poměrně často, zažitý image OS X ujišťuje své uživatele o bezpečnosti a proto mnohdy nejsou zvyklí pravidelně aktualizovat.

Zajímavý článek na téma malware na OS X trochu obecnějšího charakteru publikoval nedávno Sophos na svém webu.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.

seclists.org, Mozilla, aluigi.org [txt]