CDR SecUpdate 17 - Novodobí obchodníci se smrtí prodávají vládám kyberzbraně

Java má opět problémy, vtipně založený web kontrolující počet dnů bez chyby nultého dne v Javě zastavil své počítadlo na čísle 46. Firma HackingTeam prodává vládám nebezpečný software pro šmírování.

Chyby v softwaru

Java 7 Update 17 pod palbou, chyba v Update 21 zatím nezveřejněná čeká na patch

Týká se verzí: Java 7u17 a 7u21

Neuvěřitelných 46 dní existovala aktuální verze Javy bez zveřejněné chyby nultého dne. Po lednové smršti jsme na poslední měsíc a půl téměř na Javu zapomněli. O minulém víkendu se však objevil exploit zneužívající chyby v Java 7 update 17, který byl okamžitě integrován jak do Metasploitu, tak i do komerčních webových řešení typu Redkit a Cool exploit kit. Díky tomu je pro uživatele nákaza velmi jednoduchá věc, stejně tak jako pro útočníka nastavení a spuštění celého útoku.

Aby toho nebylo málo, polská firma Security Explorations ve stejné době zveřejnila informaci, že existuje chyba nultého dne i v nejnovější Javě 7 Update 21. Detaily byly odeslány Oraclu a zůstávají zatím pod pokličkou. Výzkumy Security Explorations není radno brát na lehkou váhu, tato firma má za sebou již slušnou řádku úspěšných odhalení ve zmiňované platformě. Díky tomu můžeme také odhadnout následující postup - firma poskytuje bezpečnostní záplaty na objevené chyby pouze svým klientům a odesílá detaily Oraclu. Vývojáři Javy obvykle chvíli trvá, než informace zpracuje a vydá patch (dnes stále používáme jako nejvyšší verzi údajně zranitelný Update 21). I přes obvyklou čekací lhůtu však můžeme předvídat, že Oracle vydá záplatovanou verzi Javy v nejbližších dnech.

[Aktualizováno 29. 4. 16:37]: Internetové bankovnictví Komerční banky od 27. 4. 2013 nevyžaduje Javu. Bez Javy však není nadále možné vyzvednout nebo prodloužit certifikát a změnit heslo. Přehled novinek aplikace mojebanka naleznete zde. Bez Javy byste se měli přihlásit na jakémkoliv vašem oblíbeném prohlížeči kromě Internet Exploreru.

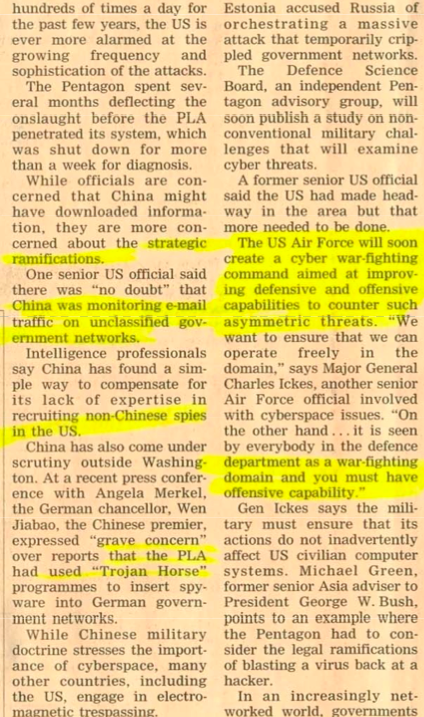

Ask.com toolbar

Stále častěji slyším od uživatelů stížnosti na implicitně instalovanou nástrojovou lištu Ask.com. Tento "odpovídač na otázky" podle Wikipedie údajně nelze zakázat tradičními prostředky systému a často se o něm v této souvislosti mluví jako o malwaru. Docela by mě zajímaly podmínky partnerství Oraclu a společnosti Ask.com. Ve výchozím nastavení zaškrtnutá možnost instalace (opt-in) je dle mého názoru celkem silný kalibr vzhledem k obrovskému množství systémů používajících Javu a prakticky neustálým aktualizacím nových verzí, které všechny obsahují zmiňovaný Ask. Podělte se o své zkušenosti pod článkem, na jejich základě budeme moci případně otevřít diskuzi na toto téma se samotným Oraclem.

Novinky a Události

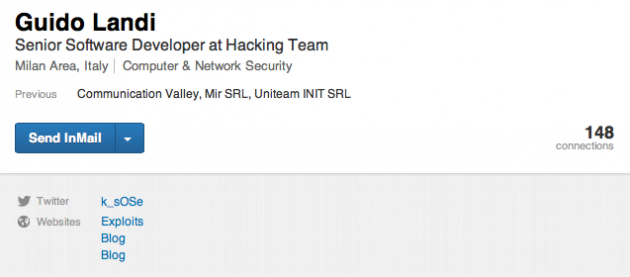

Jeden z obchodníků se zbraněmi - italská firma HackingTeam odhalena

Kaspersky Lab minulý týden vydal velmi zajímavou analýzu italského malwaru Remote Control System (RCS). Tento spyware umožňuje vládním autoritám sledovat podezřelé a mimo jiné také poskytovat důkazy trestné činnosti. Alespoň takhle je bezpečnostní řešení prezentováno, ale pokud si vláda koupí licenci, je víceméně na ní, jak software využije. Buď jak buď, proti lidem obecně se podobný nástroj může stát nebezpečnou zbraní. I když je použití reálné fyzické zbraně jako smrtelného nástroje oproti sofistikovaným červům více prvoplánové, smrtelné nebezpečí v případě promyšleného počítačového útoku zde bezpochyby existuje. Připomeňme si například nedávnou kauzu letadlových systémů či ovládání automobilové elektroniky.

Již WikiLeaks odhalily prodeje nástrojů pro počítačové útoky italské firmy HackingTeam určené vládním organizacím v roce 2008. Na začátku roku 2012 Kaspersky Lab zaznamenal podezřele podobný nástroj, který se podobal softwaru popsaném v únicích WikiLeaks a také softwaru propagovanému na webu HackingTeam. V té době však nebylo reálné tyto tři nástroje spojit nějakým důkazným materiálem. To se však změnilo v červnu 2012, kdy několik antivirových společností dostalo e-mail s kódem pro OS X se stejnou funkcionalitou. Tento kus kódu mimo jiné začínal názvy svých modulů zkratkou RCS (že by náhoda?). A nakonec byl detekován exploit, který stahuje nebezpečný program přímo z webu HackingTeam. Pro autorství svědčí tedy názvy modulů, funkcionalita a nyní i zdroj softwaru. Vypadá to, že italští autoři jsou odhaleni.

Řešení firmy HackingTeam určené vládním agenturám je podle oficiálního webu multiplatformní, dokáže zasáhnout jak desktopy, tak mobilní zařízení a umí odposlouchávat, sledovat, vytvářet vztahy mezi podezřelými a vše šifrovaně přenášet do datového centra vládní agentury. Vlády však nemusí využít software pouze pro interní účely státu a kontrašpionáži - přes podobný software je možné sledovat i globální cíle, špionáž u sousedních států nevyjímaje.

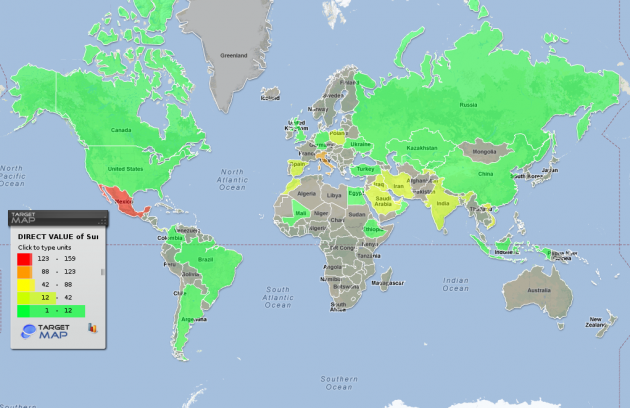

Nákazy virem RCS celosvětově

Řešení na míru přijde vládu na pěkný balík, na internetu však existují programy distribuované zdarma, které provedou na určité platformě podobnou funkcionalitu, je pak otázkou pár dolarů celý balíček zašifrovat proti detekci antivirů a poslat oběti.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.