CDR SecUpdate 18 - povedený Google Glass jailbreak a nová Apache hrozba pro Linux

Chyby v softwaru

Google Glass jailbreak

Týká se verzí: Developer verze Google Glass s Androidem 4.0.4

Chytré brýle Google Glass poslední dobou vyvolávají vlnu emocí. Média původně nápad obdivovala a k celému projektu přistupovala pozitivně. Ale to jen do té doby, než se stal realitou. V poslední době přichází na přetřes otázky soukromí a zneužitelnosti nové platformy.

- CDR: Zastavte kyborgy! Soukromí ve světě s Google Glass nebude existovat, kritizují aktivisté

- DIIT: Proč lidem vadí, když jsou natáčeni Google Glass?

- DIIT: Média přinášejí vlnu negativních reakcí na Google Glass

Ptát se, jestli existuje možnost zneužití, je plýtvání energií. To je jako říkat vodě, aby nebyla mokrá. Konkrétnější obrysy jsme získali podle plánu velmi brzy - již předminulý pátek byl proveden úspěšný jailbreak a zisk rootovského přístupu k zařízení podle všeho běžícím na Android 4.0.4 Ice Cream Sandwich.

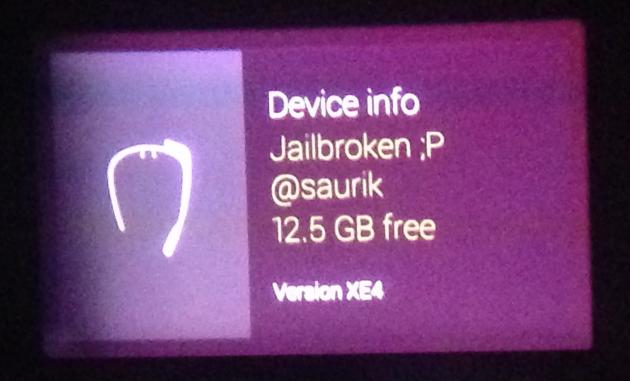

Na svědomí to nemá nikdo jiný než Jay Freeman znamý mimo jiné jako Saurik (autor Cydie pro iOS - jailbreak iOS zařízení). V interview pro Forbes řekl Freeman, že k dosažení jailbreaku využil modifikace zálohy systému. Pozměnil určitá data pro obnovu, aby mohl přepsat kritické konfigurační soubory. To mělo přesvědčit chytré brýle, aby nabyly dojmu, že na nich běží plně kontrolovatelný androidí emulátor, jaký používají vývojáři pro testy aplikací na počítačích a noteboocích.

Další chlapík s nickem Hexxeh (Liam McLoughlin) tweetoval podobné informace: "Na Google Glass je debug mód a vypadá to, že umožní ADB přístup. Získal jsem na [Google] Glass shell." O chvilku později tweetnul, že se mu podařilo získat i rootovský přístup.

Jailbreak (také root, česky asi únik z vězení) je proces zneužití softwarové chyby k odproštění se od restrikcí systému. Díky němu může uživatel plně přistupovat k systému (root). Například na odemčený iOS pak nainstalujete aplikace z libovolného zdroje a můžete se tak vyhnout placení za komerční aplikace. Svou podstatou často pro firemní politiky představuje bezpečnostní riziko, protože předkládá určitým aplikacím ta nejvyšší oprávnění systému. Práce na odemčených zařízeních by proto měla být ve většině organizací přísně zakázána.

Sofistikovaný cPanel Apache backdoor - webové servery v nebezpečí

Bezpečnostní společnost Sukuri zaznamenala čerstvý kus malwaru, který nově cílí přímo na binárku Apache serveru (httpd). Škodlivý kód nahradí tento soubor svým vlastním, který obsahuje stejný časový otisk jako původní (je tedy těžké jej odhalit). Protože cPanel umisťuje binárku Apache do /usr/local/apache

Detekovat můžete infekci při hledání "open_tty" ve složce s httpd, tedy:

Pokud string najdete, je podle Sukuri pravděpodobné, že byl váš server kompromitován, protože originální Apache binárka nepoužívá "open_tty". Když budete chtít nahradit soubor originální binárkou, malware se postaví na odpor, protože je u něj nastaven atribut immutable (neměnitelný), budete tedy muset použít chattr -ai:

Malware se chová jako originální soubor, avšak čas od času (údajně zhruba jednou denně) vloží do webu odkaz na nebezpečný web. To jej činí funkčním, ale současně špatně detekovatelným. Sofistikovaný backdoor nenechává kromě změny httpd v systému žádné stopy a konfigurační příkazy dostává přes zakamuflované HTTP požadavky a nezanechává tedy stopy v klasických Apache logovacích souborech. Backdoor se zpětným připojením je možné aktivovat právě přes HTTP GET požadavek s informacemi kam a na jaký port se má připojit.

Technické detaily naleznete na webu ESET welivesecurity.

Novinky a Události

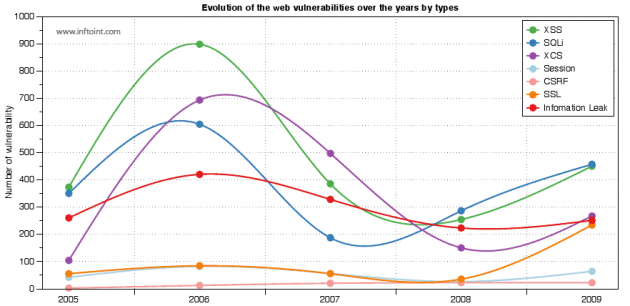

WhiteHat: Téměř 9 z 10 webů je napadnutelných

Webová bezpečnost podle všeho stále představuje pro IT administrátory oblast nízkého zájmu. Přesto zaznamenáváme již třetí meziroční pokles od roku 2010 co do počtu zranitelností na webech. To nic nemění na tom, že podle společnosti WhiteHat Security obsahuje průměrná webová stránka neuvěřitelných 56 děr. Sice je situace lepší než v roce 2010, kdy průměrný web lákal hackery hned 230 chybami, ale pořád jsme v kritických číslech.

Někteří mohou hledat útěchu v tom, že mnoho webů prostě odmítá jakékoliv aktualizace a jejich astronomické počty chyb převažují statistiky, ale vzorek několika desítek tisíc webů napříč průmyslovými odvětvími hovoří jinak. Podle všeho 86 % všech webů obashuje nějakou chybu - podle WhiteHat to znamená, že "útočník může převzít kontrolu nad částí nebo celým webem, kompromitovat uživatelské účty, přistoupit k citlivým datům, porušit požadavky na dodržená pravidla a teoreticky se dostat na titulní stranu médií."

Zhruba 61 % těchto objevených chyb bylo záplatováno, avšak průměrná reakční doba administrátorů je 191 dní (to je pomalejší než Oracle ;-). Asi 18 % webů dokázalo problémy vyřešit do měsíce. Většině stránek (cca 82 %) zabraly aktualizace něco mezi 30 a 365 dny.

A teď ruku na srdce, kdo z vás aktualizuje své weby? Pokud si najdete jednou měsíčně čas na záplatování, rázem se posunete do elitní pětiny administrátorů, když to zvládnete do několika dnů po vydání patche, jste co se týče statistik opravdu hodně vysoko.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.