CDR SecUpdate 33 - Hackeři dokáží vzdáleně ovládat auto, firmy jsou nepřipravené

Chyby v softwaru

Hackeři nyní dokáží útočit na auta i vzdáleně

Moderní auta jsou plná čidel, výpočetních jednotek a připomínají tak z technického hlediska možná více počítače než pouhé manuální dopravní prostředky. Integrované sítě typu OBD (on-board diagnostics) a jednotky ECU (electronical control units) skýtají široké pole pro nejrůznější bezpečnostní výzkumníky, kteří se snaží ve spletité síti různých výrobců a technologií zorientovat a ovládnout funkcionality vozů různých značek.

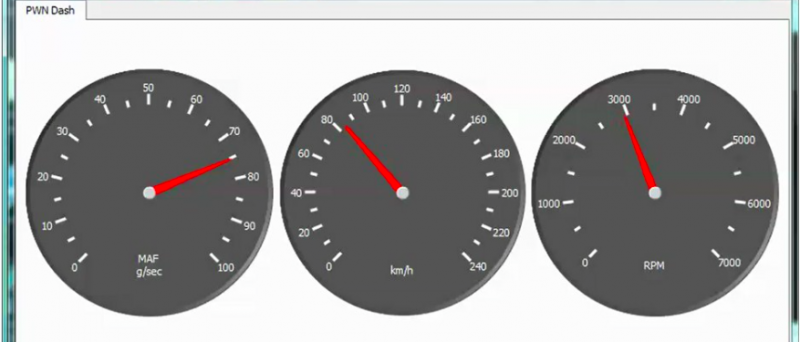

Jedním z těch úspěšnějších byl například v roce 2012 Rob VandenBrink, který udělal pokrok zejména v oblasti monitoringu různých senzorů ve vozidle (možná si vzpomenete na jeho python skript zobrazující grafické “budíky”, které se automaticky aktualizují se změnou rychlosti, RPM a Mass Air Flow).

Na právě proběhnuvším BlackHatu/Defconu 2014 se bezpečnost automobilů řešila také, velkými osobnostmi v této oblasti byli přednášející Charlie Miller a Chris Valasek. Ti již předvedli částečné ovládání funkcí automobilu pro Fox News v roce 2013, ale funkcionalita vyžadovala fyzické připojení do systémů auta. Nyní však oba pánové přešli do varianty vzdáleného zneužití softwaru.

Podle jejich letošní přednášky v Las Vegas je útok na auto podobný jako na počítačový systém. Hacker potřebuje zranitelnost v bezdrátové technologii, jako je Bluetooth, kterou následně ovládne, aby mohl posílat zprávy různým funkcím v autě - například otáčení volantu nebo brzdám. Mnoho výrobců aut prý ale segmentuje sítě přes centrální komunikační sběrnici, což ve výsledku znamená, že útok musí překonat dva prvky, aby dokázal silně zabrzdit nebo převzít řízení.

“Hacking auta je složitý,” říká Miller. “Je to hodně komplexní a čím více technologií přivedete, tím více problémů.”

“Jsou k dispozici aktualizace, přejete si je nainstalovat?”

Pojďme si připomenout rizika zranitelností v autech. První z nich je samotné zneužití chyby, které v případě ovládání klíčových funkcí může ohrozit životy pasažérů, v případě nezákonného fyzického vniknutí na základě odemčení pak krádež cenností či celého vozidla.

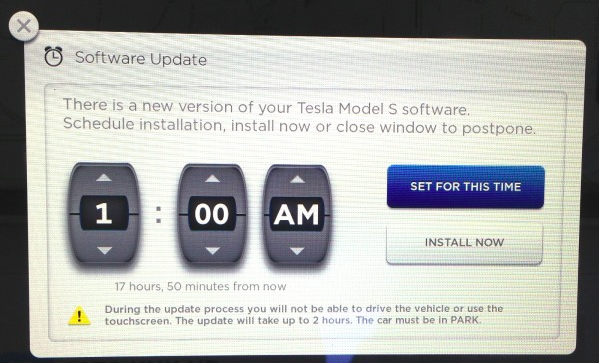

Odhalená zneužitelná chyba postihne téměř určitě i samotného výrobce automobilů, který mimo reputace přijde o finanční prostředky spojené s aktualizacemi softwaru. Nejdřív musí inženýři opravu vyvinout, což vzhledem k dnešní nízké frekvenci oprav může trvat dlouhou dobu a slušnou hromádku peněz, a následně ji nainstalovat do aut po celém světě. Finance a reputační dopad akce, při které budou pravděpodobně každému zákazníkovi zvlášť volat, domlouvat si schůzku, aktualizovat desítky vozů najednou v malých prostorách dealerů (nebo snad pojedou ke každému zvlášť domů?), si ani nedovedeme představit.

Automobilový svět jednoduše není na aktualizace zvyklý, ale pokud se brzy objeví nutnost aktualizovat pro ochranu zdraví svých zákazníků jezdících v autech prolezlých softwarovými děrami, bude si muset zvyknout velmi rychle. A může to bolet.

Antivir automobile edition?

Oba vědci se zabývají simultánně otázkou ochrany proti útokům, které vyvíjejí. Když to vezmeme z pohledu spotřebitele v roce 2020, možná bude kupovat antivir kompatibilní s Windows, Linux, OS X a jeho autem. Miller a Valasek již mají systém detekující průniky (intrusion detection system, IDS), který dokáže blokovat jejich exploity.

Více popisuje jejich defenzivní práci článek na Threatpost.com a také jejich detailní dokument, který se věnuje "car hackingu" obecně.

Události

Jak to bylo s náhlým výpadkem Syrského internetu?

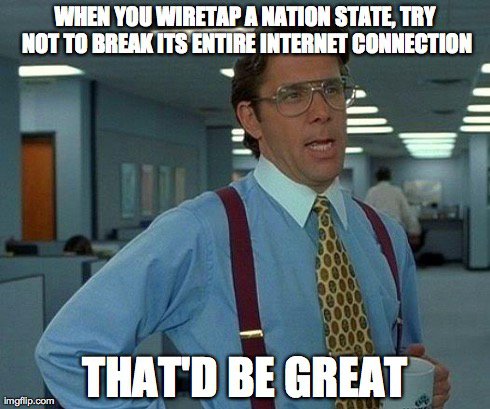

V květnu 2013 jsme se podivovali, jak je možné, aby najednou celá Sýrie kompletně přestala odpovídat na světové největší síti. Stejný výpadek ji postihl také v listopadu 2012 a od Snowdena nyní víme, kdo za tím stojí. Ano tušíte správně.

Skutečnost je však poměrně pikantní. Americká NSA se totiž podle Snowdena v roce 2012 snažila napíchnout celou Sýrii do svého špionážního systému Turmoil a rozhodla se proto zaútočit na centrální router hlavního syrského poskytovatele služeb, odkud by si následně přesměroval traffic na servery agentury.

Díky chybě se však router poroučel a celý Syrský internet vypadl. Stát měl však své vlastní interní problémy a tak se NSA nemusela obávat odhalení. Podle Snowdena si prý interní pracovníci řekli: “Když nás chytnou, vždycky to můžeme svalit na Izrael.”

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.