CDR SecUpdate 12 - Hackeři útočí na kritickou chybu v Microsoft Word 2010

Chyby v softwaru

Útoky na zranitelnost nultého dne ve Wordu 2010

Týká se: Microsoft Word 2010, 2003, 2007, 2013, 2013RT na Windows i OS X

Hackeři ohrožují textový procesor z populárního balíku Office od Microsoftu. Na internetu se objevily cílené útoky využívající novou chybu nultého dne ve Wordu 2010, což včera donutilo Microsoft k vydání dočasného řešení Fix-it. Z nejhoršího pomůže také Enhanced Mitigation Experience Toolkit (EMET), který však v některých verzích musíte nakonfigurovat pro práci s MS Office.

Podle Microsoftu útočník může zneužít chyby pomocí upraveného RTF dokumentu, který oběť otevře ve výše zmíněných verzích Wordu nebo například v Outlooku nakonfigurovaném k prohlížení mailů přes Word. Druhá cesta do systému je přes nebezpečný web, kde je však vyžadována uživatelská interakce k otevření dokumentu.

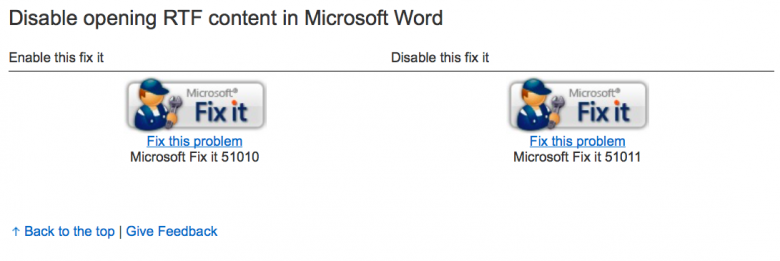

Fix-it od Microsoftu podle firmy samotné zakáže otevírání RTF dokumentů ve Wordu, vyřeší tak problém dočasně - trochu "humpoláckou" metodou. Microsoft nejspíš počká do osmého dubna na dubnové Úterý aktualizací (kdy mimochodem také končí podpora pro XP), do té doby buď otevírejte RTF dokumenty pomocí jiného softwaru nebo použijte EMET.

Enhanced Mitigation Experience Toolkit (EMET)

Podle blogového zápisu na Technetu od Chengyun Chu a Elia Florio, MSRC Engineering, používá malware pokročilé techniky obcházení ASLR na Windows, metody ROP a také shellkód s několika stupni šifrování. Dále využívá nástroje proti detekci antivirovým softwarem, indikátory debugging flags a detektor běhu v sandboxu.

Microsoft Word 2013

Zajímavá funkcionalita je také deaktivační logika založená na datu 8. dubna. Kód se podívá do logu v C:\Windows\SoftwareDistribution\ReportingEvents.log a přečte si poslední aktualizace softwaru na systému. Až bude tedy kód spuštěn po plánovaném Úterý aktualizací (které bude s největší pravděpodobností obsahovat patch na zmíněnou chybu), kromě samotné exploitace by neměl způsobit na systému další škody. Backdoor spuštěný na systému hackeři pojmenovali svchost.exe.

Novinky a Události

WhiteHat zveřejnil "nejbezpečnější prohlížeč na webu" také pro Windows

Post-snowdenovská éra dala popud pro mnoho zajímavých bezpečnostních řešení se zaměřením na soukromí na internetu. Jedním z nich je i internetový prohlížeč Aviator od firmy WhiteHat, která prý delší dobu používala tento prohlížeč založený na jádru Chromia jako interní řešení a v říjnu jej uvolnila pro OS X. Díky velkému ohlasu nedávno vyšla verze pro Windows, kterou si nyní můžete stáhnout z oficiálního webu.

Aviator na OS X

Podle tvůrců je prohlížeč navržen pro soukromí a bezpečnost úplně od začátku a dokáže vás odstřihnout od reklamních sítí pomocí implementovaného rozšíření Disconnect. Měl by také používat jako výchozí prohlížeč DuckDuckGo, který údajně neukládá žádnou uživatelskou historii a neprovádí sledování uživatelů.

WhiteHat nyní přemýšlí nad obchodním modelem projektu, protože nechce prodávat data uživatelů, jak to vývojáři prohlížečů často dělají. Šéf product managementu ve WhiteHat, Robert Hansen, však slibuje, že budou mít všichni existující uživatelé prohlížeč navždy zadarmo.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.

Minulé díly CDR Security Update

Všechny velké prohlížeče podlehly hackerům v soutěži Pwn2Own

Chyby českých webů bankovních institucí: Flash a XSS ve vyhledávání