CDR SecUpdate 49 - Němci mají klíč od všech bezpečnostních zámků Androidu

Chyby v softwaru

Zranitelnost nejrozšířenějšího Androidu 4.3

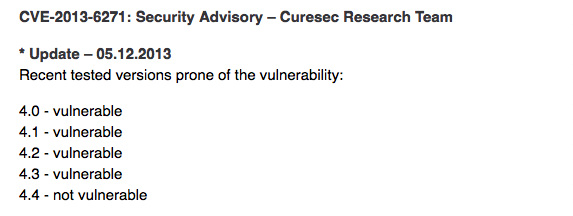

Týká se: Android verze 4.3, 4.2, 4.1, 4.0 a potenciálně i nižších verzí

Bezpečnostní experti z německé firmy Curesec odhalili chybu v nejrozšířenějším Androidu 4.3 Jelly Bean. Díra umožňuje nebezpečné aplikaci deaktivovat všechny bezpečnostní mechanismy systému a připravit tak data na zařízení kriminálníkům na stříbrném podnose.

Situace je vážná z několika důvodů - předně, Android 4.3 Jelly Bean je v současnosti nejpoužívanější verze mobilního systému od Googlu, údajně je přítomen v miliónech zařízení. Druhá špatná zpráva je, že Curesec zveřejnil aplikaci, která celé "odemčení" systému provede, kdokoliv ji tak může použít k nekalým účelům. Za všechno si ale tak trochu může Google.

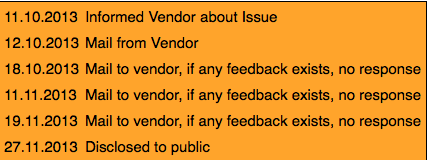

Jak naznačuje časová osa na jejich blogu, Curesec posílal Googlu informace již 11. října tohoto roku. Druhý den sice přišla odpověď, ale na následné maily již Google nereagoval. Curesec byl tak postaven před základním dilema - čekat až Google odpoví a riskovat, že chybu objeví někdo jiný a zneužije ji, nebo zveřejnit detaily a trochu tvrdším způsobem donutit Google a mobilní operátory k distribuci aktualizace. Čekal do konce listopadu a na začátku prosince chybu zveřejnil.

"Chyba existuje ve třídě com.android.ChooseLockGeneric. Tato třída umožňuje uživateli modifikovat typ zamykacího mechanismu na zařízení. Android nabízí několik mechanismů jako pin, heslo, gesto a dokonce i rozpoznání obličeje k zamčení a odemčení zařízení. Před tím, než může uživatel tato nastavení změnit, systém se zeptá na potvrzení předešlým mechanismem (např. když chce uživatel změnit pin nebo jej odstranit, musí zadat předešlý pin)," píše Curesec ve svém příspěvku.

Pokud je na systému nainstalována nebezpečná aplikace, může ovládat tok kódu určující, zda android povolí mechanismus, který vyžaduje bezpečnostní kód, aby změnil jeden z ostatních mechanismů. Podle zástupce Googlu prý tento problém opravuje Android 4.4 Kit Kat. Zástupce Curesec vysvětlil Threatpostu, že "v současné době neexistuje na chybu záplata" (nejspíš myšleno kromě aktualizace na Kit Kat, což není u většiny zařízení zatím možné).

Aby mohl útočník zneužít tuto zranitelnost, musel by donutit uživatele ke stažení a instalaci nebezpečné aplikace na systém. Občas se nebezpečná aplikace dostane i na oficiální Play Store, ale většinou se na systému objeví z pochybných obchodů třetích stran. Pokud nemáte to štěstí a nemůžete aktualizovat na Kit Kat, doporučujeme opatrnost při instalaci aplikací do Androidu minimálně do konce roku.

Odemykací aplikaci můžete včetně dalších detailů najít zde.

Novinky a Události

Dozvídáme se více o údajném autorovi Blackhole - velké peníze v projektu potvrzeny

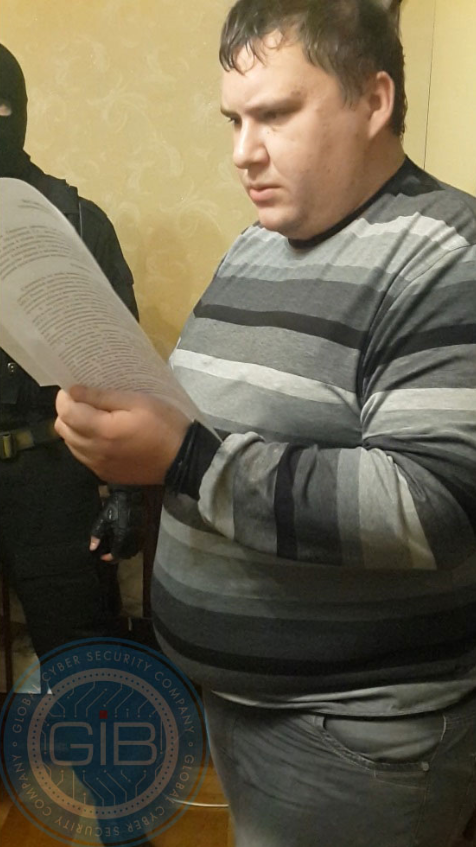

Na začátku října jsme informovali o zadržení kriminálníka s nickem Paunch, který měl mít na svědomí běh projektu Blackhole exploit kit - ve své době největší webové hrozby vůbec. S ním šlo do vazby dalších cca 12 spolupracovníků, kteří se podíleli na vývoji a prodeji softwaru. Blackhole sdružoval nebezpečné exploity do jednoho kompaktního celku. To v praxi znamenalo, že v době útoku oběť dostala velkou dávku několika zacílených útoků, což radikálně zvýšilo úspěšnost akce.

Na začátku prosince se dozvídáme další informace zejména finančního rázu - 27letý Paunch si přišel v přepočtu na milión měsíčně. Peníze přicházely většinou z pronájmů softwaru, kdy se měsíční poplatky za pronájem Blackhole pohybovaly od $500 do $700. Vedle hlavního projektu běžel ještě Cool Exploit Kit, který sloužil velkým zákazníkům za $10 000 měsíčně a obsahoval nejnovější a nejnebezpečnější exploity na černém trhu. Dodatečné služby tvořila mimo jiné možnost zašifrování kódu proti detekci antivirovým softwarem za $50/měsíc (což je dle našich pozorování standardní cena na černém trhu).

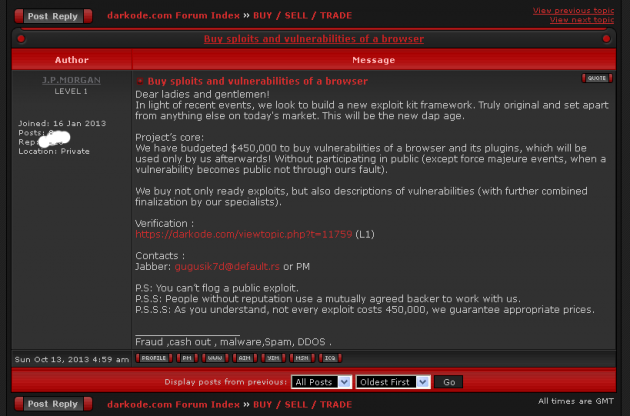

Na začátku roku se Paunch údajně spojil s osobou označenou J.P.Morgan. Tento spojenec měl údajně nabídnout na internetu $100 000 za nedokumentované zranitelnosti nultého dne (zero days). Během roku nabídku jedinec ještě dvakrát zdvojnásobil a těsně po ohlášení zatčení Paunche se dostal na rozpočet $450 000 (něco přes 9 miliónů korun).

Projekt Blackhole sice vydělal prý 2,3 miliónu dolarů, ale škody, které napáchal na internetu, jsou mnohem vyšší. Vzhledem k tomu, že si službu mohl objednat kdokoliv, software napadl milióny obětí v nejrůznějších malwarových kampaních po celém světě. Ruské Ministerstvo vnitra oznámilo, že probíhá trestní řízení, ale jméno "Paunche" je zatím neznámé, stejně jako jeho vyjádření k případu. Jak v Rusku zvykem, je možné, že už o Paunchovi nikdy neuslyšíme...

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.