CDR SecUpdate 40 - NSA dokáže prolomit anonymitu sítě Tor

Dokumenty, které odhalil whistleblower Edward Snowden, poukazují na velký zájem NSA a GCHQ na projektu Tor (The Onion Router). Tento softwarový balíček pomáhá uživatelům z opresivních režimů k volnému přístupu na internet pomocí technologie sítě proxy serverů, přes které je směrována komunikace. Spoléhají na něj novináři z Evropy, USA a také z Číny, Íránu a Sýrie.

Podle informací, které publikoval Guardian ve spolupráci se známým bezpečnostním expertem Brucem Schneierem, se snaží NSA identifikovat anonymní uživatele spojené s trestnou činností. I když se NSA velmi soustřeďuje na tuto anonymizační síť, zdá se, že do značné míry úspěšně odolává a NSA musí využívat hned několika metod, které se soustřeďují na další služby.

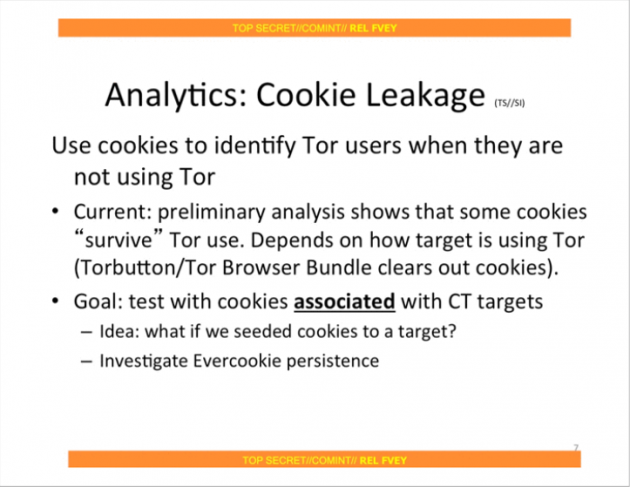

První kapitolou je identifikace "zločince" nebo "teroristy". Jednou z metod je sledování cookies, které podle všeho u určitých služeb zůstávají v systému i po opuštění sítě Tor. To je však jednak podmíněno tím, že nepoužíváte pro Tor separátní prohlížeč internetu a také vám musí NSA nějakým způsobem "označující" cookie podstrčit - ať už přes přímo vlastněnou stránku nebo přes skript na webu třetí strany.

Další metodou identifikace může být vytvoření unikátních "otisků", které jsou následně nahrány do systému typu XKeyscore. Schneier zmiňuje také nástroje Turmoil, Turbulence a Tumult, které analyzují internetová data a nacházejí Tor spojení. Na Tor síti vypadají totiž uživatelé stejně, což může být z pohledu NSA teoretická výhoda.

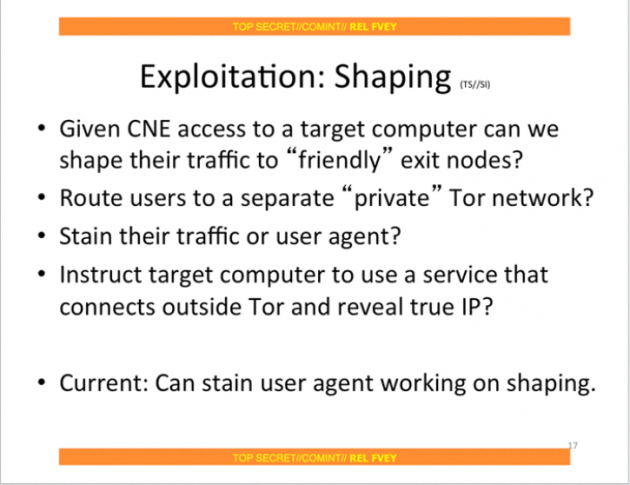

Po identifikaci pak NSA Tor uživatele přesměruje na své servery (označované krycím jménem FoxAcid), kde je již pro Tor uživatele situace značně nevýhodná. Začíná pak spíš záležet na tom, jak důležitý jste cíl, podle toho vám systém naordinuje připravené exploity.

Exploity Firefoxu

NSA má při výběru vhodného exploitu výhodu ve volbě prohlížeče i verze, protože většina uživatelů používá balíček Tor s připraveným Firefoxem. Vývojáři si však nejspíš byli vědomi rizik, která jsou spojená s takovouto jednostranností celého řešení a proto je většina skriptů na stránce ve výchozím nastavení vypnutá. Jenže to zase potom nemůžete prohlížeč pořádně používat…

NSA tedy zacílila na verzi používanou v Tor browser bundle a pravděpodobně překopala každý řádek kódu ve snaze najít co nejvíc chyb. Podařilo se jim objevit i pár zneužitelných zranitelností přímo v prohlížeči - úspěšnost exploitu pak není závislá na zapnutých/vypnutých skriptech nebo doplňcích. Takovou cennost ale museli analytici střežit jako oko v hlavě - cenné zranitelnosti byly použity pouze u "high-profile" cílů.

Mozilla Corporation však jednoho krásného dne utla "podporu" těchto chyb a ve verzi 17 již používané chyby neobsahovala. Zda to byla pouhá náhoda a Mozilla záplatovala chyby omylem i při spolupráci s NSA nebo zda je firma záplatovala naschvál z bezpečnostního hlediska, se asi nikdy nedozvíme. Ne všichni však aktualizovali, takže to rozhodně není úplné odstřižení NSA.

Exploity na straně NSA obhospodařovával tzv. exploit orchestrator (právě výše zmiňovaný FoxAcid), který měl na své straně upravený software a velké množství Perl skriptů. Do klasického internetu server vypadá úplně neškodně, jeho nebezpečná podstata je určena jen cílům, které si NSA nahání na servery pomocí identifikačních tagů. Pokud cíl přistoupí na speciálně unikátní URL, spustí přizpůsobený útok podle informací, které NSA o uživateli má (prohlížeč, software, verze atd.).

Mám tedy přestat používat Tor?

Situace není nijak hrozivá, jde o to dávat si pozor na aktuální rizika. Roger Dingledine, prezident Tor projektu, poukazuje na aktuální NSA kauzu jako na připomínku toho, že Tor sám o sobě není dostačující anonymizační prostředek, ale rozhodně je to vhodný pomocník. "Dobrá zpráva je, že šli [NSA] po zneužití prohlížeče, takže neexistuje indikátor, že prolomili Tor protokol nebo že umí analyzovat provoz na Tor síti. Infekce notebooku, telefonu nebo desktopu je stále nejjednodušší způsob, jak se o oběti něco dozvědět."

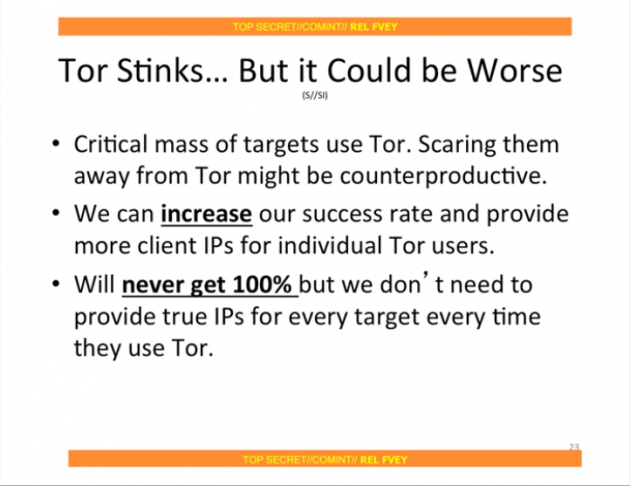

Samotná NSA v přísně tajném dokumentu "Tor smrdí" (Tor stinks) říká: "Nikdy nebudeme schopni odanonymizovat všechny Tor uživatele navždy. S manuální analýzou umíme odhalit velmi malou část Tor uživatelů," a dodává, že se jí "nepovedlo identifikovat žádného uživatele na základě požadavku."

Tor projekt financuje z 60 % Obamova administrativa skrz americké Ministerstvo obrany jako součást pomoci utiskovaným opresivními režimy. Tedy peníze tečou ze stejného ministerstva, pod jehož křídly je i NSA.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.