SecUpdate: Nevěřte URL v adresním řádku ani routerům s USB!

Také se při přihlášení do internetového bankovnictví vždycky podíváte na URL? A máte pocit, že tak děláte pro svoji bezpečnost víc než většina populace? Bohužel to už nemusí stačit. V továrním prohlížeči na OS Android a v prohlížeči Safari se totiž objevily zranitelnosti, které umožňují zfalšovat URL adresu v adresním řádku prohlížeče. Chyba může ohrožovat uživatele právě ve spojení s phishingovými útoky, při kterých útočník často vytváří falešné stránky pro přihlášení např. do banky či k jiným citlivým službám. Díky této chybě je útočník schopen v postižených prohlížečích přepsat URL útočné stránky na známé a důvěryhodné URL, což může pomoci v oklamání uživatele.

Zveřejněný PoC kód pro Safari nefunguje vždy úplně perfektně, ale pro inspiraci je dostačující. Chyba postihuje jak mobilní, tak desktopovou, plně záplatovanou variantu prohlížeče. Problém v prohlížeči na OS Android se pak vyskytuje na všech verzích systému Android, jak na svém blogu popisuje nálezce Rafay Baloch. Příčinou je selhání prohlížeče při zpracování chyby 204, které v kombinaci s metodou window.open umožňuje zfalšování adresního řádku.

Google vydal záplaty pro dvě nejpoužívanější verze - Kitkat a Lollipop. Pokud pro váš telefon není oprava zatím k dispozici, doporučujeme využívat jiný internetový prohlížeč, zejména pro návštěvy stránek, kde je potřeba zadávat přihlašovací údaje.

Šíří se neoficiální verze SSH klienta PuTTY, která krade přihlašovací údaje

Útočníci si zkompilovali vlastní verzi známého opensourcového SSH klienta PuTTY a přidali k němu malý bonus, který jim nepozorovaně odesílá přihlašovací údaje uživatelů. Uživatelé se ke kompromitované verzi mohou dostat po přesměrování z webových stránek, které jsou v moci útočníků. Na oficiálních stránkách aplikace se škodlivá verze neobjevila.

Vzhledem k tomu, že je PuTTY široce používanou aplikací mezi správci serverů, mohou se díky takovému úniku dat útočníci jednoduše dostat k hodnotným administrátorským účtům. Po přihlášení uživatele upravená verze PuTTY zakóduje standardní SSH URL ve tvaru ssh://[USER NAME]:[PASSWORD]@[HOST NAME]:[PORT NUMBER] pomocí Base64 a odešle ho na webový server útočníka.

Unidentified build namísto čísla verze v zavirované variantě

Symantec na svém blogu datuje první nálezy upravené verze programu na konec roku 2013. Následně se nějakou dobu nevyskytovala a nedávno se opět objevila na scéně. Podle Symantecu není její rozšiřování zaměřeno na nějaké konkrétní území nebo průmyslové odvětví. Nejčastěji se k němu dostanou uživatelé, kteří hledají PuTTY ve vyhledávači a rozhodnou se pro stažení z jiné než oficiální stránky.

Ideálně tedy stahuje z oficiálního webu, případně alespoň kontrolujte velikost programu, která je u kompromitované verze mnohem větší než velikost poslední oficiální verze.

TLS zranitelnost pojmenovaná Logjam ohrožuje webové stránky a mail servery

Zranitelnost Logjam je možné využít při Man-In-the-Middle útoku tak, aby se u TLS spojení používal 512bitový klíč, který už v dnešní době nezaručuje bezpečnou komunikaci. Díky tomu, že útočník takto sníží bezpečnost šifrování na základní úroveň, je následně schopen číst nebo upravovat šifrovaná data. Zranitelné jsou všechny servery, které podporují slabé šifrovací sady DHE_EXPORT.

Logjam útok je podobný staršímu FREAK útoku, ale využívá chybu TLS protokolu namísto implementační chyby a zaměřuje se na výměnu klíčů pomocí Diffie-Hellman, ne na šifrovací sady RSA. Poté, co si útočník vynutí použití slabé šifrovací sady, spočívá problém ve využití stejných prvočísel v Diffie-Hellman algoritmu pro výměnu klíčů na miliónech HTTPS, SSH a VPN serverů. Jakmile útočník zjistí některé z nejpoužívanějších prvočísel, může už jednoduše prolomit jednotlivá šifrovaná spojení.

Bezpečnostní experti zveřejnili také PoC, který obsahuje popis a video ukázky, jak je možné zranitelnost zneužít.

Doporučenou obranou pro administrátory serverů je zakázat používání tzv. export-grade algoritmů a vygenerovat unikátní 2048bitovou Diffie-Hellman grupu. Uživatelé prohlížečů by měli kontrolovat a co nejdříve instalovat dostupné aktualizace. Google, Microsoft, Mozilla i Apple již vydávají záplaty pro své prohlížeče. A v neposlední řadě by měli vývojáři aktualizovat používané TLS knihovny a nepoužívat Diffie-Hellman grupy menší než 1024 bitů.

Systém klame hackery falešnými hesly a může jejich použití monitorovat

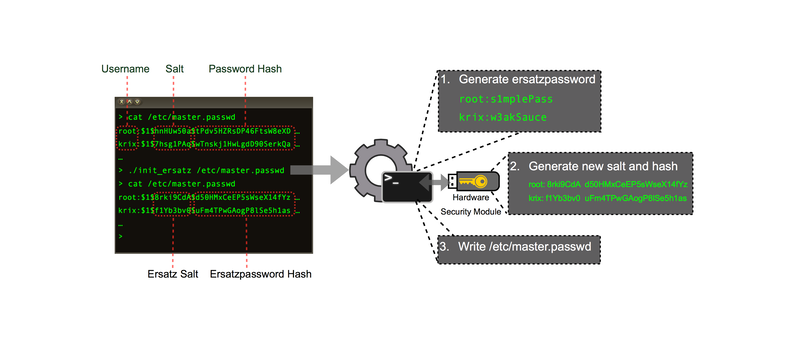

Mohammed H. Almeshekah řeší častý problém úniku souborů s hashovanými hesly, se kterými se následně obchoduje a jsou útočníky prolamovány. Díky projektu Ersatz Password je možné jednoduchým, ale efektivním způsobem zvýšit bezpečnost uložených hashů hesel. Pokusy o dešifrování odcizených hashů jsou detekovatelné, ale bez použití příslušného hardwaru budou neúspěšné.

To všechno díky hashovací funkci, závislé na stroji, který ji provádí. Její použití nevyžaduje žádné změny oproti běžnému ukládání hesel. Výstup po hashování vypadá shodně, jen je použit bezpečnostní hardwarový modul.

Princip systému Ersatz Password

Pokud útočník odcizí takto hashovaná hesla a bude se je snažit dekódovat, bude na oko úspěšný, ale získaná hesla nebudou odpovídat těm skutečným, které používají uživatelé. Pokusy o přihlášení s těmito hesly je navíc možné monitorovat a okamžitě hlásit správcům serveru či aplikace. Případně můžete vytvořit pro falešná hesla speciální přístupy a dále sledovat úmysly útočníků.

Pro skutečně úspěšné dekódování hesel je potřeba fyzický přístup k autentizačnímu serveru. Pokud by i k tomuto došlo, útočníkova činnost pravděpodobně abnormálně navýší využití hardwarově závislé funkce, což je opět možné monitorovat.

Navrhované schéma obsahuje i bezpečnou možnost zálohování pro případ selhání klíčového stroje. Veškeré zdrojové kódy jsou k dispozici na GitHubu.

Miliony moderních routerů a dalších IoT zařízení jsou vystaveny útokům díky jednoduché chybě v NetUSB

NetUSB je proprietární technologie vyvíjená společností KCodes z Taiwanu, která aktuálně ohrožuje milióny zařízení po celém světě. Hlavním účelem komponenty je sdílení USB zařízení v počítačové síti. Jde tedy o periferie jako tiskárny nebo externí disky připojené k routeru.

Dle blogu společnosti Sec Consult může útočník po využití chyby vzdáleně ovládnout router, nebo způsobit DoS útok. Chyba spočívá v přetečení zásobníku, ke kterému dojde ve chvíli obdržení názvu počítače v síti, který má více než 64 znaků. A útočník má z čeho vybírat! Zranitelnou komponentu využívají hlavní výrobci jako D-Link, Netgear, TP-Link, ZyXEL a TrendNet.

Výrobci pracují na záplatách, např. TP-Link již uvolnil opravu pro 40 svých zařízení. Kromě updatu je řešením NetUSB na daném zařízení zakázat, pokud je to možné. Případně by měla pomoci blokace TCP portu 20005, který komponenta využívá, na firewallu.

Rombertik se brání proti neplatičům

V předposledním díle SecUpdate jsme popisovali malware Rombertik, který má několik stupňů ochrany proti spuštění v sandboxu. Ty vrcholí přepsáním MBR tabulky a zašifrováním souborů v zařízení. Symantec ale na svém blogu uvádí, že se pravděpodobně jedná o obranu proti těm, kteří chtějí malware využívat bez oprávnění.

Tvůrce malwaru totiž vkládá adresu C&C serveru přímo do kódu pro každého zákazníka, který si od něj malware koupí. Pokud se někdo jiný k malwaru dostane a pokusí se o jeho hacknutí a změnu C&C serveru, dojde k vyvolání zmiňovaných tvrdých protiopatření. Následná hláška “Carbon crack attempt, failed” dává smysl, pokud byla daná opatření trestem pro ty, jež chtěli “hodného” tvůrce malwaru připravit o výdělek.

Symantec na blogu popisuje i způsob, jak bezpečně adresu C&C serveru změnit a zákeřné se pasti vyhnout.

Další zprávy ze světa IT bezpečnosti v bodech:

- Microsoft odhalil novou technologii VC3 pro zabezpečení dat v cloudu

- Google řešil otázku bezpečnosti bezpečnostních otázek

- Chrome 43 přináší opravu 37 bezpečnostních chyb

- Ransomware Removal Kit pomůže zdarma odstranit ransomware z vašeho počítače

- Po resetu Androidu do továrního nastavení mohou jít data stále obnovit [PDF]

- Robots.txt může napovědět hackerům kam útočit