SecUpdate: Vyhněte se útokům na Android a OS X i podvodníkům v mailu a na FB

Výzkumníci ze společnosti TrendMicro mají plodné období. Podařilo se jim odhalit další zranitelnost v komponentě MediaServer, která může být zneužita ke spuštění libovolného kódu na většině telefonů s Androidem. Chybě bylo přiřazeno označení CVE-2015-3842 a Google pro ni již zveřejnil opravu v rámci Android Open Source Project, která pomůže všem zranitelným verzím systému, tedy Androidu 2.3 až 5.1.1.

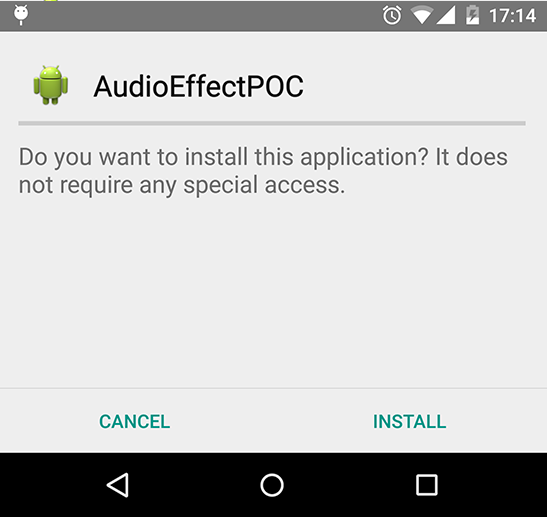

Zranitelnost konkrétně leží v jedné z komponent MediaServeru s názvem AudioEffect. Ta bez jakékoli kontroly pracuje s proměnnou, jejíž hodnota přichází od klienta, což je typicky nějaká aplikace. Úprava hodnoty této proměnné může způsobit přetečení zásobníku. K provedení útoku tedy musí útočník přesvědčit uživatele k instalaci škodlivé aplikace. To ale nemusí být velký problém, zejména díky tomu, že aplikace k útoku nepotřebuje žádná oprávnění.

Ukázková útočná aplikace - při své instalaci nevyžaduje žádné oprávnění, a navozuje tak falešný pocit bezpečí

Útočný kód je spuštěn se stejným oprávněním, které má MediaServer. Vzhledem k tomu, že se tato komponenta využívá v mnoha případech při práci s médii (například při focení, přehrávání souborů a nahrávání videa), může zranitelnost ohrozit soukromí uživatele. Jedná se již o čtvrtou chybu v této komponentě. Předchozí tři mohly způsobit nekonečné opakování restartů telefonu nebo telefon “uspat” či do něj nainstalovat malware pomocí multimediální zprávy.

18letý hacker zveřejnil exploit pro OS X

Teprve 18letý italský hacker Luca Todesco nalezl dvě zero-day zranitelnosti v systému Apple OS X. Detaily svých nálezů, včetně zdrojového kódu zneužívajícího chybu a programu chránícího před zneužitím zranitelností, zveřejnil na GitHubu.

Exploit, který Todesco zveřejnil, kombinuje obě zranitelnosti a umožňuje získat oprávnění roota. A to díky chybnému způsobu zpracování NULL hodnoty odkazující do paměti. Chybu není možné zneužít vzdáleně, chybový kód tedy musí spustit uživatel nebo útočník přímo na zařízení.

Zranitelné jsou verze OS X od 10.9.5 do 10.10.5 včetně. Poslední betaverze systému OS X El Capitan (OS X 10.11) již zranitelná není. Uživatelům zasaženým verzí systému doporučil Todesco mimo vlastního nástroje NULLGuard použít k ochraně nástroj SUIDGuard.

Data ze seznamky Ashley Madison jsou venku!

Hackeři, kteří přibližně před měsícem získali data ze serveru seznamky pro záletníky ashleymadison.com, dodrželi své výhrůžky a data zveřejnili. O odcizení dat a požadavcích útočníků jsme psali v jednom z našich starších dílů SecUpdate. Během minulého týdne byly zveřejněny dva balíky dat - první začátkem týdne a druhý ve čtvrtek. Oba se šíří na torrentové síti.

První balík komprimovaných dat má před rozbalením necelých 10GB. Podle odborníků, kteří data analyzovali, se tentokrát nejedná o falešné soubory, jako tomu bylo několikrát od doby, co byl únik nahlášen.

Adresářová struktura uniklých souborů

Balík obsahuje data více než 30 miliónů uživatelů. Konkrétně jejich jména, adresy, telefonní čísla, data narození, zájmy a popis zevnějšku. K tomu jsou v datech také karetní transakce provedené za posledních 7 let, jejichž součet přesahuje částku 629 miliónů amerických dolarů.

Ve druhém balíku, který je dvakrát větší, je více interních dat společnosti - zdrojové kódy, 73 git repozitářů a e-maily. Mimo jiné také složka s emaily, které patří Noelu Bidermanovi, CEO společnosti Avid Life Media.

Malfideleco - celosvětové rozložení uživatelů seznamky ashleymadison.com

Asi jediné, za co mohou být uživatelé rádi, je, že web šifroval hesla pomocí bcryptu. Slabá hesla se pravděpodobně podaří analytikům zjistit, ale uživatelé silných hesel mohou alespoň zčásti zůstat v klidu a vymýšlet odůvodnění pro své partnery či partnerky, kterým by vysvětlili přítomnost své emailové adresy v databázi.

BitTorrent je možné zneužít k provádění DRDoS útoků

V rámci nedávné konference USENIX zveřejnil výzkumník Florian Adamsky z City University v Londýně spolu se svými kolegy článek, popisující možnosti zneužití zranitelností v BitTorrentových protokolech k provedení odraženého distribuovaného DoS útoku. Konkrétně může útočník zneužít zranitelnosti v protokolech Micro Transport (uTP), Distributed Hash Table (DHT), Message Stream Encryption (MSE) a v nástroji BitTorrent Sync k odražení a zvýšení množství odesílaných dat.

Schéma znázorňující princip odraženého distribuovaného DoS útoku

Hlavní příčina problému spočívá ve využívání UDP protokolu, který není navržen tak, aby zabránil podvržení IP adresy odesilatele. To útočníkovi umožní poslat malé množství dat s IP adresou oběti do uzlů, které je zesílí a pošlou mnohem vyšší množství dat oběti. Podle článku může útočník těchto “zesilovačů” při útoku využít i miliony.

Hlavní výhody tohoto útoku jsou skrytí identity útočníka, možnost iniciovat útok z jediného počítače a možnost výrazného zesílení útoku. Podle pokusů výzkumníků je možné zvýšit datový tok útočníka až 50krát při využití zranitelností v BitTorrentových klientech a až 120krát při využití zranitelnosti v nástroji BT Sync.

A které programy jsou nejzranitelnější? Výzkumníci tvrdí, že ty nejpopulárnější, tedy uTorrent, Mainline and Vuze!

HiddenTear - opensource ransomware dostupný na GitHubu

Turecký vývojář a bezpečnostní výzkumník Utku Sen zveřejnil první open source ransomware, který by měl sloužit k edukativním účelům. HiddenTear, jak ransomware pojmenoval, je volně ke stažení na GitHubu.

Demonstrační video ransomwaru HiddenTear

HiddenTear používá k šifrování AES algoritmus, použitý šifrovací klíč odesílá na server a na ploše vytvoří soubor se zprávou pro uživatele. Soubory je možné dešifrovat pomocí připojeného programu. I přesto, že není tak propracovaný jako Cryptowall nebo Cryptolocker, má pouze 12KB a k 15. srpnu 2015 ho nebyla schopná detekovat většina antivirů.

Je však otázkou kolik script kiddies se rozhodne si pomocí HiddenTearu přivydělat i přes výrazné varování autora a zda se dobrý záměr s vidinou vzdělání nepromění v nárůst už tak častého výskytu bezmocných uživatelů se zašifrovanými daty.

Microsoft vydal urgentní opravu chyby v Internet Exploreru

Neplánovaná záplata Internet Exploreru se týká všech verzí od verze 7 a výše. Opravuje chybu při práci s pamětí, díky které mohl útočník spustit libovolný kód pouhým vstupem uživatele na škodlivou stránku.

Nejlepším řešením problému je okamžitá instalace záplaty. Riziko je možné případně snížit nepoužíváním Internet Exploreru jako administrátor, jelikož útočný kód se spustí s oprávněním přihlášeného uživatele. Dále se chyba netýká uživatelů nového prohlížeče Edge ve Windows 10. Nebezpečí také snižuje omezený mód, ve kterém běží Internet Explorer na serverových verzích operačního systému Windows.

Česká Spořitelna varuje před podvodníky na Facebooku

Podle tiskové zprávy České Spořitelny přibývá snahy podvodníků vylákat ze zákazníků přihlašovací údaje do internetového bankovnictví. Oběti jsou často kontaktovány skrze Facebook a své přihlašovací údaje mají zadat do falešné platební brány.

Ukázka falešné platební brány

Česká Spořitelna také zveřejnila edukační video s ukázkou komunikace, při které jeden z jejich klientů přišel o peníze. Obrana je jasná: nevyužívat k přihlašování do bankovnictví zaslané odkazy a nikdy nepřeposílat autorizační SMS zprávy.

Další zprávy ze světa IT bezpečnosti v bodech:

- Windows 10 vám odinstalují pirátské kopie her a programů

- Adobe vydalo opravu XXE zranitelnosti ve službě LiveCycle Data

- Útočníci provádí DDoS útoky pomocí Portmapperu

- Nová verze WordPressu vylepšuje bezpečnost hesel

- Zranitelnost v doplňku Pocket pro Firefox ohrožovala jeho uživatele

- Nová verze Drupalu opravuje 5 zranitelností včetně XSS a CSRF

- Apple vydal opravu zranitelností v QuickTime

- Tisíce webů na WordPressu obsahují exploit kit Neutrino