CDR SecUpdate 18 - XP dostává první posmrtnou aktualizaci na chybu nultého dne

Chyby v softwaru a malware

Microsoft aktualizuje chybu nultého dne v IE i na Windows XP

týká se verzí: Internet Explorer 6 až 11 na Windows XP, 7, 8

Na konci dubna informovala bezpečnostní firma FireEye o nově objevené zranitelnosti nultého dne, kterou obsahuje Internet Explorer 6 až 11 na Windows XP, Windows 7 a Windows 8. Zneužití chyby probíhá zejména během cílených útoků a týká se IE 9, IE 10 a IE 11, nově však také IE 8.

Začátkem května se totiž objevila další varianta, která specificky cílí na již oficiálně nepodporovaný systém Windows XP. Microsoft se kvůli vážnosti situace a také kvůli krátké době, během které jsou XP oficiálně „mrtvé“, rozhodl vydat mimo klasických aktualizací na novější verze Windows také aktualizaci na XP, kterou můžete stahovat přes Windows Update (automatické aktualizace se o patch postarají bez cizí pomoci).

„Bezpečnost našich produktů je něco, co bereme velmi vážně. Když jsme viděli první informace o této chybě, rozhodli jsme se ji záplatovat, a to rychle a pro všechny naše zákazníky,“ vysvětlila tento krok Adrienne Hall, generální manažerka Trustworthy Computing Microsoftu.

Chybu je možné zneužít vzdáleně a podle Kaspersky Lab k infekci dochází přes e-maily obsahující odkazy na nebezpečné weby, které chybu aktivují. Ve finále kód stáhne do systému trojského koně Pirpi, který následně může ovládat systém a také napadnout síť.

Microsoft samotný mnoho informací o chybě nepublikoval, část výzkumu FireEye však firma dala k dispozici na svůj blog. Informace ukazují na knihovnu VGX.dll, u které doporučuje Microsoft administrátorům zrušit registraci, aby ji systém dále nepoužíval. Bez aplikované aktualizace by mělo být bezpečné prohlížení internetu v Enhanced Protected Mode na IE 10 a IE 11.

Novinky a Události

22letý drogový dealer distribuoval stovky kil drog přes Silk Road

Koncem listopadu minulého roku jsme informovali o zatčení údajného šéfa Rosse Ulbrichta tehdy největšího ilegálního internetového obchodu na světě Silk Road. Ten se navzdory důkazům zatím k ničemu nepřiznal a ve vzduchu tak visí přes 100 miliónů dolarů v bitcoinech z jeho obchodů.

V e-shopu Silk Road však samozřejmě neobchodoval jenom Ulbricht, ruka spravedlnosti chytila také další dealery a obchodníky, mezi nimi Cornelise Jan Slompa, 22letého Nizozemce, který prodával ve zmiňovaném obchodě drogy za bitcoiny. Ten se koncem dubna tohoto roku přiznal k drogovému spiknutí.

Slomp s přezdívkou „SuperTrips“ byl minulý rok zadržen na Miamském letišti s 20 000 dolary v hotovosti, když měl v plánu setkat se s obchodními partnery. Nyní mu hrozí maximální trest 40 let vězení a 5 miliónů dolarů pokuty.

Nejzajímavější jsou však podle našeho názoru obrovské objemy drog, se kterými tento mladík obchodoval. Slomp byl obviněn z distribuce „104 kilogramů prášku 3,4-metylendioxy-N-metylamfetaminu (MDMA); 566 000 pilulek extáze obsahující MDMA; 4 kilogramů kokainu“ a dalších nemalých objemů ilegálních látek. Tímto obchodem si údajně vydělal cca 385 000 bitcoinů, což by v této době vysokých kurzů bitcoinu bylo přes 3,3 miliardy korun.

Microsoft One Drive mění vaše zálohovaná data

Na to, že nám někdo čte naše soukromá data na internetu, jsme v „postSnowdenovské“ éře relativně zvyklí. Ale že by poskytovatel služeb v cloudu naše data měnil? Podle uživatele jménem Seán Byrne, který provedl několik pokusů se zálohami na One Drive for Business, Microsoft bez skrupulí přidává do souborů své řádky kódu.

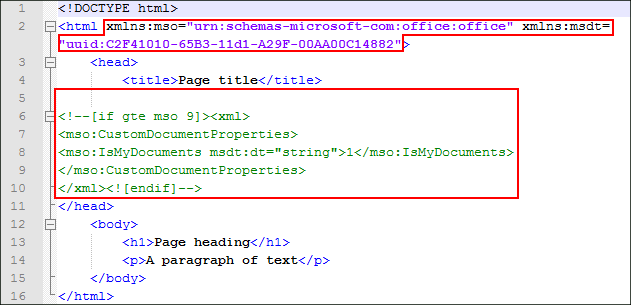

Další testy ukázaly, že se tato záležitost týká prozatím jen byznysové verze One Drive, ale Microsoft přesto pokaždé u některých typů poruší integritu zálohovaných souborů v cloudu. Například do HTML souboru přidal červeně zvýrazněný kód:

Podle Byrnea tyto řádky konkrétně nejsou unikátním identifikátorem, podle kterých by si teoreticky mohl Microsoft „značkovat“ obsah, ale soubory Microsoft Office prý potenciální sledovací data obsahovat mohou – tam přidává Microsoft prý 8 KB dat ke každému dokumentu.

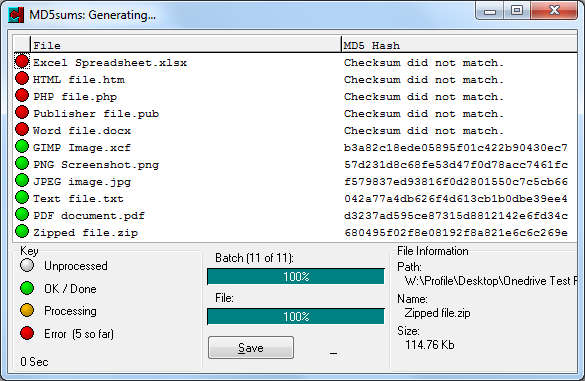

Data se nemění lokálně na systému, ale pokud byste stáhli zálohu dat na jiný systém, soubory již budou pozměněné (Byrne na to údajně přišel náhodou přes MD5summer, když si kontroloval integritu obnovených dat). Zajímavé také je, že soubory jsou sice změněné, ale mají nastavené původní datum změny.

Co na to říkáte?

Přes Facebook je možné provést DDoS útoky na nejrůznější weby

Pokud chcete na Facebooku sdílet například zajímavý odkaz na web, Facebook si při prvním sdílení „nakešuje“ perexový obrázek, titulek a úvod. Když někdo sdílí tento odkaz znovu, systém si pamatuje, co má uživatelům prezentovat, a nepotřebuje tak komunikovat s externím serverem daného webu.

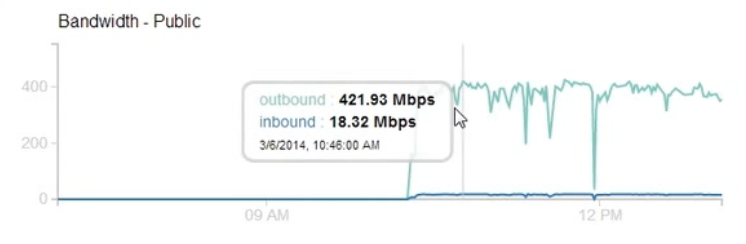

Podle bezpečnostního analytika jménem Chaman Thapa je však možné do facebookovských Poznámek vložit kód, který donutí Facebook znovu si stáhnout daný obsah z webu (například obrázek). Pokud má takový obrázek 2 MB, někdo jej nakopíruje do poznámky 1000krát a najednou si poznámku zobrazí 100 lidí, máte 2 * 1000 * 100 = 200 000 MB vytížení linky během několika sekund a tedy docela solidní HTTP GET flood DDoS útok. Analytici zkusili proces v reálu a podařilo se jim tak vygenerovat komunikaci o objemu přes 400 Mb/s.

Facebook prý o tomto problémů ví, ale zatím jej nehodlá nijak řešit, prý by se tím omezila dobrá funkcionalita systému a to není žádoucí.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.