CDR SecUpdate 41 - Bugzilla umožňovala deset let odhalit citlivé zranitelnosti

Chyba v Bugzille odhalila cenné zranitelnosti

Týká se verzí: viz oficiální vyjádření

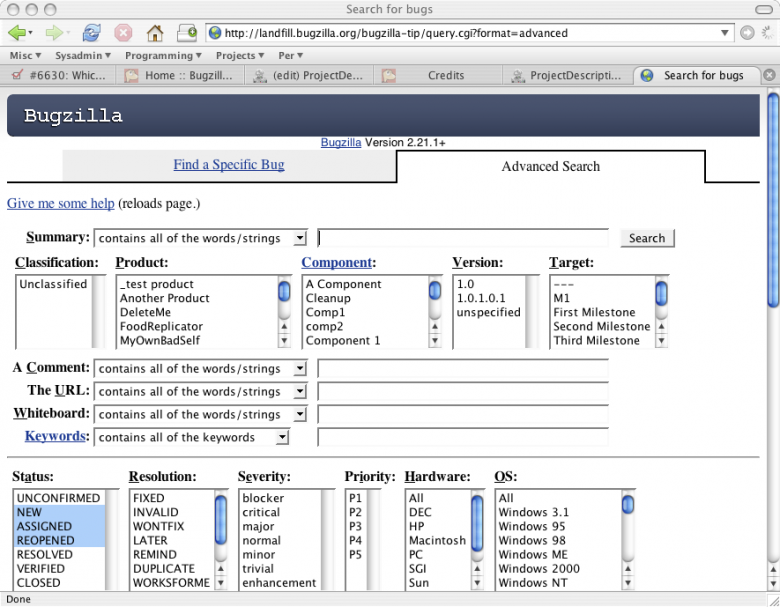

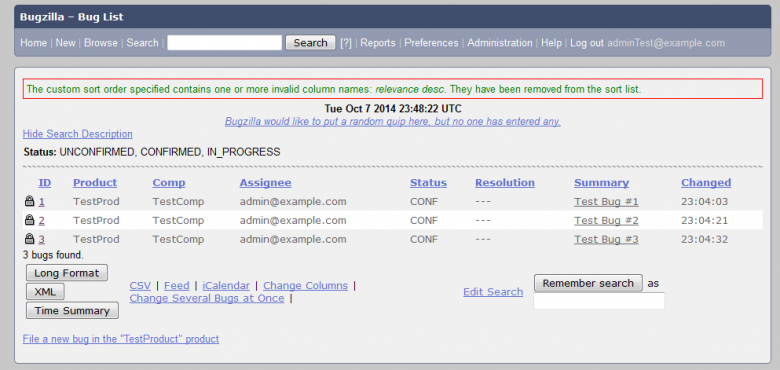

Nástroj Bugzilla umožňuje reportovat softwarové chyby, které jsou určeny k opravě. Využívá jej zejména Mozilla a také mnoho linuxových open-source distribucí k trackování zranitelností a stává se tak důležitým článkem v řetězci odhalení chyby -> funkční aktualizace. Obsahuje totiž detaily chyb v softwaru, který využívají milióny lidí po celém světě. Bezpečnostní analytici z bezpečnostní firmy Check Point začátkem října odhalili vážný problém v registračním mechanismu Bugzilly, který umožňuje libovolnému uživateli získat k citlivým datům přístup.

Jádro chyby se skrývá v ověřovacím mechanismu nově registrované e-mailové adresy. “Náš exploit nám umožnil registraci pod jakýmkoliv e-mailem, i když k němu nemáme přístup, protože neexistuje kontrola, že jsme vlastníky té domény,” vysvětluje Shahar Tal, šéf týmu pro výzkum zranitelností v Check Point. “Kvůli způsobu, jakým fungují oprávnění v Bugzille, jsme schopní získat administrátorská práva pouhou registrací pomocí e-mailové adresy z domény vlastníka instalace Bugzilly. Registrovali jsme se například s e-mailem admin@mozilla.org a najednou jsme měli přístup ke všem soukromým chybám Firefoxu a ke všemu dalšímu pod Mozillou.”

Tal dodává, že chyba existuje již zhruba 10 let. Kdyby prý měly k informacím přístup nepřátelské státy, mohly je úspěšně využít v kyberválce. A není způsob, jak zjistit, že někdo zranitelnost zneužil, mimo procházení jednotlivých účtů a hledání nějaké podezřelé aktivity. Problém v Bugzille se tak přidává k dalším trnům open-source zahrady letošního roku - Heartbleed a Shellshock.

“Domněnka, že mnoho lidí prošlo open-source kódy a jsou díky tomu bezpečné, je podle mě chybná,” pokračuje Tal. “Protože nikdo ve skutečnosti neaudituje kód, pokud k tomu není zavázaný nebo za to není zaplaceno. Proto můžeme vidět takto hloupé chyby v populárním softwaru.”

Ke kauze ze strany Mozilly se nejprve vyjádřil Sid Stamm, principal security and privacy inženýr v Mozille, a potvrdil funkčnost chyby, která záleží na nastavení instance Bugzilly. Současně však dodal, že neexistují žádné zprávy o nezákonném zisku informací nebo aktivním zneužití chyb na internetu. Brzy na to se objevila aktualizace chyb, kterou Mozilla doporučuje aplikovat co nejdříve.

"Velké" chyby v open-source softwaru tak evidentně působí jako magnet na výzkum dalších problémů, kolem kterých se budou točit celosvětové mediální kauzy. Můžeme proto čekat další podobné zprávy, otevřený software je zkrátka aktuálně pod drobnohledem.

Americká vláda se v kauze Silk Road dostává do problémů

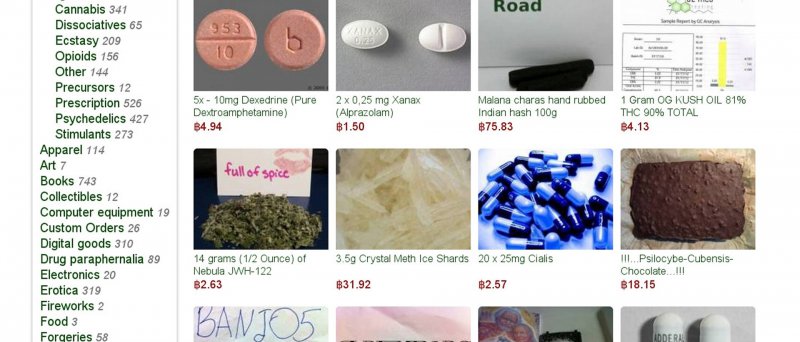

Kauzu online obchodu Silk Road sledujeme již od listopadu 2013. Tehdy byl dopaden majitel černého trhu Ross Ulbricht, který je od té doby ve vazbě. Aktuálně však žaloba zdánlivě jednoduše dokazatelných trestných činů získává díry ve svém příběhu. Klíčový je způsob odhalení tajného obchodu umístěného v anonymizační síti Tor.

Ulbrichta podle žaloby dostal oblíbený nástroj pro odhalování robotů při registraci do služby CAPTCHA, jehož funkcionalita byla postavená na komunikaci přes běžný internet (ne přes anonymní Tor). Analýzou paketů tak prý FBI vystopovala IP adresu serveru a dostala celý byznys na kolena.

Obhajoba si nejprve vyžádala od vlády seznam použitého softwaru při vyšetřování. Vláda však žádost zamítla s tím, že FBI si neudržuje záznamy své komunikace, a odkázala obhajobu na logy serveru Silk Road. Do nich se pustil Nicholas Weaver z Univerzity of Berkeley a na základě nastavení celého systému přišel na to, že FBI nemohla vidět CAPTCHA na serveru bez použití Toru. “Stalo se to, že FBI kontaktovala IP adresu serveru přímo a obdržela konfigurační stránku PHPMyAdmin,” vysvětluje Weaver.

To však nebude dostatečná odpověď na otázku, jak vláda servery lokalizovala. Pokud totiž FBI přistoupila na PHPMyAdmin stránku napřímo, jak mohla vědět, kde se nachází?

Internetová komunita žádá vysvětlení a objevují se spekulace, že se americká vláda snaží prezentovaným postupem zakrýt nějaké ne úplně čisté metody vyšetřování. Weaver dodává: “Překvapuje mě, že když má vláda možnost předvést důvěryhodné vysvětlení, jak objevila ty servery, tak raději sáhla po vyjádření, které neodpovídá realitě a o kterém navíc musí vědět, že neodpovídá realitě.”

Budeme kauzu nadále sledovat.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.