CDR SecUpdate 31 - Šéf NSA: Šmírujeme vás pro vaše dobro! [video]

Chyby v softwaru

Slabé šifrování SIM karet umožňuje útok

Týká se: minimálně SIM karty se starým DES šifrováním

Německý výzkumník Karsten Nohl se mimo jiné zabývá tématem soukromí na mobilních telefonech. Na konferenci BlackHat 2010 prezentoval úspěšně svá odhalení v oblasti GSM komunikace a možnostech zachycení dat proudících z a do telefonu.

Uběhly další tři roky výzkumu a Nohl ukázal minulou středu na BlackHat 2013 výsledky zkoumání komunikace SIM karet s mobilními operátory, zejména možnosti posílat na dálku příkazy k překonfigurování Java appletů na SIM kartách. Hodně informací vyplynulo na povrch již před samotnou konferencí, ale nám neuškodí si je zrekapitulovat.

Nohl prohlásil, že v SIM kartách existují určité řídící protokoly, které umožňují operátorům po prodeji karty přístup do zařízení buď komunikací mezi sebou nebo se serverem poskytovatele. Příkazy jsou v jádru podobné klasickým SMSkám, nezobrazují se však samozřejmě uživateli na obrazovce, ale pracuje s nimi samotná SIM karta. Tuto over-the-air (OTA) komunikaci prý podporuje skoro každá SIM karta na světě.

Lze předpokládat, že podobné kritické zprávy létají zašifrované, v tomto případě však většinou slabou DES šifrou. Alternativa je použití kryptografických podpisů nebo jejich kombinaci. Nohl se údajně dostane do obojího. OTA server a SIM karta obvykle používají stejný klíč založený na DES, pravděpodobně z důvodu zachování místa na SIM kartě. Pokud útočník tento klíč odhalí, může se tvářit při komunikaci jako mobilní operátor, což je samozřejmě problém.

Karty prý většinou obsahují klíčů hned několik určených pro různé příležitosti, většinou je však údajně alespoň jeden DES. Někteří výrobci v poslední době přecházejí na triple-DES, zvláště po odhalení Nohlova výzkumu, existují i případy implementace AES, ale jen v nových SIM kartách.

Do karty se Nohl dostal buď pomalejší a dražší cestou odposlechnutím komunikace mezi operátorem a SIM a následným útokem hrubou silou na DES klíč. Jednodušší a rychlejší bylo poslat kartě špatně podepsanou OTA zprávu, na kterou dostal odpověď podepsanou správným podpisem. Pak stačily crackovací rainbow tables a reverzní inženýrství 56bitového DES OTA klíče bylo úspěšně provedeno k zisku kompletní kontroly nad SIM kartou.

Útočník pak může posílat placené SMS zprávy, přesměrovávat hovory a SMSky a sledovat polohu uživatele. Prý je také možné instalovat malware, klonovat samotnou SIM kartu nebo NFC zařízení a dešifrovat 2G, 3G a 4G komunikaci. Šikovný hacker zkrátka promění telefon v odposlouchávací zařízení nebo v nástroj, díky kterému z vás vytáhne co nejvíc peněz.

Cesta k bezpečnosti je zavést pokročilejší šifrovací standardy, což si vyžaduje velmi neoblíbené finanční investice. Prý jsou tyto problémy způsobeny zejména finanční politikou operátorů. Většina operátorů zareagovala pozitivně a aktivně, někteří údajně výzkumu nevěří a jsou přesvědčeni, že jim nebezpečí nehrozí (neznáme jména, ale jestli to je nějaký náš lokální, tak potěš koště). V jednom případě se prý operátor dokonce rozhodl použít Nohlův útočný kód proti zranitelnosti v Javě a hacknul své vlastní SIM karty, aby přepsal části operačního systému a vylepšil šifrovací standard na 3DES.

Novinky a Události

Šéf NSA: Děláme to pro vaše dobro

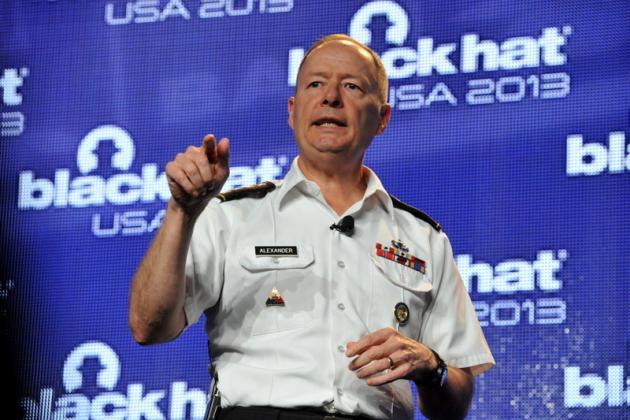

Ostře sledovanou prezentaci na téma PRISM a vládní šmírovací programy přednesl minulou středu šéf americké National Security Agency čtyřhvězdičkový generál Keith Alexander. Řeč byla okořeněná o fakt, že téměř na stejném místě přesně před rokem takto masivní zasahování do soukromí jednoznačně popřel a ještě si rýpnul, že lidé, kteří tento "absolutní nesmysl" hlásají, by se měli nad sebou zamyslet.

Teď tu stál a mluvil o vládních programech a jak pomáhají vládě chránit zemi před teroristy. PRISM označil za program, který pomáhá identifikovat po celém světě teroristy a případně je spojit s osobami na americké půdě. V roce 2012 údajně program vyprodukoval reporty o méně než 500 telefonních číslech v USA.

Další informace, kterou si posluchač odnese, v krátkosti zní: "Mohli jsme, ale nezneužili jsme své pravomoce." Celý program podléhá dohledu amerického soudního systému a čtyřletému auditu Senátu ve spolupráci s Intelligence Committee, který zjistil, že "se to stalo nulakrát. A to nejsou kecy, to jsou fakta!" … "Lidé říkají, že špehujeme e-maily, posloucháme cizí telefonní hovory. To není pravda. Kdybychom to dělali, nesli bychom za to odpovědnost [u soudů]. Lidé mohou říci, že je to moc. Naši lidé [NSA] říkají, že děláme správnou věc."

Alexander přidal příklady z praxe, jak program funguje. Povídal o sledování e-mailů Pákistánce, který plánoval bombové útoky v newyorském metru. Sérií kroků získali celou řadu informací o něm i komplicích, které předali FBI. FBI několik dní před plánovaným útokem zatkla aktéry a nejspíš tak zachránila metro. Původní tip na nebezpečné osoby tak přišel z dat PRISM FAA 702, což považuje šéf NSA za velký úspěch. Jeho lidé odhalili celkem 54 různých teroristických aktivit. USA se svým PRISMem prý rozhodně není sama, generál naznačil, že každá země na světě má nějaký špehovací program.

Na úvod i na závěr vyzval přítomné, aby mu pomohli svými nástroji a znalostmi programy vylepšit a zefektivnit. Proč tak neučinil minulý rok, je všem záhadou. Ke konci to mezi jevištěm a hledištěm jiskřilo, zvlášť když se šéf NSA opřel do kauzy Blízký východ a začal komentovat, co obyvatelé chtějí a nechtějí a jak hrozně jsou nebezpeční svým náboženstvím a chtějí zaútočit na USA. Z hlediště se v tu chvíli ozvalo: "Chtějí na nás útočit, protože je bombardujeme," na což generál neodpověděl. Prezentace končila na trochu rozladěnou notu po výkřiku: "Přečtěte si [americkou] konstituci!" a následné odpovědi Alexandera slovy: "Já jí četl, vy byste měl také."

Celé vystoupení můžete zhlédnout na videu výše, záznam neobsahuje pouze slajdy z prezentace pana generála.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.