CDR SecUpdate 30 - Smrtící útok na kardiostimulátory neproběhne, hacker zemřel

Chyby v softwaru

Apple Developer hack

Týká se: webu Apple developerské sítě

Předminulý týden firma Apple ohlásila průnik do databáze webu Apple Developer. Podle jejich vyjádření se útočník pokusil dostat k datům uživatelů a stáhnout je k sobě. O pět dní později Apple technici nejspíš zjistili smutnou pravdu, že 100 000 záznamů skutečně bylo odcizeno a uživatelům začaly chodit varovné maily. Situace se pro Apple ještě zhoršila ve chvíli, kdy se několik detailů o uživatelích objevilo ve videu na YouTube. Do této doby to pro nezaujatého pozorovatele vypadá jako útok Anonymous nebo podobné skupiny hackerů.

Postupně se však dozvídáme, že útok provedl Ibrahim Balic, white-hat hacker, kterého si považuje za svoje dovednosti v hledání chyb v softwaru například Facebook nebo Opera. U vyhledávání podobných chyb totiž záleží na etice jednotlivého hackera, jak se k nalezené chybě postaví. Obvyklý a relativně bezpečný způsob je okamžitě ohlásit chybu vývojářům a oznámit, že dojde za pár dní ke zveřejnění detailů (někdo může postupy zopakovat). Do té doby ji musíte záplatovat, jinak hrozí bezpečnostní problém. To vyvine na programátory tlak a problém se řeší rychleji.

Pokud ale skutečně šlo o testování bezpečnosti, Balic silně přestřelil. Samotné stažení 100 000 záznamů je nesmyslné, dávat detaily na YouTube už je dráždění hada bosou nohou. To se prostě nedělá. Londýňan však argumentuje, že chtěl být slyšet. Domníval se právem, že by vývojáři Apple problém nevyřešili, kdyby se mu nedostalo celosvětové pozornosti? Prý mu celých pět dní na hlášení chyb nikdo neodpověděl.

Apple chybu opravuje a provoz vývojářského portálu a dalších služeb se pomalu vrací od kompletního vypnutí do normálu. Více než polovina služeb však stále nefunguje a lze z toho usuzovat, že Apple z gruntu provádí revize na celé platformě, jak konec konců ohlašuje samotný oficiální mail.

Firmy nejsou na útoky připravené, v Británii je podpoří vláda

S výsledky bezpečnostních dotazníků většinou sponzorované antivirovými firmami se setkáváme často. Většina z nich více či méně poukazuje na to, že byste měli s bezpečností ve firmě něco dělat (to obvykle je pravda), pokud možno si koupit jejich produkt (to obvykle pravda není). Nechávejme tedy stranou hrůzostrašně znějící interpretace výsledků a soustřeďme se na samotná fakta.

72 % firem je podle 315 dotazovaných zástupců enterprise segmentu (víc jak 1000 zaměstnanců) firmou Malwarebytes v Severní Americe zranitelných nebo extrémně zranitelných. 32 % firem v posledních dvou letech zažilo 2 - 5 bezpečnostních incidentů. 58 % z nich si myslí, že problém je v absenci nutných znalostí k řešení problémů. To je vcelku alarmující leč ne zcela neočekávané zjištění. Situace neutěšená je, ale dokud nebude firmu stát útok milióny dolarů, těžko se bude prosazovat drahá bezpečnostní politika. A nemusí to být jen přímo o penězích, stačí, když ani vlastní zaměstnanci nedostanou od vedení prostor k zabezpečení, "holt není čas" slýchávám často.

Řešení může přinést například vládní supervize a pomoc. Britské GCHQ a MI5 budou nyní nabízet konzultace pro 350 největších britských firem. Ty by nakonec měly vyústit v audity zabezpečení infrastruktury a přispět k posílení pozice na trhu díky připravenosti čelit kyberútoku. "Tento Cyber Governance Healh Check poskytne zdarma a disktrétně sérii výsledků a porovnání vůči svým konkurentům, což pomůže obohatit diskuzi ohledně zranitelností mezi firmou a externími auditory," říká vyjádření.

Program by měl být spuštěn začátkem září 2013. Třeba se něčeho podobného dočkáme i u nás.

Novinky a Události

Začala bezpečnostní konference BlackHat, letos bez Barnabyho

V roce 2010 si vysloužil australský hacker Barnaby Jack nesmrtelnou slávu svou demonstrací jackpottingu klasických bankomatů v Las Vegas. Přímo na pódiu během své prezentace na BlackHat 2010 příměl obě zařízení k "vyplivnutí" desítek bankovek hotovosti díky objevené zranitelnosti v autentikačním mechanizmu a samotném softwaru automatu.

Pak se však opřel do vyšší ligy - lékařských přístrojů. Během své práce v McAfee se podílel na objevu chyby v návrhu inzulínových pump firmy Medtronic na konci 2011. V únoru 2012 se mu podařilo vyrobit zařízení, které na vzdálenost 100 metrů načte sériové číslo nutné k spuštění vzdáleného útoku a provedl testovací a potenciálně smrtící vypuštění celé kapsle inzulínu do figuríny.

V poslední době přeřadil na kardiostimulátory, tedy na jejich vzdálenou kontrolu. Údajně to není problém a šikovný hacker může na pár metrů člověka silným šokem zabít. Všechno se schylovalo k ostře sledované prezentaci na letošním BlackHatu, kde měl svůj výzkum odhalit. Barnaby Jack však dva dny před oficiálním začátkem konference 25. 7. záhadně zemřel ve svém bytě v San Franciscu ve věku 35 let. Policie zatím nezveřejnila příčinu smrti, ale podle Reuters prý vyloučila vraždu.

Hackerská komunita těžce nese tuto ztrátu a organizátoři nechají na vzniklém volném místě v programu prostor pro uctění památky tohoto výjimečného génia. "Ztracen, ale nikdy zapomenut náš drahý pirát Barnaby Jack zesnul," komentuje tragickou událost aktuální zaměstnavatel Barnabyho firma IOActive.

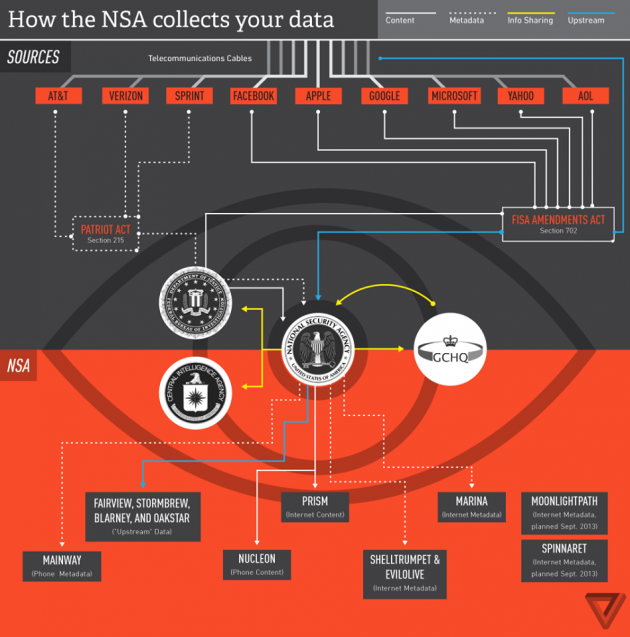

Na konferenci vystoupí již tuto středu 31. 7. generál Keith Alexander (šéf NSA), který pronese pravděpodobně ostře sledovanou řeč ohledně vládního programu PRISM, který vzbudil celosvětovou vlnu kontroverze.

Během týdne budeme sledovat jak BlackHat, tak nadcházející DefCon a podělíme se o zajímavosti.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.