CDR SecUpdate 28 - Léto bude horké - díky Snowdenovi to mezi hackery a federály vře

Chyby v softwaru

Android Master Key zranitelnost

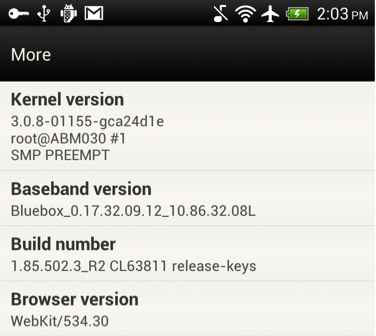

Týká se: všech neaktualizovaných verzí Androidu od verze 1.6

Bezpečnostní firma Bluebox zveřejnila informace o zranitelnosti v mobilním operačním systému Android, která umožňuje hackerům měnit kód balíčku aplikace (APK), aniž by došlo k porušení kryptografického podpisu aplikace. To představuje velké bezpečnostní riziko - jakákoliv nebezpečná aplikace může být "přilepena" k legitimní a ochranné mechanismy přesto vyhodnotí výsledný balíček jako nezávadný. Chyba se týká 99 % všech androidích zařízení, kterých je téměř 900 miliónů.

Riziko zneužití této chyby je obrovské. Je to, jako by se někdo namaskoval a vydával se za vás a ani vy samotní byste vizuálně nepoznali rozdíl. A doktorů se skalpelem, kteří uvnitř těla odhalí vetřelce, je po čertech málo.

Na Google Play se tak mohou začít objevovat validně podepsané aplikace obsahující trojské koně, klienty botnetů a další malware. To ale není všechno - pokud se útočníkům podaří podvrhnout aktualizace originálního softwaru od výrobce, který má většinou nejvyšší práva systému, zařízení se pod kontrolu útočníka dostává kompletně. Záleží jen na jeho hravosti, jak toho následně využije - posílání placených sms, odposlouchávání hovorů, využívání fotoaparátu, sběr hesel a přihlašovacích údajů k firemní VPN, cokoliv. A že nástroje, které přesně tohle umí, na internetu jsou, stačí je jen stáhnout, případně si něco malého připlatit.

Paradoxně jsou na tom teď lépe lidé s "rootem" zařízení, kteří mohou vesele aktualizovat např. Cyanogen, zatímco ostatní čekají na OEM aktualizace Androidu, které poskytnou operátoři.

Více se dozvíme na konferenci BlackHat

Al Sutton na svém G+ profilu poodhalil pár detailů, které nám mohou pomoci pochopit funkcionalitu problému:

"Při kontrole podpisu PackageParser zavolá metodu loadCertificates, která použije metodu getInputStream. [...] getInputStream patří ZipFile, zajišťuje vyhledávání relevantních záznamů v Mapě (Map). Mapa vám ukáže pouze jeden objekt pro daný klíč, takže pokud máte v zip souboru dva záznamy se stejným jménem a provedete hledání podle jména, vrátí vám pouze jeden. Mapa je konstruována jako součást cyklu, takže můžete vydedukovat, který záznam bude vracet. Takže můžete vytvořit zip soubor, kde verifikovatelný záznam dostane getInputStream a druhý s nebezpečným kódem skončí na zařízení."

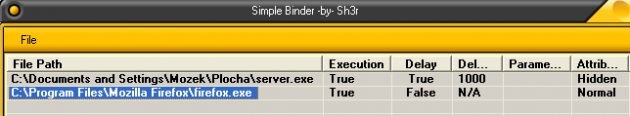

Pau Oliva publikoval na github proof-of-concept kód, který by mohl fungovat (osobně zatím netestováno). Funkcí se využití této díry podobá tzv. slučovačům (binders), které hackeři často využívají i na desktopových systémech. Takové programy dokáží sloučit dvě binárky do jedné (například instalačku Firefoxu + server nástroje pro vzdálenou správu - trojana). Pokud spustíte výsledný balík, spustí se obě binárky (v tomto konkrétním softwaru je možné nastavit zpoždění i atributy). Antiviry v takových případech většinou vyhodnotí balík jako např. Win32/Packer.

Další informace a hlavně detaily ohledně této zranitelnosti plánují výzkumníci z Bluebox Security zveřejnit na letošní konferenci BlackHat (viz níže).

Bluebox Security zveřejnila na svém blogu také chytrou aplikaci, která odhalí neaktualizovanou verzi Androidu, zkontroluje nastavení non-google market instalací a oskenuje systém na přítomnost nebezpečné aplikace. Stáhnout si jí můžete zdarma z Google Play.

Novinky a Události

Blíží se DefCon, organizátoři radí federální agentům ať raději zůstanou doma

Nějvětší a nejprestižnější hackerská konference na světě - to je DefCon. Již 21 let se snaží sdružit technologické špičky k diskuzi nad nejžhavějšími tématy InfoSec. Je běžné, že se koncem července do Las Vegas sjedou jak samostatní hackeři z celého světa, tak zástupci soukormého sektoru firemního prostředí. Nechybí ani inkognito agenti federálních amerických úřadů a dalších vládních orgánů nejen z USA. Minulý rok přijel dokonce čtyřhvězdičkový generál a šéf NSA Keith Alexander.

Právě Alexander mluvil o roli federálních služeb a za svůj projev si vysloužil skromný aplaus. Když došlo na otázky z publika, odpovídal mimo jiné na otázku vládního šmírování, což rozhodně odmítl. "Lidé, kteří říkají, že něco takového děláme, by se měli nad sebou zamyslet," řekl. "Je to absolutní nesmysl."

Jenže karta se obrátila a generál se nám dostal do prekérní situace. Snowden podal důkazy o tom, že přímo Alexandrova NSA špehuje svět, a pokud se zarytý odpůrce vládního šmírování podívá zpětně na vystoupení šéfa NSA, minimálně se mu z těch jasných lží zvedne tlak.

Řeknete si, že se teď může bát vystrčit nos ze svého příbytku, ale realita je jiná. Generál Keith Alexander vystoupí na trochu menší, nicméně srovnatelně prestižní konferenci BlackHat také v Las Vegas a to jen pár hodin před začátkem DefConu. Jeho řeč se tak rázem stává jedním z taháků dnešního ročníku BlackHat, která má mimochodem stejného zakladatele jako DefCon. Sebevědomí a suverenitu šéfovi NSA tedy může leckdo závidět, rozhodně bych však nechtěl být na jeho pozici na pódiu.

O kontroverzi nebude letos ve Vegas nouze, organizátor DefConu Jeff Moss díky stoupajícímu napětí v kauze Snowden raději poprosil federální agenty, aby si vzali tento rok volno:

"Po dvě dekády byl DEFCON otevřené místo hackerské kultury, místo, kde se profesionálové, hackeři, akademici a federálové setkávali, sdíleli své nápady a relaxovali na neutrálním teritoriu. Naše komunita je založena v duchu otevřenosti, potvrzené důvěry a vzájemného respektu.

Pokud se zamyslíme nad přátelením se s federály, objevy poslední doby mnohé z naší komunity zneklidnily. Proto si myslím, že by bylo nejlepší pro všechny zúčastněné, aby si dali federálové "pauzu" a nechodili na tento ročník DEFCONu."

Moss vzpomíná, že je na první ročník pozval, protože věděl, že by stejně přišli. Prý slušně odmítli a přišli v utajení, od té doby chodí na každý ročník.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.

Minulé díly CDR Security Update

Díly CDR Security Update SPECIÁL

Diskuse ke článku CDR SecUpdate 28 - Léto bude horké - díky Snowdenovi to mezi hackery a federály vře