CDR SecUpdate 42 - Java dostává opravy 51 kritických děr | Apple iMessage před hackery nevydržel

Chyby v softwaru

Java dostala záplatu na 51 nebezpečných děr

Týká se: Java SE 7

Nebývalé velké záplaty se dočkala Java SE 7, když Oracle během minulého týdne publikoval kritický patch opravující chyby v této platformě. Celých 50 chyb v tomto softwaru, který se týká i domácích uživatelů, je potenciálně zneužitelných hackery vzdáleně. Aktualizace jsou dostupné pro verze Javy na Linuxu, Solarisu, Windows i OS X.

Podle CNetu se právě Apple snaží donutit uživatele, aby používali Oraclovskou verzi runtime prostředí, a to zejména pro webové služby. Podle oficiální Apple dokumentace - pokud si nainstalujete na OS X tento nový patch, automaticky se odinstaluje zásuvný modul Javy do prohlížeče. Když pak přejdete na webovou stránku vyžadující Javu, na místě Java prvku se objeví známý šedivý box a po kliknutí na něj se nainstaluje oficiální oraclovská verze Java plug-inu do prohlížeče.

Apple před časem totiž usoudilo, že nemá smysl vyvíjet vlastní zásuvné moduly pro Javu a tak pomalu předává žezlo Oraclu, který dokáže s nejnovějším softwarem aktualizovat chyby mnohem rychleji. Uvidíme, jak to bude do budoucna s kompatibilitou, a rozhodně neříkám, že Oracle je nějak bezpečnější firma než Apple, ale obecně to je díky rychlosti nejspíš výhodnější alternativa, také vzhledem ke zvýšené pozornosti hackerů upřené na platformu Java v poslední době.

Kuchařka: Jak uvařit bezpečnou Javu?

Připravíme si: Java 7 Update 45, prohlížeč internetu a nůžky

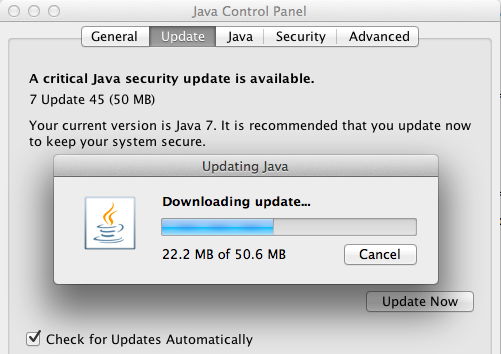

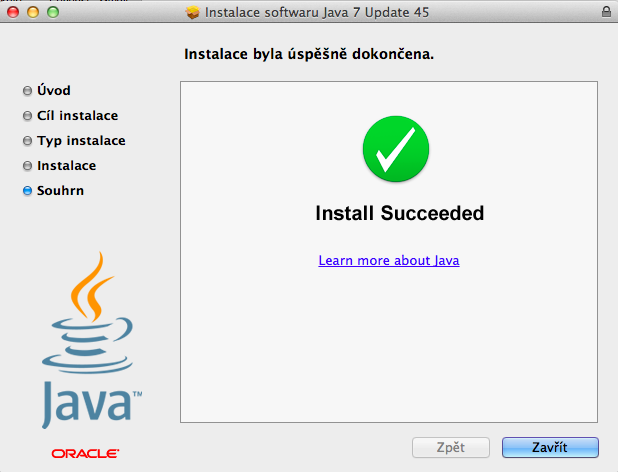

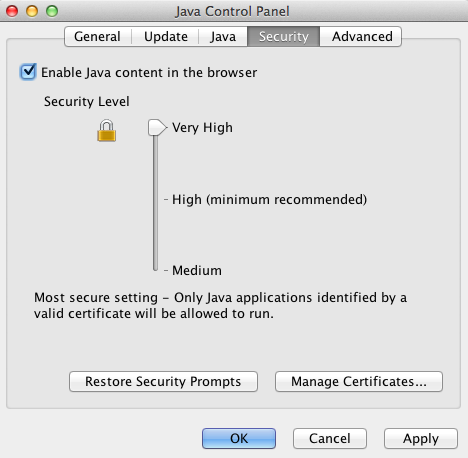

Stáhněte nejnovější Javu z odkazu výše a nechte odkapat. Vařte instalaci Javy asi 2 minuty, až bude úspěšně zpracovaná. Pokud nijak netoužíte používat Javu během prohlížení internetu, odstřihněte ji raději od prohlížeče - přes Java Control Panel v Ovládacích panelech.

Tip šéfkuchaře: Pokud nechcete Javu stříhat, doporučujeme používat click-to-play možnost prohlížeče, který se vás následně zeptá před spuštěním appletu. Případně můžete využít prohlížeče dva - jeden na brouzdání a práci a druhý pouze pro Javu.

Pokud nepotřebujete, raději Javu nepoužívejte vůbec (někdy není dobrá na zažívání). Jakou verzi Javy používáte, můžete zjistit na webu Oracle. Případně se můžete podívat na web rapid7, kde vám přímo ukážou, jaký exploit z Metasploitu by na vás hacker úspěšně použil ;)

Novinky

Neprůstřelný systém Applu iMessage schytal kulku

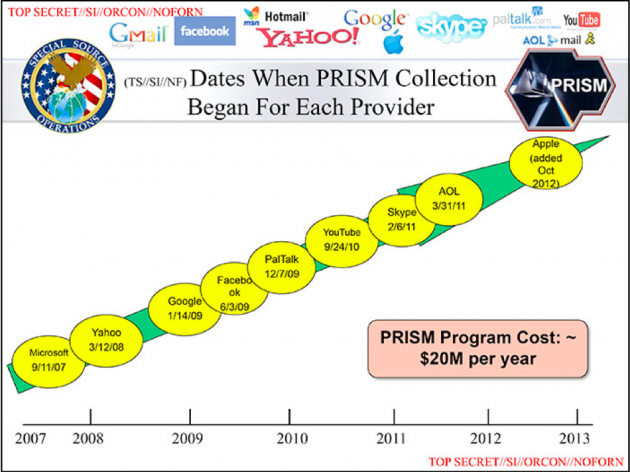

Kauza NSA Snowden rozbouřila vody kdejaké IT firmy. Dopady cítí zejména internetové služby zaměřené na bezpečnost komunikace. Nejste ve výhodné situaci, když přes vás komunikoval Snowden s novináři, může se totiž stát, že vás jednoho dne navštíví několik černých aut s pány v černých oblecích a černých brýlích a najednou máte dosti černou i budoucnost. Jsou však i vychytralci, kteří se rozhodli situace využít (překvapuje mě, že jsme toho víc nevyužili my Češi):

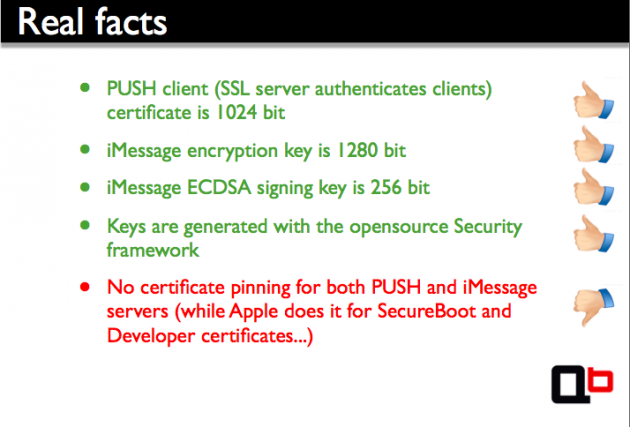

Apple se k situaci postavil stylem sobě vlastním: "Poprvé jsme slyšeli o vládním programu "Prism", když se nás na něj zeptala média," říká oficiální prohlášení. "Od 1. prosince do 31. května Apple obdrželo okolo 4 000 a 5 000 požadavků od amerických orgánů na zákaznická data. Něco mezi 9 000 a 10 000 účtů a zařízení bylo určeno v těchto požadavcích od federálních, státních a lokálních autorit a požadavky se týkaly kriminálních vyšetřování i státní bezpečnosti." Apple pokračuje dalšími informacemi, a jak je soukromí uživatelů pro firmu prioritou. "Například konverzace na iMessage a FaceTime jsou chráněné end-to-end šifrováním, takže nikdo kromě odesílatele a příjemce je nemůže přečíst. Apple nemůže dešifrovat tato data."

Hackeři na konferenci Hack in the box v malajsijském Kuala Lumpuru měli však minulý týden ohledně iMessage jiný názor. Přítomným předvedli úspěšný man-in-the-middle útok na službu, který umožnil dokonce měnit obsah zpráv v reálném čase. Demonstrovaný útok údajně vyžaduje jednorázový fyzický přístup k zařízení a rozhodně se nejedná o nic jednoduchého.

Apple využívá k šifrování pokročilé algoritmy, problém je podle vývojáře iOS jailbreaků Cyrila Cattiauxe ve způsobu nakládání s veřejnými klíči používanými k (de)šifrování komunikace, které má pod palcem Apple: "Největší problém je, že nevíte, jestli ten veřejný klíč, který používáte k šifrování zprávy, je opravdu ten klíč vašeho příjemce a ne například nějakého týpka z Applu." Podle Cattiauxe by bylo řešení uchovávat klíče v šifrované databázi přímo na zařízení.

Výzkumníci představili i řešení v podobě aplikace iMITM Protect, kterou můžete najít na GitHubu ke stažení. Detailní popis včetně prezentace [PDF] najdete na webu firmy Quarkslab.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.

Minulé díly CDR Security Update

-

Hackeři se srocují a před volbami oťukávají politické weby, co se chystá?

-

Chirurgicky přesné útoky - dojde ke změně pohledu na IT bezpečnost?