SecUpdate: Máte v batohu MacBook a v kapse Samsung? Tak to hodně štěstí!

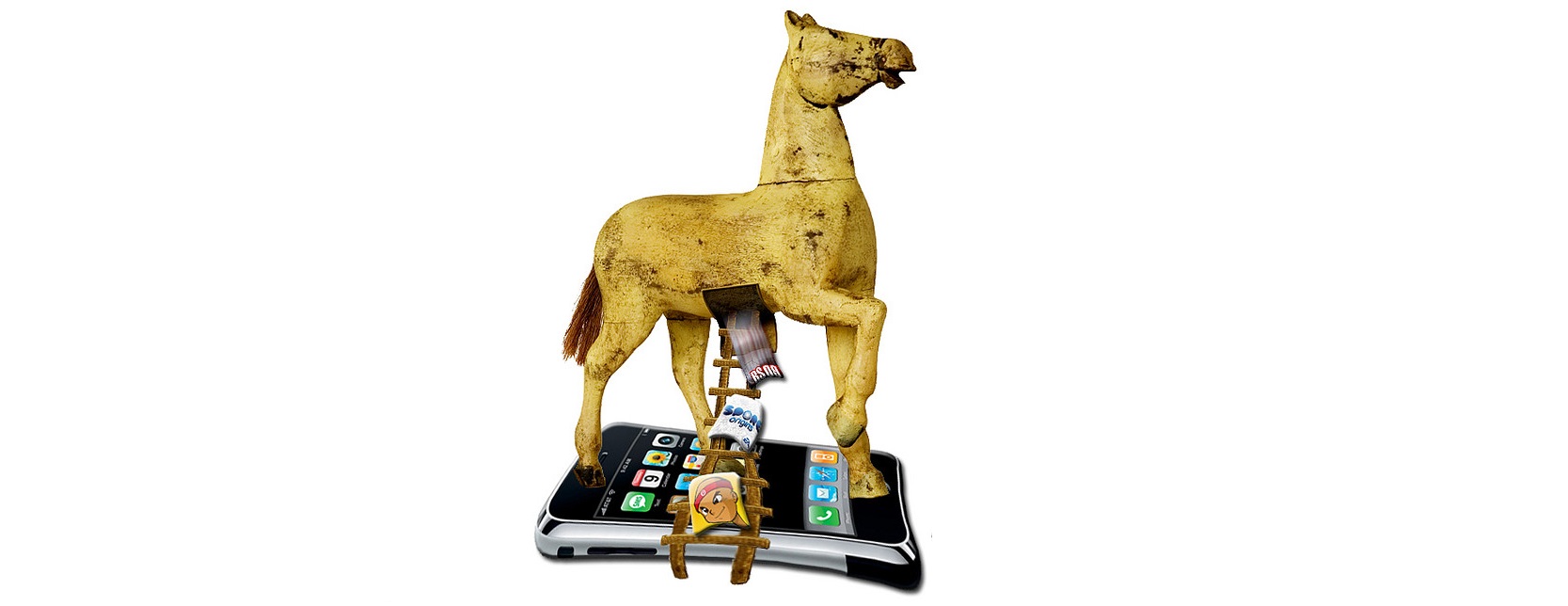

Bezpečnostní analytici našli problém ohrožující přes 600 miliónů telefonů Samsung řady S. Ten se nachází v klávesnici SwiftKey, která je na zařízeních značky Samsung předinstalována. Není ji možné odinstalovat a chyba je zneužitelná, i pokud klávesnice v systému není nastavena jako výchozí.

Potenciální místo pro útok se útočníkovi otevírá ve chvíli, kdy si klávesnice SwiftKey stahuje nové jazyky nebo aktualizuje ty stávající. Aktualizace je přenášena přes nezabezpečené HTTP spojení a není nijak kontrolována pravost staženého souboru. Útočník v pozici man-in-the-middle může libovolně upravit soubor a dostat tak do telefonu svůj kód. Další možnost útoku je vytvoření WiFi sítě, ve které budou telefony připojených obětí směřovány na upravenou verzi updatu obsahující útočný kód.

Vzhledem k tomu, že stažený soubor je zpracováván procesem se systémovým oprávněním, dostane se útočník v podstatě kamkoli. Může bez povšimnutí uživatele instalovat vlastní škodlivé aplikace, odposlouchávat komunikaci, krást citlivá data, získávat informace o poloze, data z kamery, mikrofonu, GPS atd.

Výzkumníci ke zranitelnosti zveřejnili i ukázkový kód na GitHubu a video s předvedením zneužití chyby při upgradu dat klávesnice.

Zneužití zranitelné klávesnice na telefonech Samsung

Odinstalace nepomůže, musíte si počkat na aktualizace firmwaru

SwiftKey informovala na blogu, že její aplikace distribuované skrze obchody Google Play a Apple App Store nejsou zranitelností zasaženy. Problém vznikl jen ve způsobu, jakým jsou její technologie pro predikci slov integrovány do zařízení Samsung. Majitelům zasažených telefonů Samsung nepomůže instalace nové klávesnice SwiftKey, protože ta problémová je součástí systému a nepodaří se jim jí odinstalovat. Pomoc jim ale nabízí společnost Skycure, jejíž řešení pro mobilní bezpečnost dokáže zneužití zranitelné klávesnice detekovat a zabránit mu. Na obraně proti útokům pracuje i Samsung – připravuje aktualizace pro bezpečnostní systém KNOX a nové verze firmwaru.

TrendLabs na blogu zveřejnili návod, jak se zranitelnosti do vydání aktualizace bránit. Prvním krokem je instalace jiné klávesnice, kterou bude uživatel používat jako výchozí. To ale nestačí! Dále je potřeba vynutit vypnutí systémové klávesnice. To zabrání kontrole updatů, ale pouze do doby, než dojde k restartu telefonu. Pro úplnou obranu je tedy nutné po každém zapnutí telefonu znovu systémovou klávesnici vypnout.

Vynucení vypnutí systémové klávesnice

Chcete ukrást heslo z Apple zařízení? XARA ví jak na to!

Možná vám zkazíme iluze, ale XARA není hacker něžného pohlaví. Jedná se o název nově nalezených útoků na MAC OS X a iOS, který ve svém výzkumu používali analytici z Indiana University, Peking University a Georgia Institute of Technology. Ti na zmíněných operačních systémech demonstrovali krádeže hesel a dalších citlivých dat z různých programů. Podařilo se jim například ukrást hesla do emailů nebo do internetového bankovnictví, které byly uložené v Google Chrome. Jak se jim to povedlo?

Standardně jsou aplikace v systémech separované, což je chrání proti škodlivým aplikacím a malwaru. Výzkumníkům se ale podařilo vyvinout testovací aplikaci, která prošla kontrolou Apple App Store, a přitom po instalaci dokáže systémová omezení obejít.

Pomohly jim k tomu závažné bezpečnostní problémy v hlavním mechanizmu pro sdílení zdrojů mezi aplikacemi (Keychain) i v komunikačních kanálech (WebSocket a Scheme). Ty jsou nedostatečně zabezpečeny jak ze strany systému, tak ze strany programů, což umožňuje škodlivým aplikacím krást citlivá uživatelská data těch ostatních. Další problém našli také v sandboxu. Jeho zneužití umožní škodlivé aplikaci opustit svůj sandbox a získat plný přístup k adresářům ostatních aplikací.

Autoři zveřejnili videa, jak je díky těmto objevům a jejich testovací útočné aplikaci možné ukrást bezpečnostní tokeny a heslo do iCloudu, emailu i sociálních sítí, a také přihlašovací údaje do Gmailu a do internetových bankovnictví z Google Chrome. Aplikace také dokázala shromáždit soukromé poznámky a kontakty z Evernote, hesla spravovaná manažerem 1Password a fotky z aplikace WeChat.

Předvedení krádeže hesel z Google Chrome

Experti analyzovali celkem 1812 aplikací na OS X a iOS a za zranitelné vůči XARA útokům označili více než 86 % z nich. I přesto, že výzkumníci oznámili problémy Applu již v říjnu 2014, stále je možné některé z útoků provést.

Manažer hesel LastPass byl cílem útoku, hesla ale zůstala v bezpečí!

Již minulý pátek zaznamenali u LastPass podezřelou síťovou aktivitu. Ta byla zablokována a vyšetřování ukázalo, že se útočníci nedostali k šifrovaným heslům uživatelů a ani se nepřihlásili k žádnému uživatelskému účtu.

Útočníkům se ale podařilo získat emailové adresy uživatelů, nápovědy pro hesla, sůl (náhodné řetězce přidávané k heslům) a autentizační hashe, tedy hashe uživatelských hesel k službě samotné. Vzhledem k použitému hashování je téměř nemožné ukradené hashe dešifrovat. Hesla jsou kromě základního hashování a solení na straně klienta ještě 100 000 krát prohnána hashovacím cyklem na straně serveru. LastPass nicméně vyzývá své uživatele ke změně hlavního hesla. Při přihlášení z nových zařízení nebo IP adres bude uživatele také čekat emailové ověření.

Uživatelé si nemusí měnit hesla pro různé služby, která mají v LastPass uloženy. Společnost ale doporučuje aktivaci vícefaktorové autentizace těm, kteří ji zatím nevyužívali.

Nebezpečí jménem Stegoloader číhá uvnitř obrázku

Tvůrci malwaru hledají nejrůznější způsoby, jak svůj produkt ochránit a skrýt před antivirovými nástroji a bezpečnostními výzkumníky. Není tomu jinak ani u malwaru Stegoloader, který ke skrytí svého kódu používá steganografii.

Jak odhalila analýza společnosti Dell SecureWorks, Stegoloader svůj kód ukrývá v obrázku a k jeho extrakci a spuštění dojde až po provedení několika ověření, že je skutečně na počítači oběti. Je mezi nimi například kontrola pohybu myši nebo ověření spuštěných procesů, mezi kterými malware hledá bezpečnostní programy a nástroje pro reverzní inženýrství.

Podle Dellu není Stegoloader šířen pomocí exploitů nebo phishingovými emaily. Nejpravděpodobnější způsob šíření je, stejně jako u jeho minulé verze, stažením malwaru spolu s nelegálními programy ze stránek třetích stran.

Starší verze Stegoloaderu byla šířena jako součást keygenu

Kód malwaru je šifrovaný RC4 algoritmem a uložený spolu s klíčem v PNG obrázku. Podle výzkumníků se obrázek a ani dešifrovaný kód neukládají na disk. Malware přežívá v paměti, díky čemuž je ho obtížné nalézt pomocí tradiční analýzy dat na disku. Hlavním účelem Stegoloaderu je získání systémových informací a následně nasazení dalších modulů, které dokáží zpřístupnit poslední otevřené dokumenty, vypsat nainstalované programy, ukrást historii z webového prohlížeče a nainstalovat malware Pony pro krádeže hesel.

Útočníci měli u Drupalu dveře otevřené

Drupal vydal několik kritických záplat. Nejzávažnější z opravených zranitelností se nacházela v modulu pro OpenID, který uživatelům nabízí možnost přihlásit se pomocí OpenID protokolu. Tato chyba umožňovala vzdálenému útočníkovi získat přístup k jakémukoli účtu na stránce, včetně administrátorského. Vydané opravy se týkají CMS Drupal ve verzích 6 a 7, které by uživatelé měli aktualizovat na nejnovější verze (6.36 a 7.38).

Další zprávy ze světa IT bezpečnosti v bodech:

- Plugin Yoast pro WordPress v poslední verzi opravuje více než 2 roky známou XSS zranitelnost

- Google rozšiřuje bug bounty program, bude odměňovat za nalezení chyb na Androidu

- LinkedIn informoval o svém privátním bug bounty programu

- Problémy s šifrováním u SAPu vystavují organizace riziku

- Wikileaks ve čtvrtek zveřejnila přes čtvrt milionu nových souborů z hacku Sony Pictures