CDR SecUpdate 26 - funkce jako z akčního filmu: RCS umí vzdáleně ovládat telefon

Chyby v softwaru

Android 4.3 a všechny nižší verze obsahují kritickou zranitelnost

týká se verzí: Android 4.3 a nižší

Chyba vzdáleného spuštění kódu je přítomná na všech verzích mobilního operačního systému od Googlu kromě aktuálně verze 4.4 KitKat (a nejspíš i developer preview 5.0). Objevem se blýskli analytici bezpečnostní skupiny IBM, kteří na problém narazili již před devíti měsíci. Až do minulého týdne dali Googlu čas na záplaty, nyní jsou však karty na stole a i když podle IBM neexistoval žádný aktuální exploit, můžeme se jich dočkat velmi brzy.

Díky roztříštěnosti verzí platformy používá Android 4.4 pouze 13,6 % uživatelů Androidu, velká většina je tak napadnutelná. Zranitelnost umožňuje vzdáleně převzít kompletní kontrolu nad systémem včetně přístupu k citlivým informacím.

Novinky

Systém RCS kupují vlády po světě - umí úplně ovládnout telefon

Do médií se znovu dostává italská firma Hacking Team, kterou známe z analýz firmy Kaspersky Lab publikovaných v dubnu 2013. Původní výzkum popisuje sofistikovaný malware na objednávku distribuovaný mimo jiné vládním organizacím po světě.

Celý balík nese označení Remote Control System a zahrnuje jak desktopové trojské koně, tak chytrý software do mobilních telefonů s Androidem, iOS, Windows Phone, BlackBerry i Symbian. Apple alternativa vyžaduje jailbreak telefonu, což zprostředkuje integrovaný nástroje Evasi0n.

“Bylo všeobecně známé, že produkty Hacking Teamu zahrnují také mobilní malware. Ale objevovaly se velmi zřídka. Konkrétně verze pro iOS a Android dosud nikdo neidentifikoval a v celém příběhu tvořily slepé místo,” říkají experti Kaspersky Lab na svém blogu. Svůj výzkum nedávno prezentovali v Londýně společně s firmou Citizen Lab.

Infekce probíhá buď přes USB připojení, SD kartu nebo je instalována vzdáleně přes útoky spear phishing, exploit kity, drive-by stahování nebo injekci dat do síťového provozu. Po instalaci na systému může software kontrolovat síťová připojení, krást data, odchytávat SMS/MMS, streamovat zvuk z mikrofonu v reálném čase nebo skrytě zapnout kameru na smartphonu.

Produkty jsou podle všeho velmi oblíbené, celá infrastruktura čítá 326 serverů pro ovládání systémů, servery pak našli analytici Kaspersky ve 40 zemích. Celkem má Hacking Team údajně několik desítek klientů na šesti kontinentech.

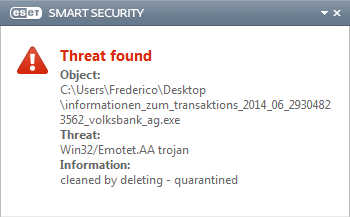

Malware EMOTET umí sniffovat komunikaci v síti

Chytré trojské koně, které cílí na klienty bank, stále fungují - a to již uběhlo hodně vody od krádeží gigantických rozměrů během kauzy Eurograbber. Klíčová funkcionalita malwaru je zejména infekce mobilního telefonu, kam se odesílá potvrzovací SMS. Další z programátorského hlediska velmi složitá část je útok tzv. man-in-the-browser, který dokáže pozměnit informace prezentované uživateli.

Hackerům však neuškodí občas inovovat a zainvestovat čas a peníze do nové funkcionality malwaru. Jak informuje Trend Micro, čerstvě objevený software dokáže analyzovat síťový provoz a na základě výsledků infikovat další systémy. To obstará vlastní .DLL knihovna, která navíc na základě URL prezentuje uživateli “správně podvržená” data.

Tento malware přezdívaný EMOTET je schopný také prosazovat komunikaci pomocí nezabezpečeného HTTP, z čehož těží výše zmiňovaný integrovaný “sniffer”. Dále šifruje ukradená data a ukládá je do záznamů v registrech, což opět přispívá ke složitější detekci.

EMOTET řádí v regionu EMEA, zejména v Evropě, nejvíce zasažená země je podle Trend Micro sousední Německo. O kauze informoval v rubrice aktuálně také český CSIRT.

Heslo na oficiální WiFi šampionátu v Brazílii zveřejnili na internetu

Na závěr bezpečnostní kuriozitka týkající se právě probíhajícího mistrovství světa ve fotbale v Brazílii. IT security na šampionátu má na starosti izraelská firma RISCO, která spravuje mimo jiné stovky CCTV kamer monitorujících například Pantanal arénu v městě Cuiabá. Minulý týden se objevila na internetu fotografie šéfa mezinárodní spolupráce federální policie Luize Cravo Dorea, který stojí v operační místnosti před obří obrazovkou. Na ní se však nachází mimo loga šampionátu také SSID a heslo k systémové Wi-Fi.

Je ve finále jedno, jestli něco tento únik dat mohl způsobit (na diskuzních fórech se hned začaly řešit scénáře man-in-the-middle útoků na firemní síť), ale každopádně to na RISCO, potažmo na IT oddělení šampionátu vrhá špatné světlo. Možná byl jen nějaký návštěvník příliš aktivní nad rámec návštěvy centra a snímek ukořistil mimo plán pořadatelů.