CDR SecUpdate za 37. týden – Zveřejnění Apple dat – FBI za to nemůže, největší webová hrozba v nové verzi

Vítejte u CDR bezpečnostní aktualizace pro 17. 9. Svět se dozvěděl další informace o údajném úniku Apple dat z FBI notebooku. Vypadá to, že FBI za nic nemůže a na scéně se objevil třetí zdroj, čtěte Události níže v článku. Jako černá díra se chová největší webová hrozba v nové verzi. Androidí uživatelé by si měli dát pozor na neaktualizovaný systém, více se dozvíte v Novinkách.

Chyby v softwaru

Adobe Flash Player zranitelnost

Týká se verzí: nižší, než 11.3.300.271 na Windows a Mac OS X a nižší, než 11.2.202.238 na Linuxu

Blíže nespecifikovaná zranitelnost v Adobe Flash Playeru (přes který můžete např. sledovat videa na YouTube) umožňuje vzdáleným útočníkům spustit libovolný kód na systému nebo způsobit pád aplikace a odepření služby. To vše přes speciálně upravený SWF obsah například ve Wordu, jak se stalo v dubnu 2012.

Doporučujeme bezodkladnou aktualizaci Adobe Flash Player. Pokud nechcete aktualizacemi Flashe ztrácet čas a nervy, stačí povolit při instalaci automatickou aktualizaci.

Události

Realita o zveřejněných Apple datech – FBI za to nemůže

Během minulého týdne se objevily nové skutečnosti ohledně zveřejnění zákazníckých dat o mobilních zařízeních od firmy Apple. Jak jsem zmiňoval v minulém díle, hackeři na Pastebin zveřejnili odkazy ke stažení souboru s identifikátory a jmény iPodů, iPhonů a iPadů, jejichž součet se měl vyšplhat na číslo 1 000 001. Skupina hlásící se k hnutí #AntiSec také obhajovala, že data jsou z notebooku příslušníka FBI.

Nové světlo na případ vrhl jistý David Schuetz, který dostupná data zanalyzoval. Mimo jiné také zjistil, že v datech je 15 000 duplikátních záznamů, nejedná se tedy o žádný přesný počet 1 000 001 zařízení, jak hlásala pochybná hackerská skupina na Pstebinu. Během práce upoutal jeho pozornost fakt, že zhruba v názvu zařízení se opakoval řetězec BlueToad a dokonce se zde objevila jména zaměstnanců společnosti BlueToad se sídlem v USA. Tato společnost prodává řešení pro digitální obsah a mimo jiné také vyvíjí Apple iOS aplikace.

Brzy po kontaktování vedení společnosti problém odhalilo a výkonný ředitel Paul DeHart se veřejně vyjádřil a omluvil na blogu firmy. Ujistil také internetový svět, že firma nikdy nesbírala a neukládala vysoce citlivé osobní informace jako čísla kreditních karet a zdravotnické informace.

Podle vedení firmy BlueToad bylo uchovávání identifikátorů UDID průmyslovým standardem. Apple prý před několika měsíci změnil přístup a nyní již nevyžaduje reportování identifikátorů. BlueToad také prý neuchovávala z posledních měsíců přijatá data ze zastaralých verzí iOS aplikací. Z toho vyplývá, že identifikátory byly nejspíše staršího data.

Novinky

Pekelný Blackhole exploit kit ve verzi 2.0

Na ruských diskuzních fórech se objevily informace o nové verzi rozhraní pro zneužívání chyb v systémech uživatelů zvané Blackhole exploit kit (viz Slovník zde). Podle studie Sophos je v současnosti tato do značné míry webová aplikace největší internetovou hrozbou. Pokud na takový nebezpečný web vstoupíte, systém útočníka oskenuje váš systém na potenciální zranitelnosti a pokud nějakou objeví, zneužije ji. Ukázku útoku s použitím exploitu můžete zhlédnout zde.

Novou verzi mohou zájemci kupovat a vystavovat na svých serverech za stejnou cenu jako u verze předchozí. Pronájem serveru s aplikací vás vyjde v přepočtu na 5 000 za týden. Nová verze umí generovat zkrácené odkazy, neobsahuje zastaralé kódy zneužívající zranitelnosti (exploity) a má rychlý systém globální integrace nových exploitů.

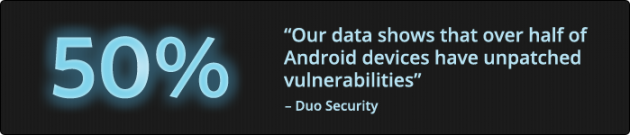

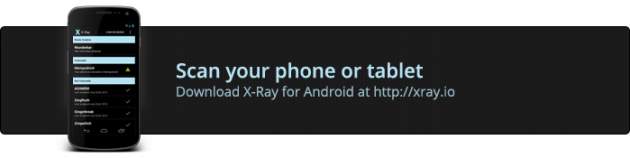

Každý druhý Android smartphone se dá zneužít

Firma Duo Security vyvíjí chytrou aplikaci pro Android s názvem X-Ray - www.xray.io, která dokáže oskenovat tento mobilní systém na přítomnost známých bezpečnostních děr. Pokud tyto chyby útočník zneužije, může převzít nad celým zařízením vzdálenou kontrolu.

"Protože jsou operátoři často velmi konzervativní ve vydávání aktualizací záplatujících chyby v platformě Android, uživatelé mobilních zařízení často zůstanou zranitelní na měsíce, někdy i roky."

Studie firmy založená na datech získaných z provozu aplikace ukazuje, že 50 % Androidů je zranitelných.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.