CDR SecUpdate 5 - Chrome dostává bič na adware, vyžene například Ask toolbar

Novinky a Události

Google Chrome si poradí s adwarem ze stažených programů

Když se řekne adware, často si lidé představí pochybné programy ze stránek s hambatým obsahem. On ale adware obsahuje třeba instalační modul Javy, je to ten nenáviděný Ask.com toolbar. Ať už Javě nebo jiným zdrojům adwaru se rozhodl Google ještě více znepříjemnit život novinkou ve svém prohlížeči Chrome - možnost vrácení nastavení do výchozího stavu.

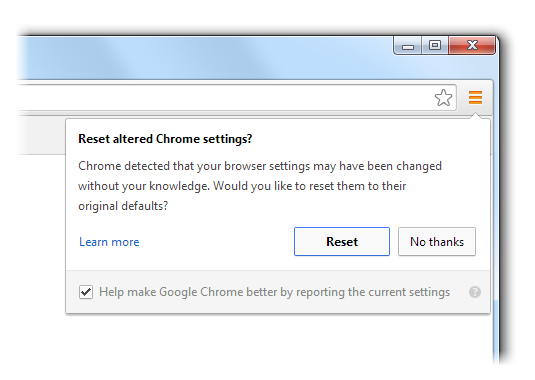

Tato funkcionalita ale není úplně nová, jen nemusela být vidět. Google ji implementoval v říjnu a tlačítko pro vrácení do továrního nastavení Chromu jste mohli najít v pokročilém nastavení prohlížeče. Komunita však ještě přitlačila na pilu a vice prezident inženýrství v Googlu Linus Upson minulý pátek ohlásil vylepšení. Když Chrome detekuje změnu nastavení, objeví se tlačítko ve formě vyskakovací bubliny při spuštění prohlížeče, které umožní jednoduše a rychle zažehnat problémy.

Když jste provedli změnu vědomě, můžete samozřejmě nechat vše tak, jak je. Obnovením do výchozího nastavení sice vypnete aktuálně používaná rozšíření, aplikace a témata, ale je možné je znovu zapnout přes Další nástroje -> rozšíření.

Yahoo čelí koordinovaným útokům na uživatele

Minulý čtvrtek padlo vyjádření firmy Yahoo, že firma resetuje hesla uživatelů Yahoo Mailu, jejichž účty byly kompromitovány během koordinovaného pokusu získat data uživatelů. Podle oficiálních vyjádření má firma důkazy o pokusech ukrást e-mailové adresy a jména ze složky Odeslané.

Na základě poznatků byl nejspíš seznam e-mailových adres postižených v útoku získán z databáze adres třetí strany. Údajně prý v Yahoo nemají důkazy, že by byla data opatřena přímo z jejich serverů. Podle vyšetřování útoku prý hackeři použili nebezpečný počítačový software, aby se dostali do účtů podle seznamu e-mailových adres.

Yahoo nyní kontaktuje uživatele buď přes e-mail nebo přes asociované telefonní číslo pomocí SMS o nutnosti resetovat heslo. Uživatelé také mají možnost využít dvoufázového ověření u přihlášení do svého účtu, aby dosáhli další vrstvy zabezpeční.

TIP: GMail tuto možnost obsahuje také.

Americký řetězec Target cílem útoku, údaje až o 110 miliónech zákaznících v ohrožení

Začátek února je ještě bohatší o další informace o obřím průniku v americkém řetězci supermarketů Target. Velká americká firma povolala do případu tajnou službu a nezávislou forenzní firmu. Podle dostupných informací útok proběhl těsně před Vánoci 2013 od 17. do 21. prosince.

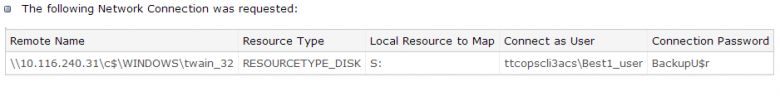

Ve stejný den, kdy investigativní novinář Brian Krebs publikoval informace o hlubokém průniku do sítě Target, útok potvrdila i samotná firma. Hackeři v síti údajně vytvořili command server a kradli data z kompromitovaných systémů prodejních klientů. Krebs uvádí, že malware cílený na systémy měl na tvrdo obsahoval jméno a heslo, které odpovídá softwaru Performance Assurance for Microsoft Servers od vývojáře BMC Software (jméno/heslo - Best1_user/BackupU$r).

Do příběhu se ještě zapojil Dell SecureWorks s reportem ohledně analýzy malwaru, který sdílel mezi svými zákazníky. Podle SecureWorks operovaly proti systémům Targetu dva kusy malwaru - jeden hackeři nahráli do sítě a odchytával čísla kreditních karet z paměti, druhý pak odesílal data útočníkům ven.

Podle Threatpostu jde report hlouběji do funkcionalit malwaru. Malware totiž používá zajímavou a již šest let starou techniku zvanou memory-scraping (nebo také RAM-scraping). Podle Dell SecureWorks by mohl mít malware původ v softwaru BlackPOS vyvíjeném člověkem pod nickem ree4 a prodávaném na černém trhu. Kód použitý proti Targetu by prý mohl obsahovat původní monitor paměti z BlackPOS.

Hackeři se do interní sítě firmy dostali pravděpodobně přes SQL injection útok a podle expertů museli mít k síti zprostředkovaný přístup již delší dobu, aby mohli nainstalovat na point-of-sale terminály malware.

Údajně unikly informace o kreditních kartách 40 miliónů zákazníků, ale vzápětí se zjistilo, že zmizely osobní informace o dalších 70 miliónech zákazníků. Celkem tedy potenciál krádeže identity až 110 miliónů lidí.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.

Minulé díly CDR Security Update

- Obama: v pozměněné formě budeme špehovat dál, jinak to nejde

NSA mohla předejít teroristickým útokům v září 2001, říkají bývalí zaměstnanci