CDR SecUpdate za 26. týden – Nadešel den, kdy zemřel vir Stuxnet a FBI pochytala 24 zlodějů kreditních karet

Vítám vás u pravidelného pondělního přehledu bezpečnostních zajímavostí CDR SecUpdate. Stuxnet obsahuje deaktivační kód, dále se již nešíří přes USB média. Příslušníci FBI dokončují operaci pro zadržení podvodníků s kreditními kartami, čtěte Události níže v článku.

Microsoft vydává aktualizaci Windows Update, vše by mělo proběhnout automaticky. Secunia uvedla na trh novou verzi svého Osobního Systémového Inspektora, čtěte Novinky.

Chyby v softwaru

Adobe Flash Player - četné zranitelnosti

Týká se verzí: nižší, než Adobe Flash Player 10.3.183.19

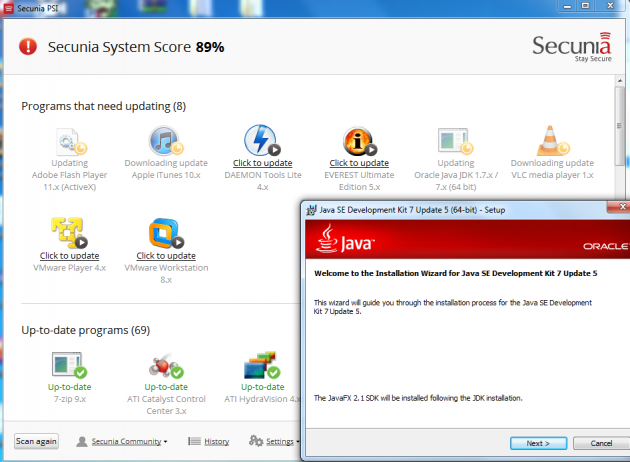

Byly zaznamenány další kódy, které zneužívají zranitelností v Adobe Flash Playeru (o CVE-2012-0779 jsme již tuším mluvili v jednom z dílů CDR SecUpdate). Mohou umožnit vzdálenému útočníkovi převzít plnou kontrolu nad systémem. Důrazně doporučujeme aktualizaci Flash Playeru na jeho nejnovější verzi 11.3.300.262 z webu Adobe a doporučujeme také zapnout automatické aktualizace Flashe (po instalaci aktualizace) nebo využít pro aktualizaci kupříkladu Secunia PSI (viz níže).

Novinky

Microsoft vydává update pro Windows Update ;-)

Pravděpodobně v souvislosti s nedávnými problémy s podepisováním certifikátů, které využíval červ Flame, se rozhodl Microsoft vydat aktualizaci Windows Update. Měla by stmelit infrastrukturu aktualizací a zesílit komunikační kanál. To vše za pomoci nového certifikátu určeného pouze k ochraně aktualizací putujících do klienta Windows Update. Pokud máte zapnuty automatické aktualizace, nemusíte se o nic starat, vše již ve vašem systému Windows pravděpodobně proběhlo.

Nová verze Secunia Personal System Inspector (PSI) 3.0

Vyšla nová verze oblíbeného programu Secunia PSI pro automatickou aktualizaci nainstalovaného softwaru ve Windows. Verze 3.0 obsahuje vylepšené uživatelské rozhraní, automatické updaty a možnost skenovat individuálně paměťová média.

Téměř každý týden informujeme o kritických chybách v softwaru. Pokud nemáte čas sledovat novinky a máte nainstalovaný software, který se automaticky neaktualizuje, vřele vám PSI doporučuji. Ušetří čas a zprostředkuje alespoň základní úroveň zabezpečení systému.

Po stažení softwaru ze stránek výrobce program nejprve zanalyzuje zastaralý software,…

…stáhne nezbytné aktualizace a nabídne jejich instalaci.

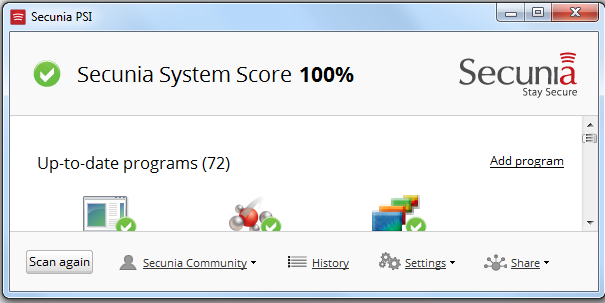

Po instalaci všech aktualizací program udělí systému skóre 100 %.

Události

Den, kdy zemřel Stuxnet

Společnost Kaspersky informovala o zajímavosti kódu červa Stuxnet (o kterém jsme se bavili v minulém díle CDR SecUpdate také v komentářích) ve svém článku The Day The Stuxnet Died. Kód evidentně obsahuje předem nastavenou komponentu, která deaktivuje mechanizmus využívající zranitelnosti typu .LNK pro šíření přes USB média. Jedná se o proměnnou, která má hodnotu "00 c0 45 4c 9c 51 cd 01", což odpovídá datu 24. 6. 2012.

Proč právě 24. června?

Antivirovým společnostem jsou známy 3 varianty Stuxnetu, které byly rozšířeny v různých vlnách mezi 23. červnem a 7. červencem 2009. Z toho vyplývá, že Stuxnet 24. června 2012 zhruba dovršil třetí rok svého "života".

Toto magické datum se objevuje i u příbuzného červa Duqu. V šifrované části jeho kódu je ukryt řetězec obsahující datum 24. 6. 1982. Kaspersky poukázal na událost z tohoto dne označovanou jako Speedbird 9 nebo Jakarta incident. Toho dne letěl osobní Boeing 747 z Heathrow do Aucklandu, když jej zasáhl popel z erupce sopky Galunggung. Došlo k selhání všech čtyř motorů a situace se stala kritickou. Se štěstím se podařilo posádce během klouzavého letu motory nahodit a nakonec bezpečně přistát. Předminulý týden v neděli uplynulo od incidentu přesně 30 let, proč se toto datum objevilo v kódu počítačového červa, je pro nás stále záhadou, která ve spojení s červy Duqu/Stuxnet/Flame nejspíš nebude poslední.

Příslušníci FBI zadrželi 24 zlodějů kreditních karet

FBI se povedl podle jejich slov největší zátah na překupníky s kradenými kreditními kartami (tato aktivita se označuje jako carding). Operace Card Shop začala již v roce 2010, kdy federální úřad vytvořil záměrně web Carderprofit.cc, který umožňoval diskuzi mezi překupníky (carders). Zástupci FBI se snažili nalákat na web zloděje a podvodníky, kteří obchodují s kreditními kartami, a fórum mělo těsně před uzavřením kolem 2 000 registrovaných uživatelů. Cíl FBI byl jako obvykle sběr informací a důkazů, zmiňoval jsem tento postup ve svém seriálu Hackeři z LulzSec.

FBI šla nejspíš po hackerské skupině UGNazi, kterou negativně hodnotí hacker The Jester na svém blogu. Jester dává skupině od 7. června 23 dnů "života" a jelikož jsou nyní pravděpodobně všichni zadrženi, mohl na tom mít také svůj podíl. Součástí akce bylo odstavení serveru Cardes.org.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.