CDR SecUpdate 50 - Kritický útok na SSL je znovu na scéně a nově ohrožuje i TLS

Poodle bug znovu útočí, prohlížeče reagují

Zneužitelná chyba v SSL 3.0 se opět dostává na scénu s novými vektory útoku. Poprvé hýbala světem letos v říjnu, kdy výzkumníci Googlu dali dohromady útok POODLE (Padding Oracle On Downgraded Legacy Encryption), který problém v SSL 3.0 zneužívá. Doporučovalo se v té době používat TLS a hlavně zakázat tzv. protocol downgrade, který mohl zneužívat útočník k explicitnímu nastavení zranitelného SSL 3.0. Začátkem prosince se však potvrdily obavy expertů, že pokud se dekódovací funkce z SSL 3.0 používá v TLS, útok POODLE bude fungovat i v rámci TLS spojení.

Co to znamená v praxi? Podle Adama Langleyho z Googlu, pokud útočník použije POODLE (v pozici man-in-the-middle), může po odeslání cca 256 požadavků na server přečíst 1 bajt plaintextu ze zranitelného SSL 3.0 spojení (nebo zranitelného TLS). Za každých 256*n requestů dostane n bajtů. “Hlavním cílem jsou webové prohlížeče, protože útočník musí ke spuštění útoku použít nebezpečný Javascript,” říká Ivan Ristic z internetové firmy Qualys, která je známá online skenovacími nástroji pro servery i klienty používající SSL.

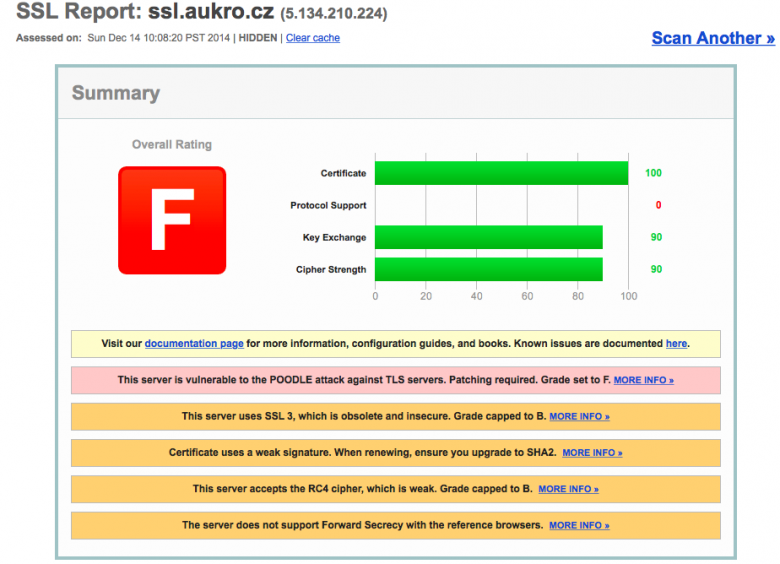

Právě Qualys dal dohromady web, na kterém si kdokoliv může otestovat bezpečnost svého serveru v rámci kauzy POODLE. Qualys tak reaguje na statistiku SSL Pulse, která říká, že cca 10 % serverů používajících SSL/TLS je zranitelných. Brian Krebs ve svém blogovém záznamu specifikuje největší americké banky, jejichž systémy nejsou na POODLE připravené - my jsme se rozhodli udělat náhodný rychlý průzkum na českém internetu:

- ssl.aukro.cz - vulnerable (F)

- ib.airbank.cz - vulnerable (F)

- ibs.internetbanka.cz - vulnerable (F)

- mojebanka.cz - not vulnerable (B)

- ib24.csob.cz - not vulnerable (B)

- ibs.rb.cz - not vulnerable (A-)

- servis24 - not vulnerable (B)

- unicreditbank.cz - not vulnerable (B)

- fio.cz - not vulnerable (B)

vulnerable = web je podle Qualys zranitelný vůči útoku POODLE (k 14. 12. 2014); not vulnerable = web není podle Qualys zranitelný vůči útoku POODLE (v závorce celková známka testu SSL; k 14. 12. 2014)

Většina testovaných bank již zareagovala aktualizací přijímaných protokolů, například internetové bankovnictví GE Money však podle našich testů přijímá jak nebezpečné SSL 3.0, tak TLS s nebezpečnou CBC cypher suite.

Největší internetové prohlížeče berou problémy SSL vážně, Google Chrome 39 zakazuje fallback na SSL 3.0 a Chrome 40 SSL 3.0 podle Langleyho odstraní úplně. Firefox 34 (vydaný 1. prosince) již SSL 3.0 odstranil. Zareagoval také Microsoft, ten umožňuje vypnout SSL 3.0 v Internet Exploreru 11, automaticky bude tato možnost zapnutá od 10. února 2015. Apple v nově vydaném Safari 8.0.2 zakázuje zranitelné CBC šifry, pokud se nepovede navázat připojení přes TLS.

Důrazně doporučujeme aktualizovat váš prohlížeč na nejnovější verzi.

Adam Langley dodává: “Je asi dobrý moment připomenout, že všechno nižší než TLS 1.2 s šiframi AEAD je kryptograficky prolomeno. […] Naštěstí podpora TLS 1.2 aktuálně přesáhne 50 % [všech serverů nabízejících SSL].”

Český startup myTalkey šifruje soubory a e-maily pomocí chytré klíčenky

Česká firma myTalkey slibuje hlavně jednoduchou a bezpečnou práci se soubory. Zákazník může využít dvojího typu služby - buď pouhé šifrování souborů na disku nebo šifrování souborů a e-mailů. V každém případě dostanete samotnou klíčenku (šifrovací USB token), která obsahuje váš soukromý/veřejný klíč a také vlastní výpočetní jednotku nutnou k šifrování dat. Druhá část řešení je zálohová “karta”, která představuje jediný přístupový bod k vašim datům při ztrátě klíčenky.

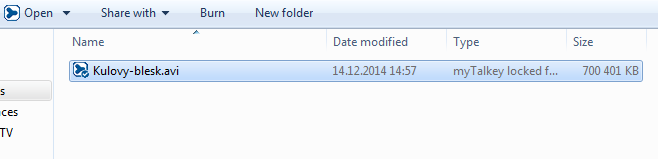

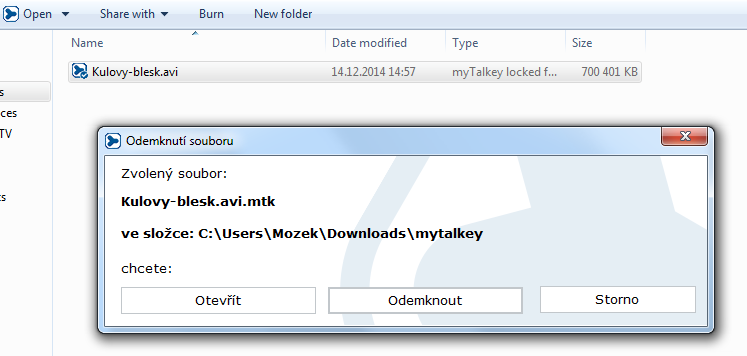

Vypadá to složitě, vše je však navrženo k maximální jednoduchosti - stačí stáhnout instalační soubor, připojit obě zařízení a o vše se již postará automatika. V průzkumníkovi Windows se objeví kontextové menu, kterým můžete jednoduše šifrovat, šifrovat pro skupinu nebo dešifrovat soubory. Ve všech případech musíte mít samozřejmě připojenou klíčenku s vaším klíčem a zadat heslo, což vás opravňuje k šifrování libovolných souborů a k dešifrování dat určených vám. Uživatelskou databázi obstarává server myTalkey, kde vystupujete pod vaší e-mailovou adresou - server obsahuje API, které kontroluje přítomnost adresy v databázi. Z toho vyplývá, že šifrovat pro jiného člověka můžete jen v případě, že službu myTalkey používá = může si soubor odemknout svým klíčem.

myTalkey dováží hardware z Německa, klíčenka funguje přes USB 3.0. Šifrovací proces je relativně rychlý - zašifrování 700MB souboru trvá cca 50 sekund. Klíčenka údajně splňuje specifikaci FIPS 140-2 úrovně 3, při třikrát špatně zadaném hesle se klíč na klíčence smaže a musíte použít zálohovací “kartu”, o fyzické reaktivní ochraně (jako má například řada disků Kingston DT6000) se však oficiální web mytalkey.com nezmiňuje.

Služba podporuje také šifrované e-maily, vše probíhá pomocí modulu v Microsoft Outlook. Celkem tedy firma aktuálně nabízí tři různé varianty:

- Talkey Data (1725 Kč jednorázově) - šifrování vlastních souborů

- Talkey Data Plus (2975 Kč jednorázově) - šifrování vlastních souborů + souborů pro ostatní uživatele MyTalkey

- Talkey Mail (2975 Kč ročně) - Talkey Data Plus a navíc podpora šifrovaných mailů v Outlooku

Firma má velké plány do budoucna - plánuje přidat podporu pro OS X a Linux (aktuálně pouze Windows) a také pro mobilní zařízení, vše se stejnou filosofií “plug and encrypt/decrypt”. Aktuálně řešení podporuje pouze Windows a Outlook 2007 a novější (včetně lokální verze 365). Firma také plánuje zveřejnit veškeré zdrojové kódy svého softwaru pro maximální transparentnost. Navíc prohlašuje, že za žádných okolností nemá přístup k vašim datům - soukromý klíč máte jen vy na klíčence a zálohovací kartě a data jsou jen u vás - nenahrávají se nikam na server třetí strany.

Čtete týdenní bezpečnostní bulletin internetového magazínu CDR. Moderní trendy počítačové bezpečnosti a hlídací pes nově objevených kritických chyb ve vašem softwaru na jednom místě.

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.